Violations de données : les entreprises jouent les cachotières

Dans un monde où la cybercriminalité est de plus en plus difficile à prévenir, de nombreux responsables de la sécurité font pression sur les...

L’IA générative et ChatGPT : une aubaine pour le phishing

L'ingénierie sociale, et plus particulièrement les cybercampagnes malveillantes diffusées par e-mail, reste la principale source de vulnérabilité d'une organisation. Les emails restent toujours autant utilisés...

Exécutables et fichiers HTML toujours appréciés des attaquants

Le second Cyber Threats Semester Report (CTSR) donne un éclairage sur les grandes tendances constatées au cours du dernier semestre, qu’elles soient établies ou...

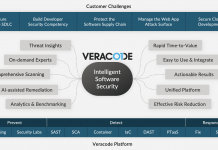

DevSecOps assisté par l’IA : Veracode Fix automatise la découverte des failles et suggère...

Veracode lance Veracode Fix, une solution basée sur l’IA et permettant d’automatiser la recherche et la correction du code. Issue du rachat de l’allemand...

En 2022, Facebook était la plateforme de médias sociaux la plus imitée pour diffuser...

Dès lors que les criminels se sont concentrés sur les moments numériques préférés des consommateurs, Facebook, Netflix et Steam sont devenues des plateformes largement...

L’élévation de privilèges en tête des vulnérabilités pour Microsoft

Selon une étude de BeyondTrust pour Microsoft, l’élévation de privilèges est en tête de l'ensemble des vulnérabilités pour la troisième année consécutive. Soit plus...

Économie de la cybersécurité, édition 2022 : vers la Maturité et l’Externalisation

Au fil des 25 dernières années, l’évolution des menaces est passée d’un virus par jour à 400 000 par période de 24 heures. Par...

A l’ère du télétravail, comment sécuriser efficacement ses accès à distance ?

Dans l'ère de la numérisation, la sécurité informatique est devenue plus importante que jamais. En effet, avec la montée en puissance du télétravail, les...

Fujitsu lance une architecture de référence pour mieux sécuriser le stockage contre les rançongiciels

Pour répondre aux besoins, de plus en plus complexes, de la sécurité des données, Fujitsu lance une nouvelle architecture de référence de ses appliances...

Faire face à une cyberattaque massive

La crise qui suit une attaque du système d’information est spécifique par sa rapidité, son impact et les actions précises à mettre en œuvre....