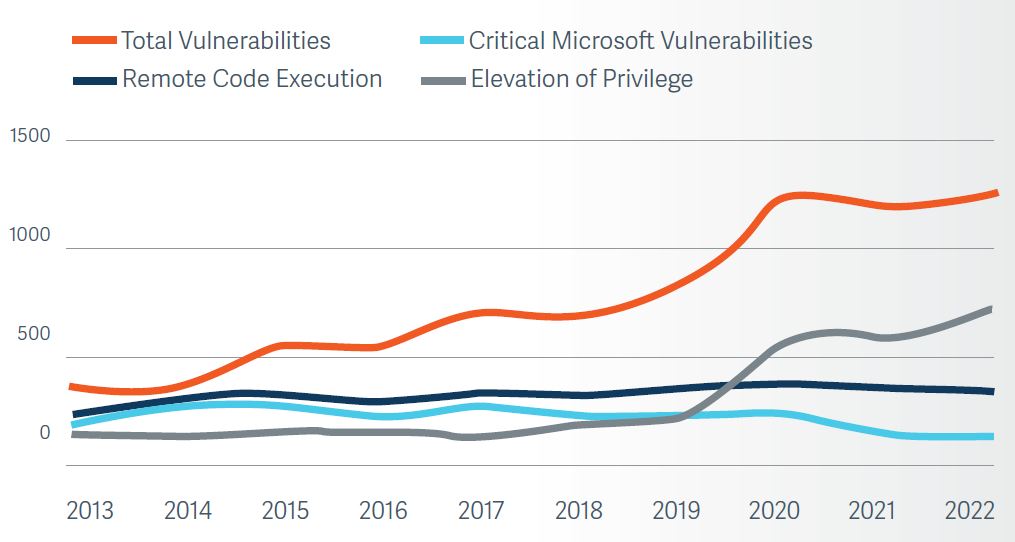

Depuis 2013, Microsoft Azure et Dynamics 365 ont pris une part prépondérante dans les revenus de la firme de Bill Gates. Il s’agit des services cloud et applications ERP et CRM en Saas, soit un basculement progressif du chiffre d’affaire vers les entreprises. Cette évolution du modèle d’affaire de Microsoft a changé l’impact des vulnérabilités. Selon le Vulnerabilities Report de Beyond Trust, en 2022, le niveau de criticité des risques a significativement diminué mais cela reste à nuancer. Alors que 6,9 % des vulnérabilités Microsoft étaient classées comme « critiques » en 2022, en 2013, elles représentaient près de la moitié des vulnérabilités pour ce niveau de risque (44 %).

Cela ne doit pas masquer le fait que les failles Azure et Dynamics 365 ont affiché l’année dernière une augmentation de 159 %, par rapport à 2021. Pour rappel, l’élévation de privilèges permet à un utilisateur standard d’obtenir les accès d’un utilisateur administrateur, une faille souvent initiée par une prise de contrôle à distance (RCE).

Cette augmentation des vulnérabilités chez Microsoft était déjà présente en 2020, la crise sanitaire ayant, notamment, favorisé les attaques sur les accès à distance liés au télétravail.

Le nombre de failles liées à Windows en 2022 reste quasiment au même niveau qu’en 2017, preuve que la firme de Bill Gates ne doit pas baisser la garde sur son OS emblématique. Du côté des applications bureautiques, les vulnérabilités d’Office atteignent leur plus bas niveau en 5 ans avec seulement 36 vulnérabilités. Les vulnérabilités concernant Windows Server progressent lentement.

L’IA et le machine learning accroissent les risques

Microsoft à lourdement investi dans Open AI qui a développé Chat GPT depuis 2019 en l’intégrant à ses services et applications, notamment dans son moteur de recherche Bing. Or, cette IA de rupture induit de nouvelles vulnérabilités. Des questions se posent sur la transparence du code et la lisibilité des modèles d’entrainement utilisés. Ces vulnérabilités d’un nouveau genre pourraient être encore plus difficiles à repérer et à corriger que celles visant les infrastructures IT et applications classiques.Les DSI et RSSI doivent adresser ce nouveau type de problèmes pour garder une longueur d'avance. Le contrôle des identités et des accès devrait mettre progressivement au rencart les anciennes méthodes d'authentification multifactorielle (MFA), validation par SMS ou applications mobiles, au profit des dispositifs basés sur l'authentification FIDO.

Côté développeurs, les assistants IA de codage ne semble pas la panacée pour réduire le nombre de vulnérabilités dans leur code. Des chercheurs de Stanford affirment : "Nous avons constaté que les participants ayant accès à un assistant d'IA produisaient souvent plus de failles de sécurité que ceux qui n'y avaient pas accès, avec des résultats particulièrement significatifs pour le cryptage des chaînes de caractères et l'injection SQL".