Dans un environnement perturbé par les crises et les changements de mode de travail, la prolifération des points terminaux et les trous dans la gestion des identités, Proofpoint entend proposer à ses clients une approche de gestion des vulnérabilités en matière de sécurité des identités. Les cybercriminels utilisent l’usurpation d’identité pour procéder à l’élévation des privilèges, aux déplacements latéraux ou encore pour accéder aux répertoires et aux environnements cloud, tels que Microsoft 365.

Plus de la visibilité sur les identités les plus attaquées et vulnérables

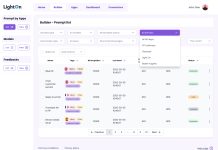

La solution d’Illusive propose aux entreprises, en plus de la visibilité des identités les plus attaquées et vulnérables déjà proposée par Proofpoint, le moyen d’obtenir des informations clés sur la surface d’attaque des comptes privilégiés et un contrôle unique et puissant afin de mieux protéger les « Very Attacked People » (VAP). En découvrant et en corrigeant les identités privilégiées qui sont les plus vulnérables aux techniques d'attaque courantes, les équipes de sécurité sont en mesure de retirer aux attaquants ce dont ils ont le plus besoin, à savoir l'accès aux comptes privilégiés.Grâce à Illusive Spotlight et son approche sans agent, la solution permet la détection et la remédiation automatiques aux vulnérabilités avant exploitation par les cybercriminels. Il propose une visibilité complète des identités vulnérables en analysant la structure des répertoires (tel que Active Directory), les solutions de gestion des accès privilégiés (PAM), les points terminaux, les serveurs et les services, révélant ainsi les écarts entre les politiques de sécurité des identités et la réalité de son environnement.

La détection et la réponse aux menaces pour stopper l’élévation des privilèges et le déplacement latéral vers les données critiques s’effectue grâce à Illusive Shadow. Contrairement à d’autres technologies, l’architecture sans agent d’Illusive Shadow empêche la détection par les cyberattaquants et, selon Proofpoint, « la rend imbattable par les « red teams » sur plus de 150 exercices ». Elle permet aux organisations d’accélérer la détection des menaces en analysant les interactions entre le cybercriminel et les leurres plutôt que par des contrôles des signatures ou des comportements.