Ou comment trouver le bon compromis entre les impératifs de sécurité, de confidentialité et l’expérience utilisateur dans l’entreprise ?

Expertise de notre influenceur Damien GILLERY, Responsable Système d'Informations, SYNDEX

La DSI, comme toute fonction support, permet aux collaborateurs d’une entreprise de travailler de manière efficace et cohérente. Elle doit garantir la disponibilité des services et être le Cerbère du capital informationnel digitalisé de l’entreprise.

La DSI, comme toute fonction support, permet aux collaborateurs d’une entreprise de travailler de manière efficace et cohérente. Elle doit garantir la disponibilité des services et être le Cerbère du capital informationnel digitalisé de l’entreprise.

Ces objectifs sont antinomiques. Plus un système est sécurisé, plus il est contraignant pour l’utilisateur, ce qui l’incite à utiliser des solutions de contournement et favorise ainsi le shadow IT.

Dans un domaine autre que l’informatique, j’ai en ma possession un coffre-fort que mes grands-parents ont trouvé lors de l’acquisition de leur maison il y a 50 ans. Cependant, nous n’avons ni la clé, ni la combinaison. Trois générations ont tenté de l’ouvrir… C’est l’exemple de l’absurdité d’un niveau de sécurité extrême. Nous ne savons pas ce qu’il y a l’intérieur, mais pire nous ne pouvons pas l’utiliser !

Comment trouver le bon compromis pour ne pas pénaliser l’usage ?

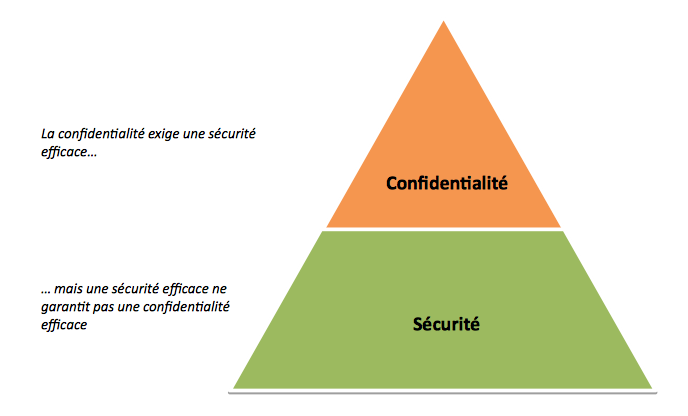

Tout d’abord ne pas confondre Sécurité et Confidentialité.

- La sécurité est l’ensemble des moyens techniques, organisationnels et humains nécessaires et mis en place pour conserver, rétablir, et garantir la sécurité du système d'information.

- La confidentialité représente une stratégie de gestion des informations plutôt qu'une méthode de contrôle d'accès.

A elles deux, les notions de confidentialité et de sécurité constituent le socle de la confiance.

Le système d’information d’une organisation est composé d’au moins deux niveaux d’informations : celles qui sont confidentielles et les autres.

Il est admissible qu’une transaction financière, un achat en ligne, le plan stratégique d’une organisation sur 3 ans, l’agenda des employés, la carte de voeux électronique n’ont pas tous le même niveau de confidentialité.

La première démarche consiste à identifier et à répertorier les informations nécessitant des mesures de protection.

Il est donc nécessaire de :

- répertorier les applications et services utilisés ;

- comprendre les objectifs que vos employés essaient d'atteindre grâce ces outils ;

- sensibiliser les utilisateurs à la nécessité de protéger les données de l'entreprise ;

- identifier des solutions plus adaptées, sécurisées et productives.

Trop souvent dans les DSI ce travail n’est pas réalisé avec toutes les parties prenantes. Il est alors tentant d’aligner le niveau de sécurité de l’ensemble du SI sur les informations les plus confidentielles. La réponse de la DSI est donc généralement axée sur la sécurité en s’appuyant principalement sur la technologie, les couches basses du SI. On peut donc constater que les infrastructures (réseaux, serveurs, postes de travail) font l’objet de toutes les attentions sans réelle distinction entre les flux d’informations et leur niveau de confidentialité.

Il fut un temps où les DSI étaient les seuls fournisseurs de services des organisations. Elles pouvaient ainsi imposer leur diktat sécuritaire. Cependant, avec l’apparition du Cloud et principalement l’offre pléthorique Saas couvrant l’ensemble des besoins verticaux, les métiers s’affranchissent de plus en plus de leur DSI. La multiplication des terminaux d’accès personnel (smartphone, tablette…) impose de fait la réalité du BYOD.

Malheureusement, la réponse, dans de nombreuses DSI face à ces changements, est sécuritaire. Comment contrôler, voir interdire ces usages.

Pourquoi ? Parce qu’il y a confusion entre la sécurité et la confidentialité. L’argumentaire sécuritaire est employé trop souvent pour désigner des contraintes de confidentialité.

Il serait erroné d’affirmer que les géants du web (Gafa), les grands acteurs du Cloud n’offrent pas un niveau de sécurité suffisant. Leurs moyens, tant techniques qu’humains, sont sans commune mesure avec ceux de la plupart des organisations. La sécurité fait partie de leur cœur de métier. Quant à la confidentialité, même si elle peut être sujette à caution, elle tend à se renforcer. Le bras de fer d’Apple face au FBI en est un bon exemple.

Les DSI ont une réelle valeur ajoutée à accompagner les métiers dans l’identification du niveau de confidentialité des informations. Ainsi, elles peuvent apporter un catalogue de service adapté à chaque niveau.

Sans cette identification préalable, les freins d’usage liés à la sécurité développent le shadow IT, ce qui va à l’encontre du but recherché. Quelle organisation n’a pas d’utilisateurs qui routent leurs emails professionnels sur leur messagerie personnelle, stockent des documents dans une solution de stockage personnelle (Google Drive, Dropbox….). C’est le pire des scénarios ! Dans ce cas l’information n’est plus sous contrôle de l’organisation, elle est stockée dans un espace personnel.

Selon une étude de Dimension Research de Juillet 2015, sponsorisée par Alfresco, un grand nombre de professionnels se tournent vers des solutions grand public pour collaborer, même avec des intervenants externes à l'entreprise, tout en sachant ces outils non validés par leur direction.

- 51 % utilisent leur messagerie personnelle à des fins professionnelles.

- 51 % utilisent des solutions publiques de partage de documents pour collaborer.

- Seuls 38 % ont conscience des enjeux de sécurité liés à la collaboration.

Ce choix soulève des problèmes majeurs de sécurité et de confidentialité pour l'entreprise, bien que la plupart des collaborateurs n'y soient pas sensibilisés.

Conclusion

« La solution consiste à développer des règles établissant un juste équilibre entre flexibilité et contrôle. Les responsables informatiques et les chefs d'entreprise doivent travailler ensemble pour créer et mettre en œuvre des règles qui permettent aux employés d'utiliser les applications dont ils ont besoin pour être productifs, tout en mettant en place des outils de contrôle visant à protéger les données et à limiter les risques pour l'entreprise. » — Frost & Sullivan, The Hidden Truth Behind Shadow IT, 2013

Il est important de mettre en place de la sécurité, mais elle doit être adaptée à des niveaux de confidentialité différents afin de ne pas freiner les usages. Pour ce faire, la DSI doit clairement se positionner comme la Direction des Systèmes d’Information et non pas comme une Direction des Systèmes Informatiques.