Selon cette enquête qui concerne les responsables IT et cybersécurité aux États-Unis et Canada, près de la moitié des clients (45 %) ne seraient pas assez sécurisés. Au plan européen et en France, la règlementation eIDAS v2 est entrée en vigueur en septembre 2023. Il devrait permettre une harmonisation de la règlementation sur les transactions électroniques. Les deux tiers des entreprises ont commencé à investir dans les projets concernant le parcours sans mot de passe pour leur personnel. Mémoriser et saisir sans erreurs des mots de passe complexes réduit l’expérience client, même si les navigateurs web peuvent les enregistrer. Notification d’un code unique par email ou sms ou autres, les méthodes MFA peuvent aussi conduire à des échecs de connexion, près d’une fois sur quatre. Cela induit des pertes importantes pour le commerce électronique ou l’administration publique.

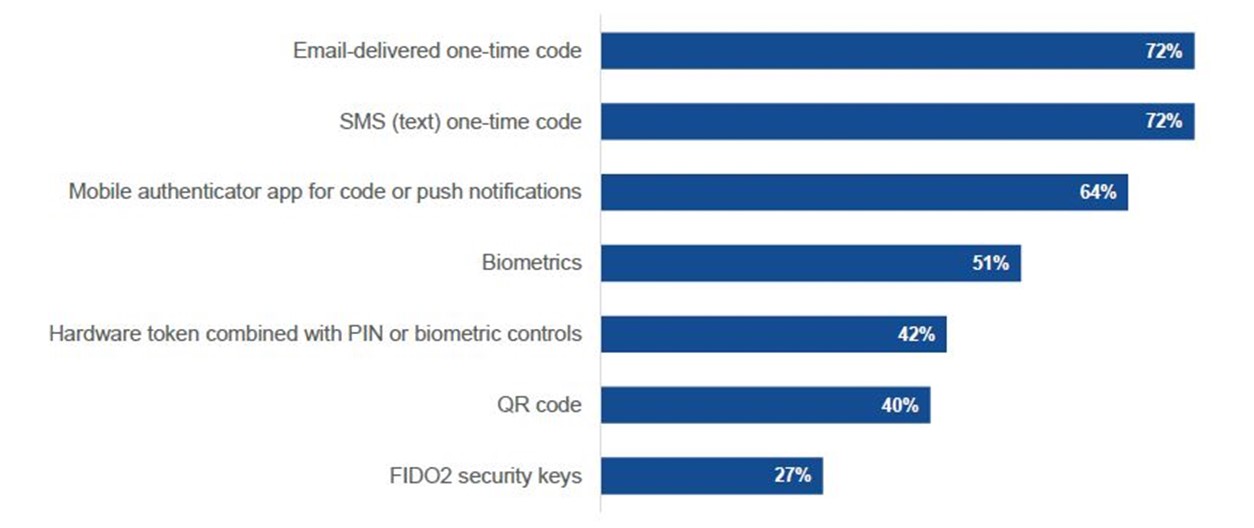

De fait, plus de la moitié (55 %) des entreprises classent à présent l'authentification sans mot de passe parmi leurs trois principales activités liées à l'identité. L’authentification MFA est obligatoire pour la plupart des clients, mais les facteurs d’accès à risques sont toujours utilisés. Dans le graphique ci-dessous figurent les méthodes d’authentification les plus utilisées. En tête et à égalité, on trouve le code unique délivré par courriel et par SMS

(72 %), suivi par le code ou notification push, délivrés par une application d'authentification mobile (64 %), par exemple une banque. Les autres méthodes comme la biométrie, les jetons matériels combinés à un code PIN ou à des contrôles biométriques, sont moins utilisés. A noter, la faible diffusion des clés de sécurité FIDO2 pourtant

très robustes (27 %).

L’investissement dans l’authentification forte est en hausse

L’étude d’ESG souligne les différents types d’attaques de l’identité numérique. A proportions égales, autour de 48 %, les répondants s’estiment hautement concernés par les attaques de phishing comme vecteurs des ransomwares, la compromission d'informations d'identification à la suite d'une violation de données (par exemple, sur le darkweb), le partage des mots de passe de comptes clients ou des comptes professionnels. Un autre indicateur est instructif, celui du nombre de comptes ou de codes d’accès compromis durant les 12 derniers mois. Plus de trois-quarts du panel, soit 76 %, mentionnent ce type de compromission des accès.L'authentification est appelée à occuper une part accrue du budget consacré à l'identité numérique. Ainsi, 32 % des interrogés estiment qu’il sera en augmentation significative, la moitié le prévoient en légère augmentation et seulement 16 % du panel le maintiendront en l’état. La gestion des identités et des accès (IAM) est prioritaire selon un rapport d’Hitachi ID pour 43 % des professionnels de l’IT.