L’alliance FIDO compte parmi ses membres presque tous les géants du numérique , Google, Amazon, Meta, Apple, Intel, etc. et du secteur de paiement électronique, American Express, Paypal, etc. ce qui est un gage certain de crédibilité.

En 2018, l’alliance a publié une évolution de son standard d’authentification, FIDO 2, qui repose sur une technologie classique de cryptage asymétrique évitant ainsi le recours aux mots de passe.

Cette version n’ayant pas été massivement adoptée, l’alliance FIDO a proposé en 2022 un nouveau standard nommé Multi-device FIDO qui supprime les méthodes d’authentification multifacteurs (MFA). La reconnaissance s’effectue principalement via un smartphone pour accéder aux sites web, services et applications via un message d’authentification crypté avec la clé privée de l’utilisateur que le fournisseur de service pourra déchiffrer avec sa clé publique. Multi-Device FIDO est interopérable avec les plateformes et services Google, Apple, Microsoft.

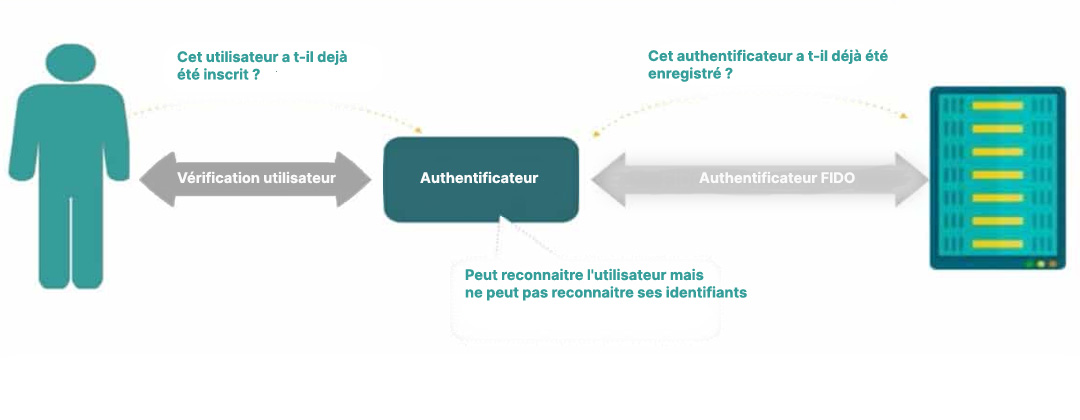

Authentification FIDO, comment ça marche ?

Comme indiqué sur notre infographie, avec la récente norme Multi-device FIDO, l’utilisateur doit dans un premier temps s’inscrire auprès d’un service authentificateur, concrètement un smartphone. Une fois inscrit, il n’a plus besoin de s’enregistrer lorsqu’il accède à un service et il se connecte alors avec un seul code ou son empreinte digitale pour accéder à tous les services supportant la norme FIDO. Les clés privées sont centralisées chez un opérateur. Le serveur du service auquel accède l’utilisateur ne reçoit plus du tout de mot de passe et l’échange est sécurisé par le chiffrement asymétrique.

Quels sont les freins au déploiement massif de l’authentification FIDO ?

Le protocole de roaming qui permet le partage des clés d’authentification de Multi-device FIDO entre fournisseurs de services doit être implémenté très largement sur internet pour assurer une protection globale et généralisée. Cela concerne, notamment, l’OS mobile Androïd, toutes les versions de Windows autres que Windows 11 actuellement compatible FIDO, l’écosystème Apple avec iOS et macOS. Il n’est pas certain que tous les acteurs feront les investissements nécessaires car ils sont conséquents.Que se passera t-il si un utilisateur abandonne son iPhone pour un smartphone Androïd et vice-versa ? A ce jour, il n’existe pas de système d’échange des clés privées FIDO entre les grandes plateformes. Faute de cette possibilité, il sera sans doute nécessaire de se réinscrire auprès du nouvel authentificateur de son nouveau téléphone, une option qui risque d’en décourager plus d’un.