Le rapport annuel mondial du Sans Institute, acteur américain de la cybersécurité, porte un regard détaillé et instructif sur les méthodes de prévention et sur l’état des lieux des systèmes de sécurité industrielle (ICS). Ces incidents vont de la perte de contrôle d'un processus physique à la manipulation du processus, pouvant entraîner de graves risques pour la sécurité du personnel. L’enquête traite des secteurs de l’énergie, des technologies de l’information, des gouvernements et autres, dans les industries de toutes tailles. Autre enseignement du rapport de SANS Institute, la pénurie de profils experts en cybersécurité dans l’industrie (OT) qui pèse aussi sur les capacités de défense du secteur. A noter, les recruteurs sont à la recherche des certifications spécifiques au domaine de l’ICS chez les candidats.

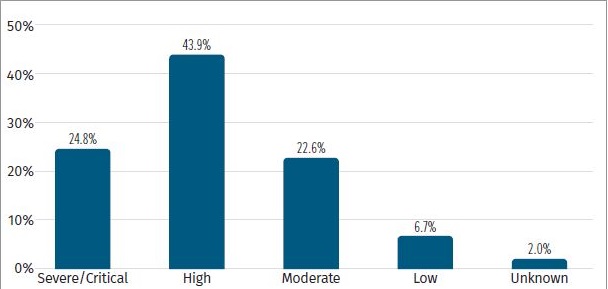

Dans le graphique ci-dessous, la perception des risques par les responsables de la cybersécurité industrielle se situe à un niveau important. Il est à haut niveau pour 43,9 % des répondants et à un degré Sévère ou critique pour 24,8 % d’entre eux.

Le vecteur d’attaque initial pour les incidents, place sur la première marche, les compromissions ayant ouvert la voie aux intrusions (38 %) suivie des compromissions du poste de travail des services d'ingénierie (30,2 %) et enfin, des services numériques à distance (24,4 %).

Le rapport annuel confirme la multiplication des attaques sur les systèmes et protocoles industriels comme indiqué sur IT SOCIAL.

Les services sur le cloud, points critiques à surveiller

A la question « Si vous utilisez des services cloud pour les systèmes ICS/OT, à quoi servent-ils ? » les réponses désignent d’abord la surveillance à distance (mais uniquement la configuration et de l'analyse de la télémétrie des opérations d'ingénierie) pour 40,1 % du panal. Ensuite, le stockage à distance de l'historique des données sur le cloud (39,4 %) et enfin la connexion pour les services ICS/OT gérés par des tiers (MSSP) pour 32,9 % des réponses.Concernant les tests d’intrusion (Pentest), le rapport précise qu’ils doivent être effectués avec une grande prudence et soigneusement planifiés en accord avec le personnel concerné. Les Pentest peuvent induire des résultats incohérents, particulièrement dans les anciens systèmes hérités (Legacy). A propos du modèle Purdue qui qualifie par niveaux les ressources et les réseaux, les répondants testent d’abord le niveau 3 (opérations de fabrication, gestion du flux de travail, etc.) (54,8 %), la DMZ (53,2 %) suivie du niveau 2 (surveillance et contrôle des processus physiques et logiciel de contrôle de surveillance et d'acquisition de données (SCADA), notamment).

La visibilité accrue sur les ressources et les configurations des systèmes de contrôle se place largement en tête des initiatives des responsables sécurité (60,9 %) durant les 18 derniers mois suivie par l’implémentation d’outils de détection des intrusions (32,1 %) et par le renforcement du contrôle de l'accès physique aux systèmes OT (27,1 %).