Comprendre les vecteurs d’attaques les plus utilisés sur le cloud en attirant les individus malveillants avec un piège (honeypot ou pot de miel) est une source de connaissances instructive pour les équipes de sécurité. Nous avions déjà évoqué les honeypots de Nozomi Networks Labs qui attirent les robots pirates ciblant les systèmes IoT dans le secteur industriel. Orca élargit cette recherche à d’autres méthodes d’attaques.

GitHub, le service cloud qui permet aux développeurs de déposer des projets partagés de code, est susceptible de contenir des secrets (les données d’identification d’une ressource). En seulement 2 minutes, ce pot de miel contenant des clés d’authentification a attiré les attaquants qui s’en sont emparés. Pour rappel, les secrets sont automatiquement verrouillés sur GitHub mais pas sur les autres ressources, telles que ECR et S3 Buckets, l’unité de stockage des données sous forme d’objets d’AWS.

Sur ce dernier, et bien que la politique de sécurité refuse la plupart des autorisations pour l’accès aux services EC2, S3 Bucket (unités de stockage de données sous la forme d’objets), Lambda et IAM, les attaquants peuvent accéder à toutes les autorisations pour Amazon Relational Database Service (RDS), Amazon Elastic Kubernetes, etc. Attention à ne pas placer des secrets sur S3 Buckets car il n’a fallu que 8 heures aux pirates pour collecter les clés dans les S3 Buckets du pot de miel.

Docker a résisté aux attaques

Orca a généré une image publique Docker qui crée un conteneur avec un fichier de configuration AWS contenant des clés d’authentification. Aucun pirate n’a tenté d’y accéder car le rapport coût/bénéfice est bien moindre que pour d’autres ressources. Orca estime que l'analyse d’une image Docker est une tâche ingrate à effectuer car l’attaquant doit télécharger l'image Docker avant d’accéder à des informations confidentielles ou sensibles. Orca n’a pas noté de reconnaissance automatisée sur DockerHub.Les Etats-Unis, première source d’attaques

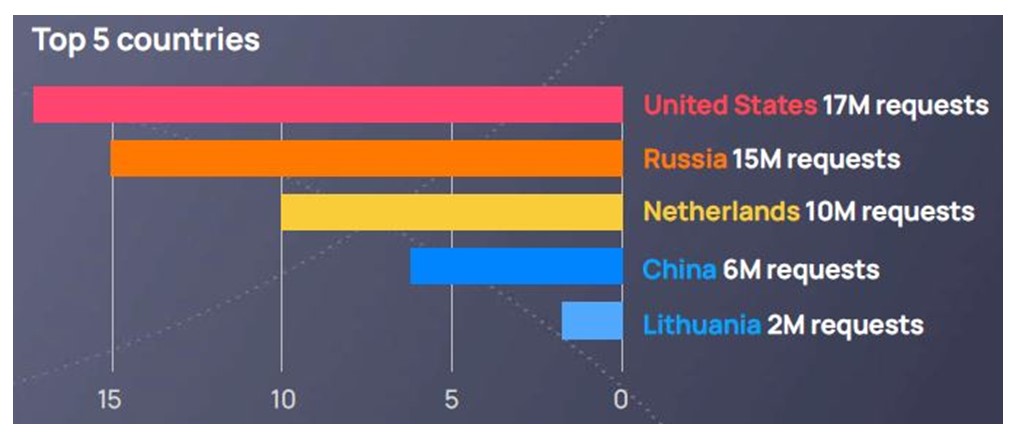

La plupart des menaces proviennent d'adresses IP situées aux États-Unis (17 millions de requêtes), la Russie arrivant en deuxième position avec 15 millions de requêtes. Curieusement, la Hollande est à la troisième place du podium avec 10 millions de requêtes, suivie par le Chine et la Lituanie.

Les ports les plus ciblés par les attaquants ont été le port 5900 correspondant à l’application de contrôle des ordinateurs à distance Virtual Network Computing (VNC) ainsi que le port 23 associé au protocole Telnet, qui connecte les utilisateurs à des ordinateurs distants. Bien que Telnet ait été largement remplacé par SSH, certains sites web l'utilisent encore. Ce port peut faire l’objet d’attaques telles la violation des données d'identification permettant l'usurpation d'identité.

A ce sujet, les clients des hyperscalers, AWS d’Amazon, Azure de Microsoft ou Google Cloud, seraient bien avisés de configurer ou vérifier des groupes de sécurité ou des règles de pare-feu afin de limiter l'accès aux seuls ports nécessaires et de les limiter à des applications spécifiques.