L’administration correcte des identités est un impératif pour réduire la surface d’attaque des entreprises. Veza a analysé 1,2 milliard de permissions, incluant celles attribuées à tous les collaborateurs, sous-traitants et les identités machines telles que les comptes de service. La société américaine explique que cela représente 1 400 autorisations par employé, un chiffre énorme pour les équipes de la DSI.

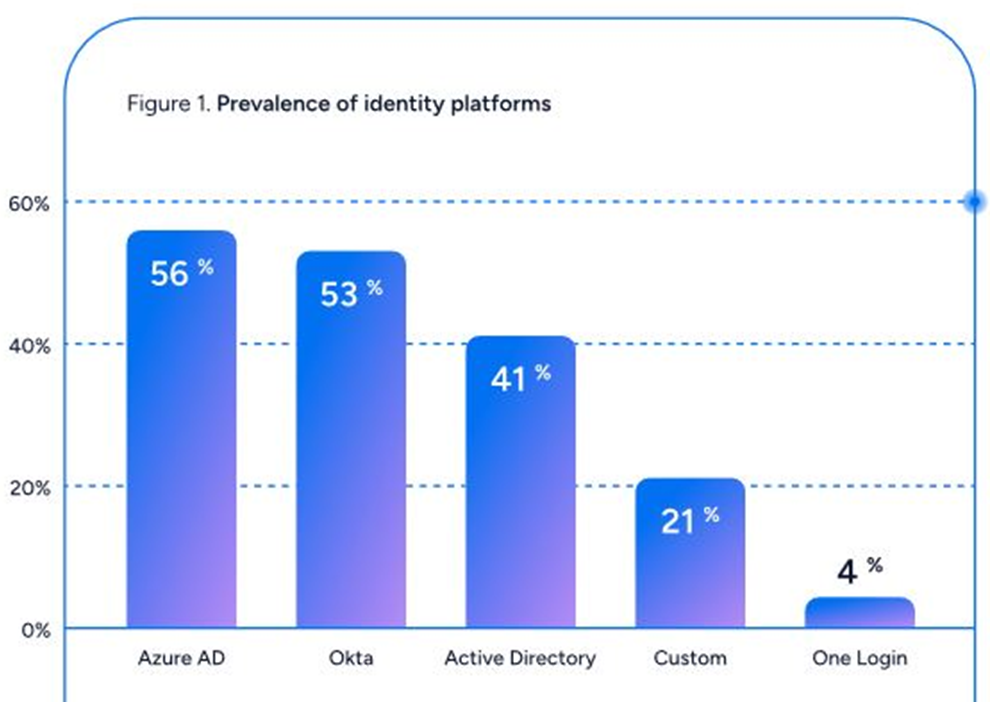

Encore faut-il inclure les comptes inactifs et non surveillés car ces derniers, s'ils sont compromis, peuvent offrir un vecteur d’attaque de choix pour les pirates. Le graphique

ci-dessous, montre que les plates-formes de gestion d’identité les plus courantes sont Azure Active Directory (56 %) de Microsoft, Okta (53 %) et Active Directory, l’annuaire LDAP sur site de Microsoft (41 %). Noter que 30 % des organisations utilisent à la fois AzureAD et Okta.

Beaucoup d’identités machines

Il y a beaucoup plus d'identités machines dite NHI (non human identity), avec un ratio d'au moins 17 pour 1, par rapport aux identités humaines. Une organisation typique ajoute des milliers de comptes de service car les applications doivent de plus en plus communiquer entre elles avec les services cloud comme AWS, Azure et GCP.Un nombre considérable de groupes et de rôles

En bref, une entreprise de 1 000 employés tente de gérer près de 700 groupes. Pendant ce temps, de nouvelles applications exigent des milliers de rôles chacune, comme Snowflake (2 188 rôles) et Salesforce (4 504 rôles). Les applications personnalisées ajoutent en moyenne 2 836 rôles par organisationDes privilèges implicites omniprésents

Bien que seulement 0,1 % des utilisateurs des plateformes d'identité soient explicitement désignés comme des comptes privilégiés (par exemple, les administrateurs), les privilèges implicites abondent. Autre indicateur instructif, 34 % de toutes les permissions effectives suivies par Veza sont capables de supprimer des données. Par exemple, 17 % des rôles Snowflake peuvent supprimer des données, tout comme 30 % des rôles AWS IAM.Les autorisations inutilisées doivent être corrigées

Les équipes chargées de l’IAM (Identity and Access Management) peuvent rapidement obtenir un premier résultat efficace en appliquant le principe du moindre privilège aux utilisateurs inactifs. Ces derniers représentent 16,5 % de toutes les autorisations attribuées aux utilisateurs dans les plateformes d'identité notamment Microsoft Active Directory et Azure AD. Presque tous les utilisateurs de Snowflake et d'AWS IAM utilisent moins de 20 % des ressources auxquelles ils ont accès. Cela pose la question de l’optimisation des ressources numériques.Enfin, l'adoption de l'authentification multifacteur (MFA) reste encore perfectible même si elle aujourd’hui largement répandue. Ainsi, parmi les millions d'identités suivies par Veza, 13 % des utilisateurs n'avaient toujours pas activé le MFA.