Confiance numérique : indispensable pour fidéliser les clients

La rupture de confiance des clients envers une entreprise les ferait changer de fournisseur pour près de la moitié d’entre eux. Une étude récente...

EY et Crowdstrike étendent leur partenariat à CrowdStrike Cloud Security et Falcon LogScale

CrowdStrike, le spécialiste de la protection des postes de travail et des applications dans le cloud signe une extension de son accord avec le...

Le secteur financier reste l’un des principaux secteurs ciblés par les groupes de ransomware

Une étude constate une adoption croissante des applications cloud dans le secteur des services financiers, et un abus inquiétant de ces canaux, afin d’échapper...

Échaudé par les attaques incessantes, le secteur de la santé accélère sa numérisation vers...

Après la dure réalité d’une crise qui a servi de stress test grandeur nature, les priorités numériques du secteur de la santé...

Qu’est-ce qu’un ransomware ? Les 5 meilleurs articles sur les ransomwares

Le ransomware, traduit en français par rançongiciel, est un logiciel malveillant qui activé crypte les fichiers sur le poste attaqué, les rendant inaccessibles, et...

David Quentin, RSSI Matmut : « Priorité à la sensibilisation, il y a un avant et...

Quels sont les enjeux et les moyens sécurité de la Matmut, l’interview de David Quentin, DSI adjoint et RSSI Matmut, membre du CESIN, lors...

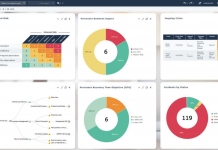

Mega International lance Hopex Business Continuity Suite, sa solution de continuité de l’activité

Après Hopex Data Governance, l’éditeur français lance Hopex Business Continuity Management, sa solution de gestion de la continuité de l’activité. Elle permet...

Supports USB et périphériques externes : des risques cyber internes majeurs

La cybersécurité se positionne indiscutablement comme un sujet stratégique pour l’ensemble des organisations. Dans ce contexte, nombre d’entre elles s’équipent de solutions...

Un pic massif d’attaques DDoS sur la couche applicative en ce début d’année

Ce type d’attaque par déni de service cible les données via les flux http et les requêtes DNS. Au premier trimestre 2022,...

Le risk manager, un combattant des phénomènes étranges !

En conduisant des études de risques, les risk managers s’aperçoivent fréquemment que les personnes sollicitées dépriorisent, dévalorisent voire ignorent le critère intégrité....