Transport de marchandises : quel mode de transport se porte le mieux en 2022...

Le transport de marchandise est un domaine qui a été touché considérablement par la crise du coronavirus. Avec la crise sanitaire, ces...

Les dépenses en IT seront en hausse de 6,2 % en 2021, les entreprises...

Après une baisse en 2020, les dépenses informatiques devraient rebondir en 2021. Tablant sur un endiguement de la pandémie grâce aux vaccins,...

Paroles de DSI sur les mots à la mode

Dans l’entreprise, la règle de base est de ne pas perdre de temps et d’efforts à expliquer les subtilités d’une technologie ou d’un processus ;...

La performance de l’entreprise passe par le développement logiciel

84% des managers français reconnaissent l’utilité des applications logicielles et de leur développement pour atteindre leurs objectifs de performance.

Une enquête réalisée par CA Technologies...

Cryptomonnaie et blockchain, 10 ans après

Il y a 10 ans naissait le Bitcoin, une cryptomonnaie anarchiste dont l’ambition était de révolutionner le système financier mondial. Aujourd’hui, si la cryptomonnaie...

Webinar démo – Data Protector et le Cloud

Data Protector et le Cloud

Pourquoi sauvegarder dans le Cloud ? Comment ? Comment restaurer des données depuis le cloud ? Quel Cloud choisir ? Quel impact sur l’existant ?...

L’état de la planification connectée

92 % des entreprises estiment qu'une meilleure technologie de planification produit un meilleur chiffre d'affaires. Mais 15 % seulement rapportent avoir réalisé tous leurs projets...

Planification connectée (Connected...

Mieux répondre aux menaces avec une approche End-to-End

Micro Focus et HPE Software ont fusionné leurs activités afin de constituer un nouveau Micro Focus, désormais 7ème éditeur mondial de logiciel.

En réunissant le...

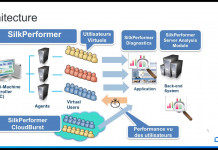

Webinar démo – Silk – Testez efficacement la performance de votre infrastructure Citrix !

Test de charge et de performances des applications Citrix avec Silk Performer.

De façon surprenante, la scalabilité et la charge soutenable de nombreux déploiements Citrix...

Webinar démo – Silk – Testez l’Expérience Utilisateur de vos applications mobiles !

Découvrez Micro Focus Silk Mobile, la plateforme de tests Mobiles qui permet de tester tous les aspects de l'expérience utilisateur afin de créer de...