Le dernier rapport d’Eset basé sur la télémétrie de cet acteur des solutions de sécurité, montre l’intensification des cyberattaques liées à l'Iran, à la Russie et à la Chine, d'octobre 2023 à mars 2024. Ces menaces reflètent l’état tumultueux des relations internationales. Si la majorité des campagnes venues de l’étranger visent en premier lieu des organisations gouvernementales, les secteurs publics et privés comme la santé, la gestion de l’eau, les communications électroniques, l’industrie ne sont pas épargnés. L’Anssi qualifie ces entités à hauts risques par l’acronyme Opérateur d’Importance Vitale (OIV).

Les attaques APT (Advanced Persistent Threat) citées dans le rapport sont issues de 3 groupes internationaux. D’abord, ceux alignés sur l'Iran, suite à l’attaque d’Israël contre Gaza en représailles aux attentats du 7 octobre 2023.

Ensuite, les groupes en lien avec la Russie qui visent, sans surprise, l'Union européenne et l’Ukraine. De manière moins ciblée, les groupes alignés sur la Chine exploitent les vulnérabilités des équipements et logiciels exposés sur Internet tels que les VPN et les pare-feux et des applications comme Confluence et Microsoft Exchange Server.

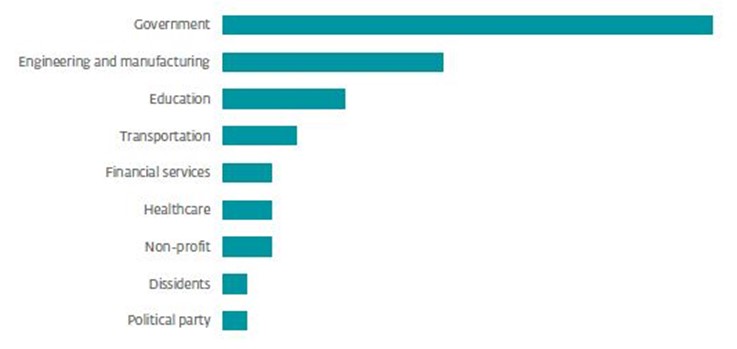

Le graphique ci-dessous montre les secteurs d’activité ciblés par les groupes APT liés à la Chine. A noter, le ciblage en bonne place des secteurs d’étude et fabrication d’équipements et de l’industrie.

La Russie se concentre sur l’Union européenne et l'Ukraine

Au cours des six derniers mois, ESET a surveillé les opérations des groupes Russes, dont le groupe Callisto lié au FSB, et qui visent l'Ukraine et les pays de l'Union européenne. Ces groupes utilisent le spearphishing comme accès initial. Il s’agit de l’usage d’e-mails de phishing, ciblant une personne ou une entreprises spécifiques, avec des données très précise qui augmentent leur crédibilité. Ces messages tentent d'exploiter la vulnérabilité CVE-2024-21413 dans Outlook, alias la faille Moniker Link. Par exemple, Eset cite un message malveillant à l’entête du Conseil européen, en usurpant l'identité d'un véritable attaché de presse pour cette institution.Le Kazakhstan et la Biélorussie, la Corée du Nord sont aussi de la partie

SturgeonPhisher, un groupe potentiellement attribué au Kazakhstan par Eset mène une campagne au Moyen-Orient. Ce groupe est aussi à l’origine d'une attaque contre un site d'information sur la région Gilgit-Baltique, de type "watering-hole". Il s’agit d’une cyberattaque qui compromet un site web en l’infectant via du code malveillant puis en attirant leurs victimes vers ce site.Le dénommé Winter Vivern, un groupe vu par Eset comme une équipe de pirates que serait aligné les intérêts Biélorusses. Ce groupe exploite une vulnérabilité zero-day dans la messagerie Roundcube.

Toujours sur la brèche, la Corée du Nord continue ses attaques visant entre autres l'aérospatiale et la défense. Les groupes coréens y ont ajouté les menaces contre les crypto-monnaies. Ils améliorent leurs techniques en visant les chaînes d'approvisionnement et en installant des chevaux de Troie.

Il faut rappeler que, bien entendu, les Etats-Unis, première puissance mondiale, pratiquent aussi l’espionnage et la déstabilisation des autres puissances étrangères.

Ces menaces étatiques s’ajoutent aux cyberattaques majoritairement motivées par l’appât du gain. Le numérique et internet sont des vecteur supplémentaires dans l’arsenal des risques, fragilisant beaucoup les entreprises et les Etats.