Étonnamment, le DSE est le document qui a le plus de valeurs. Selon une étude les DSE peuvent se vendre jusqu'à 1 000 dollars chacun, comparé à seulement 5 dollars pour un numéro de carte de crédit et 1 dollar pour un numéro de sécurité sociale. La raison est simple : tandis qu'une carte de crédit peut être annulée, cela n’est pas possible pour des données directement reliées à un utilisateur.

Cette disparité significative de valeur souligne la raison pour laquelle le secteur de la santé reste une cible privilégiée pour les cybercriminels. L’ensemble des données sensibles du secteur offre une opportunité lucrative pour les attaquants motivés par le profit. Pendant 12 années consécutives, le secteur de la santé a subi le taux d’attaques le plus élevé par rapport à tout autre secteur. Dépassant une moyenne de 10 millions de dollars par attaque, il surpasse même le secteur financier, qui supporte un coût moyen d'environ 6 millions de dollars.

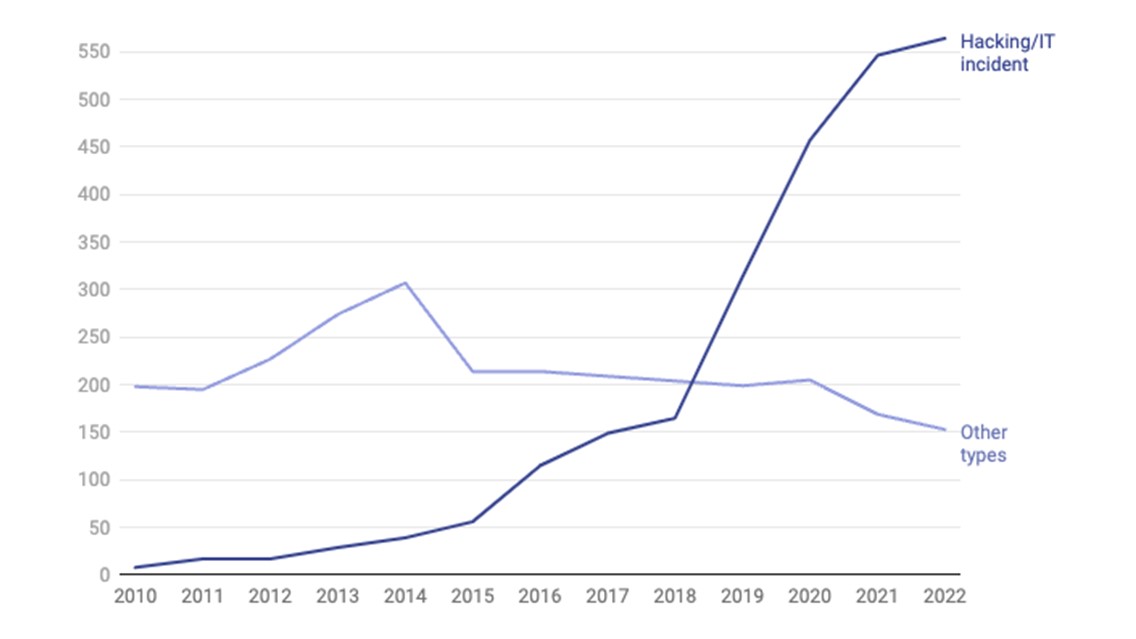

La gravité de ce problème est également illustrée par une forte augmentation du nombre de "piratages ou incidents informatiques" signalés au Département américain de la Santé et des Services sociaux (HSS) qui a triplé entre 2018 et 2022. En France, 592 incidents de sécurité ont été déclarés pour les secteurs de la santé et du médico-social en 2022

Le nombre de violations signalées au Département américain de la Santé et des Services sociaux (HSS) conformément à la loi.

Un piratage ou incident informatique est un type de violation qui implique une intrusion technique.

Source : Portail des violations du HSS

- Forte numérisation : Le secteur de la santé est axé sur l'innovation, avec de nombreux tiers manipulant des données très sensibles telles que les DSE.

- Contraintes de ressources : De nombreuses organisations de santé souffrent d'un sous-effectif et d'un manque d'expertise en cybersécurité, laissant leurs environnements informatiques (souvent hérités et anciens) vulnérables aux attaques.

- Enjeux élevés : L'impératif de maintenir les soins aux patients incite fortement les organisations de santé à payer des rançons, ce qui en fait des cibles attrayantes.

Il est fort de constater que la nature des menaces n'est pas nécessairement devenue plus sophistiquée ; plutôt, la surface d'attaque - la gamme de points potentiels de vulnérabilité - s'est élargie. En se concentrant sur l'inventaire des actifs et en surveillant la surface d'attaque, les organisations peuvent acquérir un avantage stratégique. En envisageant leurs propres systèmes du point de vue de l'attaquant, elles peuvent anticiper et contrer les menaces potentielles, renversant ainsi efficacement la situation vis-à-vis des attaquants.

Comment fonctionne le ransomware

L'image stéréotypée des hackers en tant que figures solitaires menant des cyber-attaques de plusieurs millions d’euros vêtus de sweat-shirts noirs est un mythe. Le paysage actuel de la cybercriminalité est beaucoup plus sophistiqué, ressemblant à une industrie avec ses propres secteurs et spécialisations. Cette évolution a été facilitée par les réseaux anonymes et les monnaies numériques, qui ont transformé le ransomware en une activité commerciale.La cybercriminalité est en effet devenue plus organisée, mais les tactiques fondamentales restent largement inchangées. La stratégie principale consiste toujours à exploiter les erreurs humaines et à capitaliser sur les vulnérabilités "faciles" au sein de l'immense écosystème logiciel.

La clé pour comprendre la mentalité des cybercriminels est d’assimiler le fait qu'ils opèrent comme des entreprises. Ils optent pour les méthodes les plus rentables et les plus simples pour atteindre leurs objectifs dont la spécialisation dans des domaines tels que l'obtention d'accès initial aux environnements informatiques, qui est ensuite vendu à d'autres entités criminelles telles que des gangs, des personnes affiliées, des États-nations ou même des courtiers en accès initial (CAI).

Ironiquement, le piratage des applications web peut sembler presque dépassé par rapport à la stratégie plus simple d'exploitation des données accessibles au public à des fins lucratives. Un exemple poignant est la violation des dossiers génétiques des clients de 23andMe. Cette violation n'a pas été le résultat d'un piratage direct ; l'attaquant a utilisé des identifiants divulgués provenant d'autres sites, a accédé aux données, puis les a monétisées sur le dark web.

Des informations sensibles, telles que des clés API, des jetons et d'autres identifiants de développeur ("secrets"), sont fréquemment laissées exposées sur des plateformes. Ces informations d'identification sont précieuses car elles offrent un accès direct à des données lucratives, ce qui en fait une cible de choix pour les cybercriminels à la recherche de profits faciles.

La protection des secrets

En 2022, pas moins de 10 millions de secrets ont été divulgués sur GitHub. Cela représente une augmentation de 67 % par rapport à l'année précédente, ce qui indique qu'environ un codeur sur dix a exposé des secrets pendant cette période.Cette forte augmentation peut être attribuée à la nature omniprésente des secrets dans la supplychain logicielle moderne. Ces secrets, qui sont essentiels pour connecter divers composants tels que les services cloud, les applications web et les appareils IoT, sont également susceptibles d'échapper à la surveillance et de devenir des risques de sécurité importants. Les cybercriminels sont parfaitement conscients de la valeur de ces secrets divulgués, car ils peuvent permettre d'accéder aux systèmes informatiques internes ou même à des téraoctets de données non protégées.

La récente divulgation par Becton Dickinson (BD) de sept vulnérabilités dans leur logiciel FACSChorus, comme l'a rapporté le HIPAA Journal, est un rappel brutal des défis continus de sécurité des applications dans le secteur de la santé. Une vulnérabilité notable, CVE-2023-29064, impliquait un secret codé en texte clair qui pourrait potentiellement accorder des privilèges administratifs à des utilisateurs non autorisés.

Pour se défendre contre de telles vulnérabilités, il est essentiel pour les organisations d'adopter une position de vigilance continue. La surveillance automatique de la présence de votre organisation sur des plateformes est requise pour éviter les surprises liées à des secrets exposés. Il est tout aussi important de disposer d'une équipe dédiée à la recherche approfondie pour identifier les actifs exposés, les mauvaises configurations de stockage de données ou les identifiants codés en dur au sein de votre infrastructure numérique.

Prendre des mesures proactives est essentiel, et une étape importante consiste à envisager un audit de la surface d'attaque. Un tel audit peut offrir des informations précieuses, notamment une évaluation de l'empreinte numérique de l'organisation sur GitHub. Il peut mettre en évidence le nombre de développeurs actifs utilisant des adresses e-mail professionnelles, l'étendue des fuites potentielles liées à l'organisation et identifier celles qui pourraient être exploitées par des acteurs malveillants.

De plus, pour qu’une entreprise renforce sa position en matière de cybersécurité, il est lui conseillé d'intégrer des honeytokens dans sa stratégie de sécurité. Les honeytokens servent de leurres qui peuvent attirer et détecter un accès non autorisé, réduisant ainsi considérablement le temps moyen de détection (MTTD) des violations. Cette approche ajoute une couche de sécurité supplémentaire, aidant à contenir la portée des attaquants potentiels et à atténuer l'impact d'une violation.

L'industrie de la santé, détenant une mine de données précieuses, se trouve à un moment crucial dans sa lutte contre les menaces cyber. Ce secteur, harcelé par des cybercriminels, détient les coûts d’attaques moyens les plus élevés depuis plus d'une décennie. La menace principale provient des groupes de rançongiciels, qui se sont transformés en opérations sophistiquées semblables à des entreprises. Pour contrer ces dangers, les organisations de santé doivent adopter des stratégies vigilantes et proactives. Parmi celles-ci, la surveillance régulière des empreintes numériques sur des plateformes et la réalisation de recherches approfondies pour identifier et protéger les actifs exposés sont essentielles. Cette approche est vitale pour protéger les données et la confidentialité des patients.

À mesure que la technologie continue d'évoluer, la nature des menaces en matière de cybersécurité progressera inévitablement. Il est impératif que l'industrie de la santé reste en avance sur ces défis. Cela implique non seulement la mise en œuvre des dernières technologies de sécurité, mais aussi la sensibilisation à la sécurité parmi tous les membres du personnel.

Par Thomas Segura, Spécialiste cybersécurité chez GitGuardian