dévastatrice ». Le FBI rapporte par exemple que la compromission du courrier électronique professionnel (BEC), un type d'attaque ne reposant pas sur un logiciel malveillant et qui piège les destinataires pour les inciter à des transferts de fonds a coûté plus de 50 milliards de dollars à des victimes du monde entier.

D'après les estimations, 90 % des cyberattaques qui aboutissent commencent par du phishing d'e-mail, qui continue d'être très lucratif pour les attaquants. Il existe peu de moyens aujourd'hui de bloquer les tentatives de phishing. Cependant, pour empêcher les attaques de réussir, il est important de comprendre (et d'anticiper) l'évolution des tendances en matière de phishing ; y compris les moyens utilisés pas les pirates pour profiter intelligemment de la confiance que les victimes accordent aux expéditeurs

« connus ». C'est ce qui a incité Cloudflare à publier son premier rapport sur les menaces de phishinghttps://www.cloudflare.com/lp/2023-phishing-report/.

Ce rapport explore les principales tendances en matière de phishing et les recommandations qui les concernent, en s'appuyant sur les données de sécurité des

e-mails de mai 2022 à mai 2023. Au cours de cette période, Cloudflare a pris en charge environ 13 milliards d'e-mails, parmi lesquels 250 millions messages malveillants ont été bloqués avant d'atteindre la boîte de réception des clients. Ce rapport s'inspire également d'une enquête auprès de 316 décideurs du domaine de la sécurité mandatée par Cloudflare et menée dans les régions Amérique du Nord, EMEA et APAC (vous pouvez télécharger l'étude séparément ici).

Consultez le rapport complet pour comprendre nos trois principales conclusions :

- Les liens d'usurpation constituent la tactique de phishing n° 1 des acteurs malveillants qui évoluent à la fois dans la manière dont ils tentent d'amener leurs victimes à cliquer et dans le moment choisi pour la modification du lien dans un but hostile.

- L'usurpation d'identité prend plusieurs formes (dont la compromission du courrier électronique professionnel et l'usurpation de marque), et peut facilement contourner les normes d'authentification d'e-mails.

- Les acteurs malveillants peuvent feindre d'être des centaines d'organisations différentes, mais elles se font principalement passer pour des entités auxquelles nous faisons confiance (et dont nous avons besoin).

Catégorisation des menaces véhiculées par les e-mails

Les acteurs malveillants s'appuient généralement sur une combinaison d'ingénierie sociale et de techniques de dissimulation pour faire paraître leurs messages comme légitimes. Par conséquent, Cloudflare utilise un certain nombre de techniques avancées de détection afin d'analyser les signaux « vagues » (pas uniquement le contenu visible àl'œil nu) pour identifier les e-mails indésirables. Ces signaux comprennent :

- L'analyse structurelle des en-têtes, du corps des messages, des images, des liens, des pièces jointes et des contenus, parmi bien d'autres éléments, à l'aide d'instruments heuristiques et de modèles d'apprentissage automatique spécialement conçus pour ces signaux de phishing.

- L'analyse des sentiments, afin de détecter les changements dans les tendances et les comportements (c.-à-d. les habitudes d'écriture et les expressions).

- Les graphiques de confiance qui évaluent les graphes sociaux, l'historique d'expédition, ainsi que les cas d'usurpation potentielle de l'identité des partenaires.

Ces signaux, ainsi que de nombreux autres, suggèrent l'envoi d'e-mails associés à des BEC, usurpations ou courriers indésirables ; notre tableau de bord précise aux clients les motifs spécifiques (c'est-à-dire les « catégories » de l'indicateur de menace) pour un envoi

d'e-mail particulier.

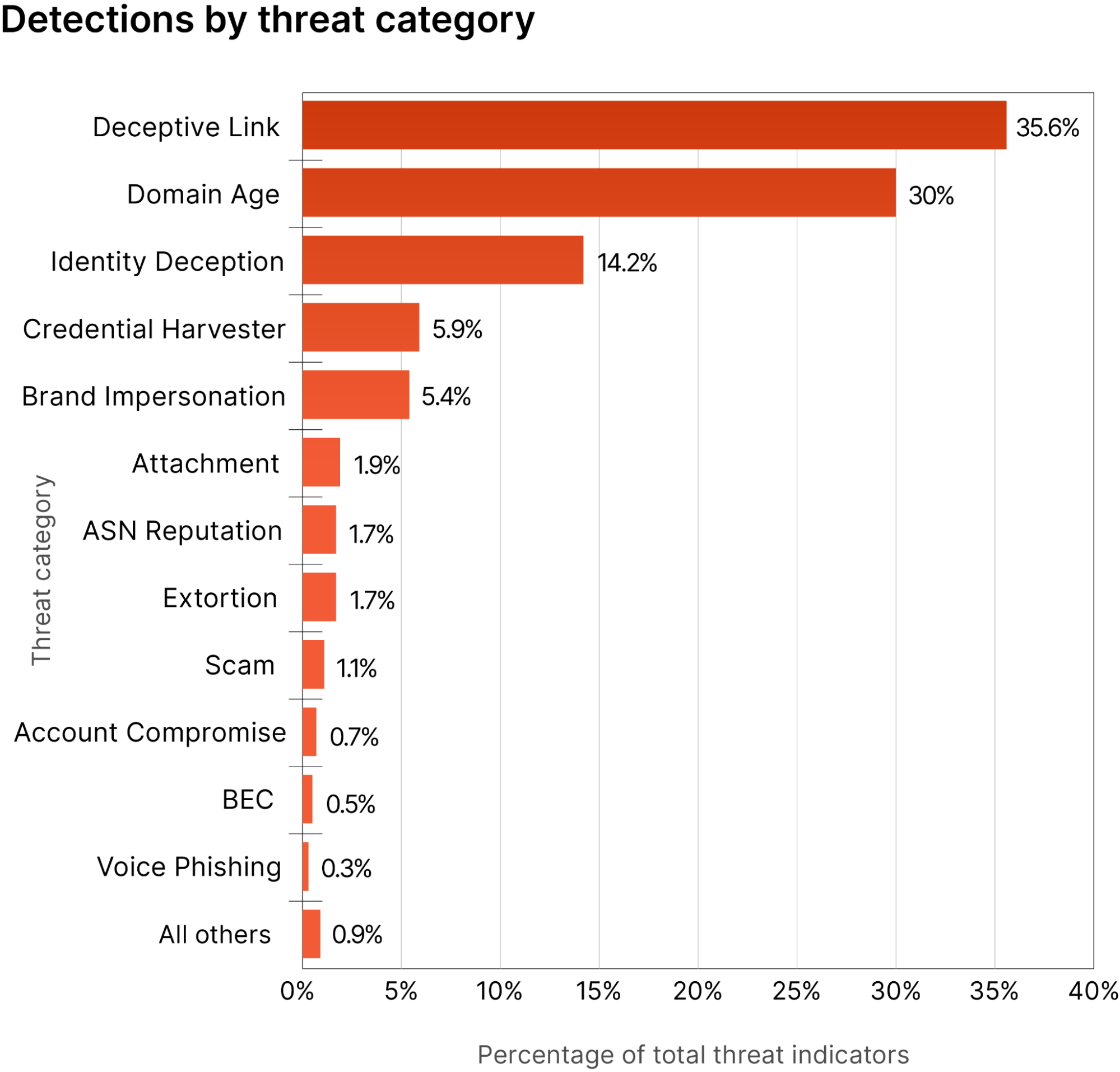

Voici une capture d'écran des principaux indicateurs de menace véhiculée par e-mail que nous avons observés entre le 2 mai 2022 et le 2 mai 2023. Nous avons réparti les indicateurs de menaces selon plus de 30 catégories ; sur cette période, les principaux indicateurs de menace étaient les liens trompeurs, l'âge du domaine (les domaines récemment créés), l'usurpation d’identité, la captation d'informations d'identification, et l'usurpation de marque.

Voici une brève description de chaque catégorie principale (présentées plus en détail dans les annexes du rapport).

Lorsqu'un utilisateur clique sur un lien trompeur, ce dernier ouvre le navigateur par défaut de l'utilisateur et procède au rendu des données référencées dans le lien. Il peut également ouvrir directement une application (p. ex. un PDF). Comme le texte affiché pour un lien (c.-à-d. l'hypertexte) peut être arbitrairement défini en HTML, les pirates peuvent faire croire qu'une URL pointe vers un site inoffensif, alors qu'elle est en réalité malveillante.

L'âge du domaine est lié à la réputation du domaine qui correspond au score général attribué à un domaine. Pour prendre un exemple, les domaines qui envoient un grand nombre de nouveaux e-mails immédiatement après leur enregistrement auront tendance à avoir moins bonne réputation et donc un score plus faible.

L'usurpation d'identité se produit lorsqu'un acteur malveillant ou toute autre personne animée d'une intention malveillante envoie un e-mail en se faisant passer pour quelqu'un d'autre. Les mécanismes et les tactiques de cette opération varient fortement. Certaines techniques comprennent l'enregistrement de domaines à l'aspect similaire (usurpation de domaine), proprement usurpés ou mettant en œuvre une supercherie au niveau du nom d'affichage afin de donner l'illusion de provenir d'un domaine de confiance. D'autres variations reposent sur le fait d'envoyer des e-mails à l'aide de domaines-écrans et de plateformes de services web réputées.

Les capteurs d’informations d’identification sont configurés par un acteur malveillant pour tromper les utilisateurs et les inciter à fournir leurs identifiants de connexion. Les utilisateurs inconscients du danger peuvent saisir leurs identifiants et ainsi fournir aux pirates un accès à leurs comptes.

L'usurpation de marque est une forme d'usurpation d’identité dans laquelle un acteur malveillant envoie un message de phishing qui usurpe l'identité d'une entreprise ou d'une marque. L'usurpation de marque implique le recours à tout un ensemble de techniques.

Une pièce jointe à un e-mail qui, lorsqu'elle est ouverte ou exécutée dans le contexte d'une attaque comporte un appel à l'action (incitant par exemple la cible à cliquer sur un lien) ou effectue une série d'actions définies par un pirate.

Cloudflare observe régulièrement de multiples indicateurs de menaces dans un même

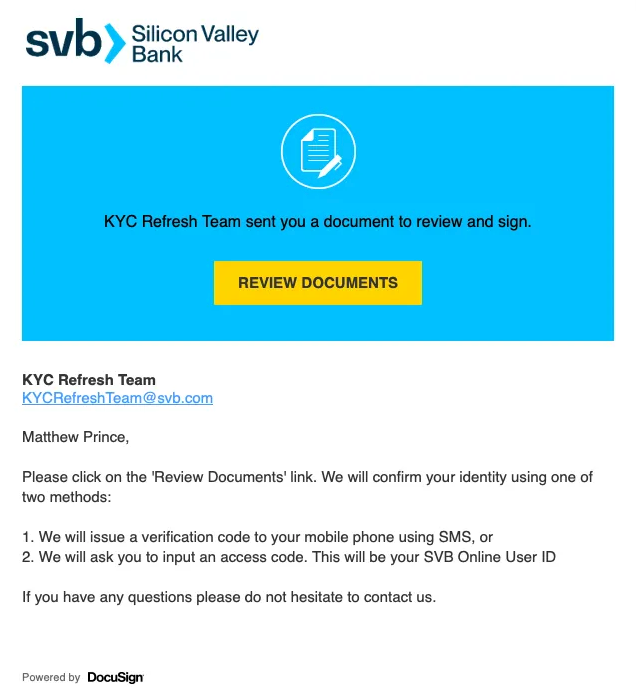

e-mail de phishing. Citons par exemple, une campagne de phishing utilisant la charte graphique de la Silicon Valley Bank (présentée en détail dans cet article de blog de mars 2023) ; elle combinait l'usurpation de marque avec un lien trompeur et des pièces jointes malveillantes.

Les acteurs malveillants ont exploité la marque SVB dans un modèle DocuSign. L'e-mail s'appuyait sur du code HTML contenant un lien initial et une chaîne de redirection complexe à quatre niveaux. Le fichier HTML inclus dans l'attaque redirigeait le destinataire vers un site WordPress doté d'une fonction de redirection récursive.

(À propos de liens, les liens trompeurs représentaient la 1ère catégorie de menaces, puisqu'ils apparaissaient dans 35,6 % de nos détections. Et les acteurs malveillants ne se contentaient pas d'utiliser des liens dans des chaînes d'e-mails ; ce rapport fait également état de l'augmentation des menaces de phishing multi-canaux, c'est-à-dire des menaces exploitant d'autres applications telles que les SMS, le chat et les médias sociaux).

Les marques reconnues comme fiables (et les plus usurpées)

La Silicon Valley Bank n'est qu'une des environ 1 000 différentes marques que nous avons vues usurpées dans des e-mails à destination de clients Cloudflare entre mai 2022 et mai 2023. (Les employés de cloudflare ont été directement ciblés par le biais d'une usurpation de marque au cours de l'attaque par phishing « Oktapus » que la suite de produits Cloudflare One a déjouée en juillet 2022).Toutefois, comme le détaille le rapport sur les menaces de phishing, nous avons observé que les attaquants par e-mail usurpaient le plus souvent (51,7 % du temps) une des 20 grandes marques mondiales, Microsoft étant le premier de la liste.

| Classement | Marque usurpée |

|---|---|

| 1 | Microsoft |

| 2 | Organisation mondiale de la santé |

| 3 | |

| 4 | SpaceX |

| 5 | Salesforce |

| 6 | Apple |

| 7 | Amazon |

| 8 | T-Mobile |

| 9 | YouTube |

| 10 | MasterCard |

| 11 | Notion.so |

| 12 | Comcast |

| 13 | Line Pay |

| 14 | MasterClass |

| 15 | Box |

| 16 | Truist Financial Corp |

| 17 | |

| 18 | |

| 19 | AT&T |

| 20 | Louis Vuitton |

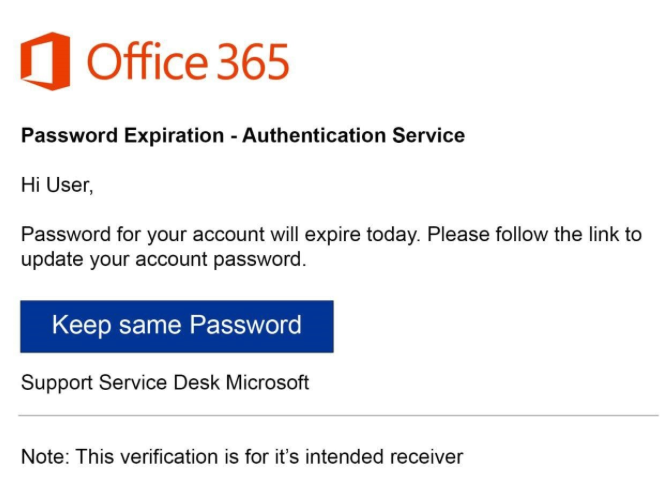

Exemple de tentative de captation d'informations d'identification Microsoft

Au début de cette année, Cloudflare a détecté et bloqué une campagne de phishing qui s'appuyait sur la marque Microsoft dans le but de récolter des informations d'identification par le biais d'un site légitime (mais compromis).Dans l'exemple d'e-mail ci-dessous, contrairement aux apparences, aucun texte ne figure dans le corps de l'e-mail.Le corps dans son ensemble est une image JPEG placée dans un hyperlien. Ainsi, si le destinataire clique n'importe où dans le corps (même s'il n'a pas l'intention de cliquer sur le lien), il clique en réalité sur le lien.

Dans un premier temps, l'hyperlien pour cette image semble être une simple URL Baidu - hxxp://www.baidu[.]com/link?url=-yee3T9X9U41UHUa3VV6lx1j5eX2EoI6XpZqfDgDcf-2NYQ8RVpOn5OYkDTuk8Wg#<adresse e-mail du destinataire encodée en base64>. Cependant, si l'utilisateur clique sur le lien, le navigateur de la cible sera redirigé vers un site qui a été compromis et qui héberge un capteur d’informations d’identification.

Dans un premier temps, l'hyperlien pour cette image semble être une simple URL Baidu - hxxp://www.baidu[.]com/link?url=-yee3T9X9U41UHUa3VV6lx1j5eX2EoI6XpZqfDgDcf-2NYQ8RVpOn5OYkDTuk8Wg#<adresse e-mail du destinataire encodée en base64>. Cependant, si l'utilisateur clique sur le lien, le navigateur de la cible sera redirigé vers un site qui a été compromis et qui héberge un capteur d’informations d’identification.

L'acteur malveillant a utilisé la charte graphique de Microsoft Office 365, tout en essayant de contourner les techniques de détection de marque par l'intégration des informations sur la marque au sein de l'image (c'est-à-dire qu'il n'y avait aucun texte en clair ou texte HTLM qui aurait pu être examiné pour permettre l'identification de la marque).

Toutefois, grâce à la technique de reconnaissance optique des caractères (OCR), Cloudflare est parvenu à identifier « Office 365 » et « Microsoft » dans l'image. L'OCR nous a également permis de déceler l'utilisation de pièges liés à des comptes suspects concernant les mots de passe.

Dans cet exemple, les acteurs malveillants ont eu recours aux techniques suivantes :

- Intégration d'une image JPEG uniquement (impossible de détecter les mots sans OCR)

- Intégration d'un hyperlien dans cette image (un clic n'importe où dans le corps correspond à un clic sur le lien)

- Création d'un hyperlien vers une URL Baidu (utilisée pour contourner les techniques de détection d'URL fondées sur la réputation)

- Redirection du navigateur du destinataire depuis l'URL Baidu vers un site de captation d'informations d'identification (contournant ainsi les autres systèmes de défense de la sécurité des courriers électroniques qui ne sont pas capables d'inspecter les liens en profondeur)

- Hébergement d'un capteur d’informations d’identification sur un site légitime compromis par un acteur malveillant (même avec une inspection de lien en profondeur, il tentera à nouveau de contourner les techniques de détection d'URL fondées sur la réputation)

Le vecteur d'attaque profite de la solide réputation et de l'authenticité de Baidu pour contourner la réputation du véritable hôte/IP sous lequel est hébergé le capteur d’informations d’identification.

Cette campagne spécifique était concentrée sur la captation des informations d'identification Microsoft, mais nous voyons souvent des acteurs malveillants utiliser des méthodes semblables pour contourner les techniques de détection de marque et piéger les victimes en leur faisant télécharger des logiciels malveillants et autres contenus malveillants.

Les techniques de redirection d'URL sont souvent observées dans les campagnes de phishing, mais les acteurs de menaces affinent en permanence leur méthode en abusant de plus en plus de domaines légitimes tels que baidu.com, bing.com, goo.gl, etc. Nos nombreuses fonctions de détection nous permettent de procéder à des inspections en profondeur des URL qui appliquent des techniques de redirection de toute sorte, y compris celles qui utilisent de manière abusive des domaines légitimes.

Qu'en est-il de SPF, DKIM et DMARC ?

Il est souvent dit des méthodes d'authentification des e-mails (à savoir les normes SPF, DKIM et DMARC) qu'elles sont utiles pour lutter contre l'usurpation de marque : ces normes permettent entre autres de valider les origines du serveur et du tenant, de protéger l'intégrité du message, d'appliquer des politiques.Cependant, les acteurs malveillants peuvent toujours trouver des moyens de contourner l'authentification afin de piéger les suites de messagerie ; et nous avons pu observer que 89 % des messages indésirables parvenaient à « passer » les vérifications SPF, DKIM ou DMARC.

Il existe des limitations à l'authentification des e-mails, les voici :

| SPF Sender Policy Framework | Avantages clés : Valide l'origine du serveur (c'est-à-dire qu'il valide la provenance du message) Définit quels services et serveurs de courrier électronique sont autorisés à envoyer des messages au nom du propriétaire du domaine |

|---|---|

| Limitations : Ne prévient pas l'usurpation par voie de similarité, qu'il s'agisse d'un e-mail, d'un domaine ou d'un nom d'affichage. Ne valide pas l'en-tête indiquant « De » (l'expéditeur) ; utilise l'enveloppe « De » pour déterminer le domaine expéditeur Validation inefficace lorsque les e-mails sont transférés ou lorsque les messages envoyés à une liste de diffusion sont envoyés à chaque abonné. Le processus d'évaluation SPF peut être limité à un certain nombre de recherches DNS Ne protège pas contre les attaques utilisant des e-mails « validés » avec des URL intégrées, du contenu malveillant, ou des pièces jointes | |

| DKIM (DomainKeys Identified Mail) | Avantages clés : Valide l'origine du tenant (c'est-à-dire vérifie qu'un e-mail a été envoyé/autorisé par le propriétaire du domaine par le biais d'une signature numérique) Vérifie l'intégrité de l'e-mail lors du transfert entre serveurs ; protégeant ainsi le message |

| Limitations : Ne prévient pas l'usurpation par voie de similarité, qu'il s'agisse d'un e-mail, d'un domaine ou d'un nom d'affichage. Ne protège pas contre les attaques par rejeu (DKIM ne signe que les éléments spécifiques d'un message. Les attaquants peuvent ajouter d'autres champs d'en-tête aux e-mails que DKIM laisse passer, et les transférer.) Ne protège pas contre les attaques utilisant des e-mails « validés » avec des URL intégrées, du contenu malveillant, ou des pièces jointes | |

| DMARC (Domain-based Message Authentication, Reporting and Conformance) | Avantages clés : Permet l'application des politiques et la génération de rapports pour SPF et DKIM Précise quelle politique suivre lorsqu'un e-mail échoue à l'authentification SPF ou DKIM (par exemple rejet/suppression, quarantaine, aucune politique/envoi) La fonction de rapports permet aux propriétaires de domaines de voir qui envoie des e-mails en son nom (ce qui les protège contre l'usurpation des domaines et l'utilisation abusive de leur marque) |

| Limitations : Ne prévient pas l'usurpation d'un autre domaine de la marque Ne prévient pas l'usurpation par voie de similarité, qu'il s'agisse d'un e-mail, d'un domaine ou d'un nom d'affichage. Les propriétaires de domaines précisent le pourcentage d'e-mails auxquels s'appliquent les politiques DMARC ; les pourcentages d'application inférieurs à 100 % sont moins efficaces Ne protège pas contre les attaques utilisant des e-mails « validés » avec des URL intégrées, du contenu malveillant, ou des pièces jointes |

Conclusions

Les acteurs malveillants font constamment évoluer leurs tactiques. Plusieurs couches de protection doivent être déployées avant, pendant et après l'arrivée d'un e-mail dans la boîte de réception. Par définition Cloudflare ne fait jamais confiance à aucun type de communication par e-mail (qu'elle soit interne, externe ou qu'elle provienne d'un partenaire commercial « connu »).De la même façon, nous recommandons à toutes les organisations de commencer par appliquer le modèle de sécurité Zero Trust qui consiste à « ne jamais faire confiance, toujours vérifier », pas uniquement au réseau et aux applications, mais également à la boîte de réception d'e-mails.

En plus de sécuriser les e-mails avec une approche Zero Trust, nous recommandons également de :

- Renforcer vos e-mails cloud à l'aide de plusieurs mesures de contrôle anti-phishing. Comme il est mentionné dans cet article de blog de Forrester de juin, « Le recours à la messagerie, la collaboration, au partage de fichiers et aux applications de logiciel en tant que service des entreprises sur de multiples appareils sont autant de contributions à la productivité et à l'expérience de vos collaborateurs. Nombre de ces environnements sont considérés comme 'fermés', mais il suffit d'une action de phishing réussie sur les informations d'identification d'un partenaire de la chaîne d'approvisionnement pour que l'organisation soit ouverte à toutes les attaques de type fuite de données, vol d'identifiants, fraude et rançongiciel. Les protections développées pour la boîte de réception de courrier électronique doivent être étendues à ces environnements et dans tous les flux de travail quotidiens de vos collaborateurs. »

- Adopter une authentification multifacteurs (MFA) résistant au phishing. Si toutes les MFA ne fournissent pas le même niveau de sécurité, les clés de sécurité physiques figurent parmi les méthodes d'authentification les plus sécurisées pour empêcher les attaques par phishing d'arriver à leurs fins. Elles peuvent protéger les réseaux, même si les attaquants mettent la main sur les noms d'utilisateur et les mots de passe.

- Faire en sorte qu'il soit plus difficile pour les humains de faire des erreurs. Devancez les désirs de vos collaborateurs et de vos équipes, peu importe leur localisation géographique, en sécurisant davantage les outils que vous utilisez déjà et en les empêchant de commettre des erreurs. Par exemple, lorsqu'elle est intégrée à la sécurité des e-mails dans le cloud, la technologie de l'isolement de navigateur à distance (RBI) peut automatiquement isoler les liens douteux envoyés par e-mails afin d'empêcher les utilisateurs d'être exposés à du contenu web potentiellement malveillant. Les saisies du clavier peuvent également être désactivées sur les sites web non fiables, afin d'éviter que les utilisateurs n'entrent accidentellement des informations confidentielles en remplissant un formulaire ou que leurs identifiants ne soient captés. Ces mesures forment une couche de défense contre les attaques par phishing multi-canaux en accordant efficacement les autorisations aux utilisateurs d'ouvrir les liens en toute sécurité sans interrompre leur flux de travail.

Si vous êtes intéressés par la lecture de l'ensemble des découvertes, vous pouvez télécharger le Rapport sur les menaces de phishing en 2023 ici, ainsi que nos recommandations pour empêcher les attaques par phishing de réussir. Et si vous souhaitez observer la solution de sécurité des e-mails de Cloudflare en action, vous pouvez demander une évaluation gratuite des risques de phishing ici.