Malgré le grand nombre d'entreprises qui se retrouvent avec un environnement d'annuaire hybride, parce qu’elles déploient Office365 (ce qui nécessite Azure Active Directory), étonnamment peu d'attention a été portée à la manière dont l'audit de cet environnement et la sécurité Active Directory seraient assurés.

Un monde hybride

Aujourd'hui, presque toutes les entreprises travaillent dans ce que nous appelons un environnement « informatique hybride ». Ces environnements hybrides comprennent certains systèmes basés sur le cloud, certaines infrastructures sur site et les deux se rencontrent dans de nombreux cas d'interconnexion ou d'intégration documentée ou non.

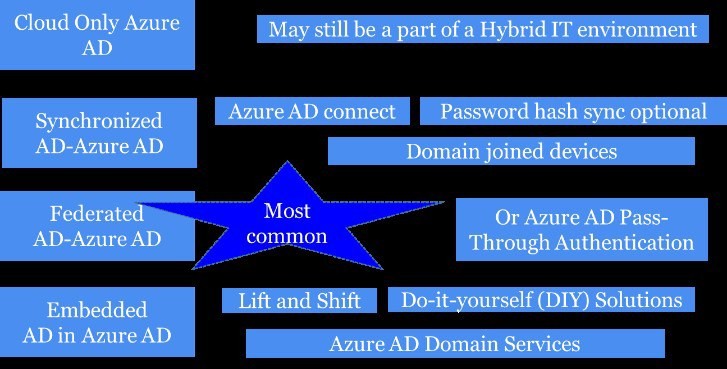

C'est la même chose avec l’Active Directory hybride. Examinez la figure 1 ci-dessous, où même l'installation d'Azure AD dans le cloud peut faire partie d’un environnement hybride. Toutes sortes de scénarios hybrides émergent, y compris le déploiement de contrôleurs de domaine situés dans une machine virtuelle Azure (ou Amazon Web Services (AWS)) pour lesquels beaucoup de confiance et un tunnel VPN vers un « AD forest » sont nécessaires.

Figure 1 : Taxonomie d'Active Directory hybride (AD) - Scénarios Azure AD

Une chaîne de destruction hybride

Quel est le risque ? Les topologies hybrides AD font tout autant partie de la « cyberkill chain » que peut l’être l'AD traditionnel. En faisant simplement leur travail – lister les informations et répondre aux requêtes – les services d’annuaire deviennent des ressources d’informations essentielles pour les cyber-criminels ainsi que pour les cyber-défenseurs.

Imaginez-vous disposer d'un outil de recherche de type Google qui automatiserait le processus d'utilisation de requêtes d'annuaire légitimes afin de découvrir et d’analyser les chemins d'accès aux privilèges via l’AD vers les actifs informatiques, « le joyau de la couronne ». Et bien cela existe. Des outils tels que PowerSploit et Bloodhound permettent aux hackers éthiques de détecter et de corriger les vulnérabilités du contrôle d'accès, ou aux acteurs malveillants (utilisant des comptes compromis) de planifier d'autres étapes de leur cyberattaque.

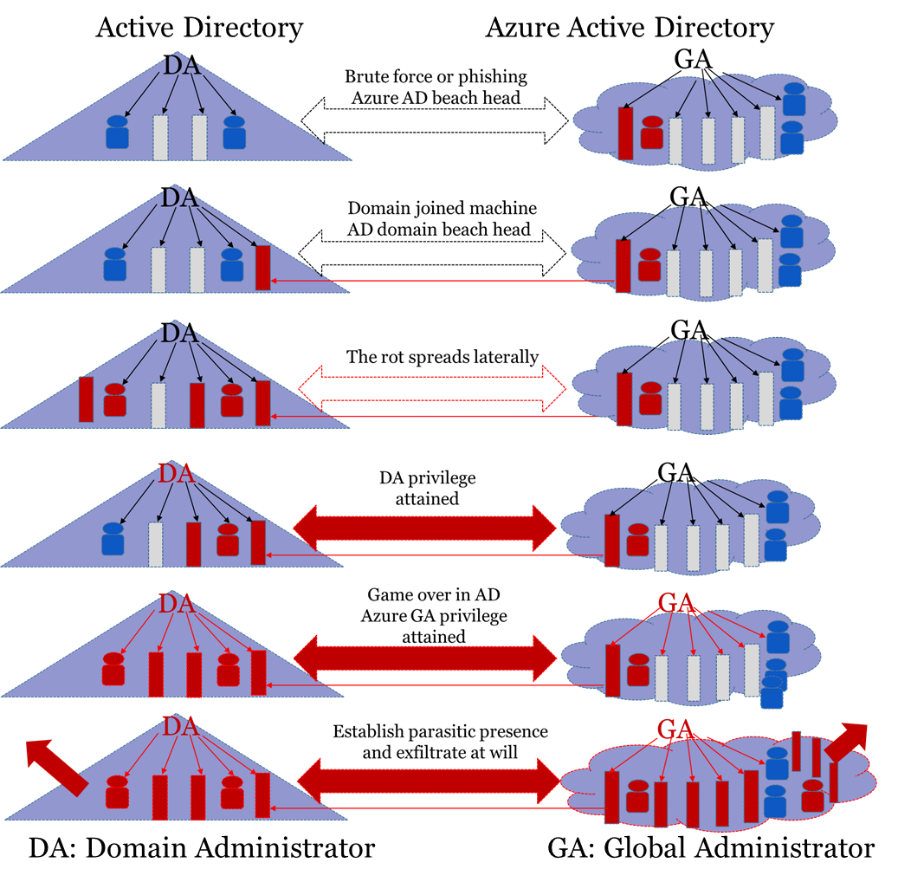

La figure 2 ci-dessous illustre certains scénarios d'attaque sur AD hybride. La mauvaise nouvelle est que les environnements cloud tels que Office 365 / Azure sont plus vulnérables aux attaques par force brute, car les invites de connexion sont exposées à Internet. Une fois qu'un compte Azure AD est compromis, la machine liée à un domaine d'un utilisateur Office 365 peut également mettre immédiatement l'environnement AD sur site en péril. À partir de là, ce schéma montre comment le mal pourrait se propager dans AD et revenir à Azure AD à nouveau, à condition que l'attaquant dispose de certaines compétences et exploite les bons outils.

Figure 2: Infection et infestation hybrides

La bonne nouvelle est que, jusqu'à présent, des outils tels que Bloodhound et PowerSploit pour Azure AD peuvent être difficiles à trouver. Mais nous devons supposer qu’ils, ou quelque chose de similaire, pourraient devenir disponibles. Ils auraient peut-être besoin de fonctionner en mode «low and slow» pour ne pas être détectables par les analyses de sécurité de Microsoft, ainsi que pour maîtriser les techniques d'énumération et d'attaque propres à Azure AD.

Le Big Gotcha – Revisité

Autre bonne nouvelle pour les défenseurs d’AD hybrides : en tant que service géré, Azure AD est plus facile à défendre qu’un AD traditionnel. De nombreux contrôles AD (tels que la réduction du nombre de contrôleurs de domaine et le déploiement de la sécurité physique du contrôleur de domaine (DC), les baselines de sécurité DC et les pare-feu pour les DC) ne sont pas nécessaires pour Azure AD. Et une fois que les clients disposent d'authentification multi-facteurs (MFA) et ont souscrit à l'analyse de sécurité Microsoft E5, ils peuvent cesser de s'inquiéter des attaques par force brute.

Cependant, même dans l'environnement Azure AD, les clients doivent toujours se protéger contre l'attaquant qui se procure un compte à privilèges dans Azure AD, tel que le rôle d'administrateur global (GA). Si cela se produit, tout peut arriver.

Déployer des contrôles de procédures

Tout comme dans l'environnement AD, les contrôles de procédures destinés à empêcher toute attribution erronée ou tout abus des rôles d'admin privilégié dans Azure AD sont essentiels. Les contrôles de procédure doivent garantir que toute modification apportée à ces rôles ne se produit que par le biais d'approbations bien établies que la solution de surveillance / audit peut vérifier. C’est la combinaison de contrôles de procédures pour stabiliser l’environnement du répertoire, d’un audit pour vérifier que les contrôles fonctionnent et de capacités de restauration qui donne une seconde chance aux défenseurs. L'audit et une deuxième chance sont tout aussi importants dans l'environnement hybride que dans l’Active Directory lui-même.

Par William Culbert, directeur Europe du Sud de BeyondTrust (ex Bomgar)