L’Internet des Objets n’a pas encore atteint sa vitesse de croisière. Mais, dans toute cette effervescence, des utilisateurs et des fabricants ont acheté ou ont investi sur lui avec enthousiasme, sans réellement prendre en compte la sécurité. L’histoire est malheureusement connue.

Nous sommes encore au début de notre compréhension de l’IoT : ce que nous voulons en faire, quel niveau de confidentialité en attendre, où placer les limites réglementaires et comment le sécuriser. Nous ne possédons pas encore toutes les réponses à ces questions et les obtenir est une course contre la montre.

L’enjeu dépasse le simple vol de données. Les attaquants peuvent désormais tirer parti des fonctionnalités de l’IoT pour développer leurs crimes.

Les problèmes ont vu le jour avec les aspirateurs robotisés qui scannent l’architecture de la maison pour déterminer la zone à nettoyer. Ce serait une belle fonctionnalité s’ils n’utilisaient une combinaison nom d’utilisateur/mot de passe par défaut, ce qui permet à n’importe quel ennemi de transformer l’appareil en dispositif d’espionnage à distance. Ce n’est qu’un exemple parmi tant d’autres. Dans une recherche récente menée par Kumar et collaborateurs " Tout bien considéré : une analyse des dispositifs IoT sur les réseaux domestiques", les chercheurs ont identifié que sur 11 lieux géographiques différents et sur une population répartie dans 15,5 millions de foyers, il existait 83 millions d’appareils IoT.

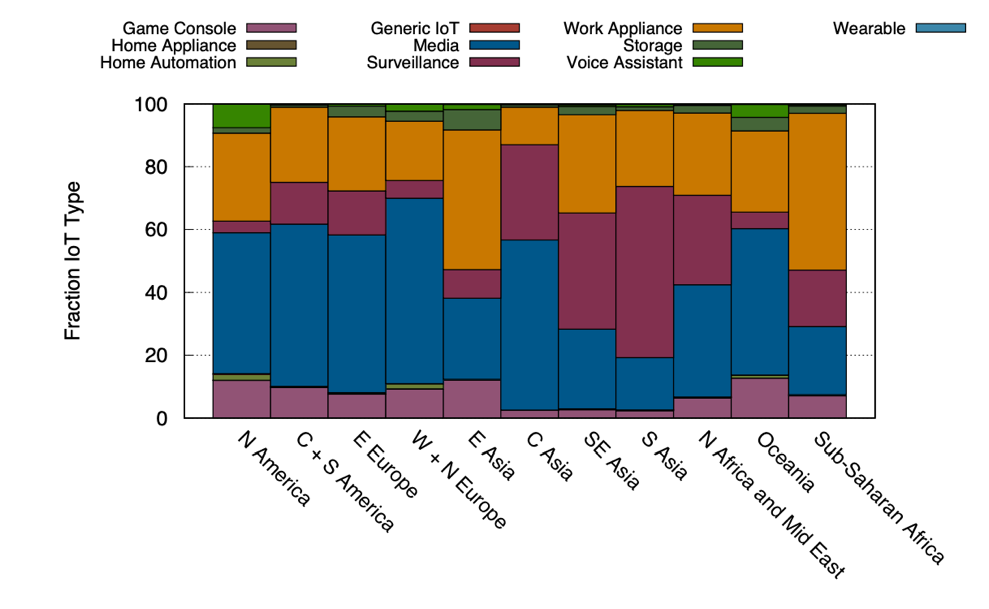

Le graphique ci-dessous montre la répartition des divers types de périphériques IoT pour chaque région géographique étudiée.

Source : Kumar, Deepak et coll. « Tout bien considéré : une analyse des dispositifs IoT sur les réseaux domestiques ». 28e symposium sur la sécurité {USENIX} ({USENIX} Sécurité 19). 2019.

On a l’impression que les gens se réveillent face à ces menaces. Des réglementations régionales et nationales apparaissent un peu partout dans le monde. La loi californienne SB-327 est entrée en vigueur le 1er janvier 2020. Elle oblige les fabricants à remédier aux problèmes trop courants des mots de passe par défaut en exigeant que les dispositifs connectés soient dotés de mots de passe uniques modifiables par les utilisateurs. Le gouvernement japonais projette également de réglementer l’IoT. Le gouvernement britannique a récemment mis en place un système de certification qui permettra d’étiqueter les appareils conformes à la norme Secure By Design. Cette décision pourrait faire de la sécurité un différenciateur concurrentiel lorsque les entreprises et les particuliers achètent des appareils IoT. Le gouvernement finlandais a récemment annoncé qu’il adopterait des mesures similaires. Il semble aussi que les forces du marché vont maintenant aider à contrôler la sécurité de l’IoT.

Il faudra probablement qu’un certain temps s’écoule avant de ressentir toute la puissance de ce règlement. Souhaitons que le secteur prenne des mesures responsables et continue de renforcer la sécurité des appareils IoT. Peut-être devrions-nous nous demander comment éliminer ces vulnérabilités inévitables de nos inquiétudes ?

Nous sommes encore en train de déterminer ce que nous attendons de l’IoT. Quelles données allons-nous le laisser collecter et avec quel niveau d’autonomie va-t-il pouvoir utiliser les données recueillies ? C’est de ce point de vue qu’il est logique d’adopter des pratiques de sécurité qui peuvent apprendre et grandir avec lui.

L’intelligence artificielle pourrait apporter son aide. Avec l’IA nous commençons non seulement à stopper les menaces, mais à les prévoir. Dans le cas de l’IoT, nous pouvons construire des technologies qui, en plus de repérer les périphériques IoT malveillants et infectés au sein d’un réseau donné, seront en mesure de prédire avec précision les appareils qui seront malveillants à l’avenir ou en danger de compromission. Le tableau ci-dessous classe les méthodes de sécurité de l’IoT basées sur l’apprentissage automatique.

| Attaques | Techniques de sécurité | Techniques d’apprentissage automatique | Performances |

| DDoS | Déchargement sécurisé de l’IoTContrôle des accès | Réseau de neurones artificielsAnalyse de corrélation multivariéeQ-apprentissage | Précision de détection Erreur moyenne racine |

| Brouillage | Déchargement sécurisé de l’IoT | Q-apprentissageDQN | Consommation d’énergie SINR |

| Spoofing | Authentification | Q-apprentissageDyna-QSVMDNNDistribuéFrank-WolfeGradient agrégé incrémentiel | Taux d’erreur moyen Précision de détection Précision de classification Taux de fausses alarmes Taux de détections manquées |

| Intrusion | Contrôle des accès | Machine à vecteurs de supportNaive BayesK-NNRéseau de neurones artificiels | Précision de classification Taux de fausses alarmes Taux de détection Erreur moyenne racine |

| Malware | Détection de logiciels malveillantsContrôle des accès | Q/Dyna-Q/PDSForêt d’arbres décisionnelsK-plus proches voisins | Précision de classification Taux de faux positifs Taux de vrais positifs Précision de détection Latence de détection |

| Écoute illicite | Authentification | Q-apprentissageBayésien non paramétrique | Taux de proximité Taux de données confidentielles |

Source : Xiao, Liang et autres « Techniques de sécurité IoT basées sur l'apprentissage automatique » (2018).

En collectant des données provenant de divers appareils acquis au fil du temps, il est possible d’identifier des modèles. Tous les facteurs qui contribuent à la vulnérabilité des périphériques - systèmes d’exploitation anciens, mots de passe par défaut, bibliothèques vulnérables, absence d’authentification, de chiffrement et de signature - peuvent être évalués. Ces facteurs à eux seuls ne garantissent pas qu’un appareil va être compromis, mais avec la quantité de données recueillies au fil du temps, nous pouvons prédire qu’il est vraisemblable que ce dispositif soit attaqué.

C’est certainement ce que les attaquants ont pensé. Lorsque Mirai a frappé en 2016, il a descendu un grand fournisseur de services DNS, l’Université Rutgers et même un pays entier le Libéria avec des attaques DDoS qui ont éclipsé la puissance invasive de tout ce qui avait été précédemment enregistré. Ce record a été atteint en reliant ensemble une armée de caméras IP fragiles et des routeurs domestiques dans certains des botnets les plus puissants jamais conçus. Ceci a été fait avec la méthode plutôt dérisoire de deviner le mot de passe des appareils ciblés à partir d’une minuscule bibliothèque d’informations couramment utilisées. Une fois l’appareil asservi, d’autres appareils tout aussi vulnérables ont été recherchés à proximité.

De tels dispositifs sont des proies faciles pour un cybercriminel. Une étude réalisée par le SANS Institute en 2017 montre que deux minutes suffisent pour qu’un appareil soit attaqué, une fois connecté à Internet.

Pour qu’un moteur d’IA dérivé d’algorithmes d’apprentissage automatique apprenne ce qui sera ou non malveillant, il faudra acquérir d’importants volumes de données au fil du temps. L’IA devra littéralement apprendre avec le développement de l’IoT. Comme nous résolvons de vieux problèmes et en développons de nouveaux, l’IA va apprendre de son utilisation.

L’attention des professionnels devra se porter sur le développement d’approches basées sur l’IA, la reconnaissance des modèles et la classification de la consommation des données réseau qui analysent le comportement de différents appareils IoT dans différents environnements.

Quand il s’agit de l’IoT, comme avec n’importe quelle technologie, nous devons continuer à faire évoluer notre réflexion autour de la sécurité. L’IA est l’un des aspects à examiner.

Par Avesta Hojjati, Responsable de la R&D chez DigiCert.