Une organisation a bien plus de comptes privilégiés qu’on ne le pense. Afin de pouvoir protéger les utilisateurs finaux, les systèmes et applications, il faut concevoir les comptes privilégiés au-delà des comptes super-utilisateurs intégrés, au-delà du service informatique.

Il y a donc les comptes super-utilisateurs intégrés, tels que « Administrateur » et « Root », qui existent sur chaque périphérique et système. Il y a ensuite les super-utilisateurs personnalisés qui ont le même niveau d'autorité mais qui sont des comptes créés par le client. Et il faut prendre en compte la sécurité dans le cloud. Les applications et les comptes dans le cloud ont aussi des super-utilisateurs. Par exemple, Azure dispose de rôles administrateur au niveau du client hébergé, des comptes et des abonnements, et même au sein de groupes de ressources. Enfin, il y a les administrateurs auxiliaires. Ce sont des utilisateurs privilégiés avec des droits plus limités que ceux des super-utilisateurs, mais disposant néanmoins de droits admin notamment pour :

- Réinitialiser le mot de passe

- Maintenir les comptes utilisateur

- Opérations de maintenance du système

- Maintien des membres du groupe

- Contrôle des autorisations sur certaines ressources

- Accès au journal d'audit

Tous ces comptes sont privilégiés - au sein du service informatique. La granularité de la délégation et son fonctionnement varient considérablement entre les différents systèmes, applications et clouds.

Toutefois, les privilèges ne sont pas uniques ni limités au service informatique. Voici quelques exemples d'éléments extérieurs au service informatique qui devraient être considérés comme des privilèges et pour lesquels le même niveau de protection que celui des comptes privilégiés du service informatique devrait être étendu :

- Transactions bancaires

- SCADA

- Logiciels serveurs

- Système de contrôle industriel

- Commerce de matières premières et de valeurs mobilières

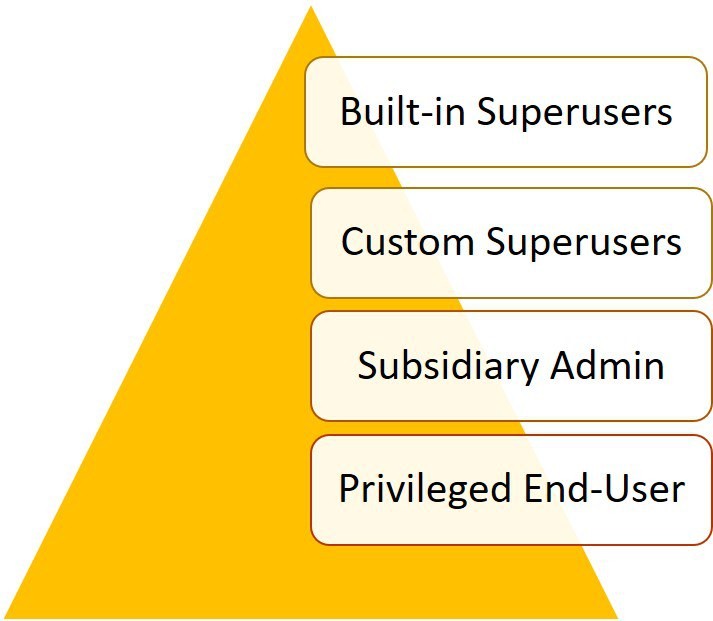

La pyramide ci-dessous décrit non seulement le classement relatif des types de comptes privilégiés, mais également la proportion en termes de quantité de compte à chaque niveau.

En parallèle, les applications ont souvent été conçues il y a un certain temps et ne sont pas aptes à résister aux menaces et cyber-risques d'aujourd'hui. Certains systèmes de contrôle industriel n’ont aucune sécurité.

Alors, comment les protéger autrement que de les placer sur un réseau isolé et de contrôler l'accès avec une sécurité physique ? La solution idéale est la gestion des accès privilégiés (PAM), incluant la gestion des sessions privilégiées (PSM), généralement utilisée pour protéger les comptes d’administrateur au sein du service informatique. Elle permet d’étendre la sécurité des accès aux utilisateurs privilégiés situés en dehors du service IT et de protéger également les applications vulnérables.

Par William Culbert, directeur Europe du Sud de BeyondTrust (ex Bomgar)