La troisième édition du « Cyber Threat Semester Report » relève cinq 5 grandes tendances :

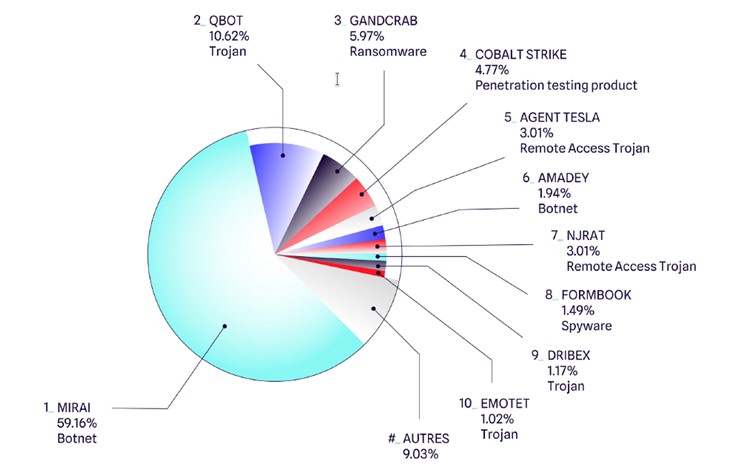

1 - Les malwares les plus fréquemment employés par les cyberattaquants

Deux malwares – Mirai et Qbot – continuent de dominer le classement par rapport au second semestre 2022, tandis qu’Emotet poursuit sa baisse observée depuis fin 2022.Le malware Mirai s’assure une présence pérenne dans le top du classement, en raison de ses capacités d’autoréplication, de la popularité de ses cibles auprès du grand public et du manque de mise à jour de ces dernières.

Malgré plusieurs actions des autorités ayant conduit à l’arrestation de ses auteurs d’origine, mais également des opérateurs d’autres variants, Mirai est toujours bel et bien actif. On peut citer l’attaque à l’encontre d’un opérateur de télécommunication sud-américain en début d’année, avec un volume de 1.3Tbps (Tera-bit par seconde).

Sans surprise, Qbot remplace Emotet dans la catégorie des Ransomware-as-a-Service (Raas) en occupant une confortable seconde place.

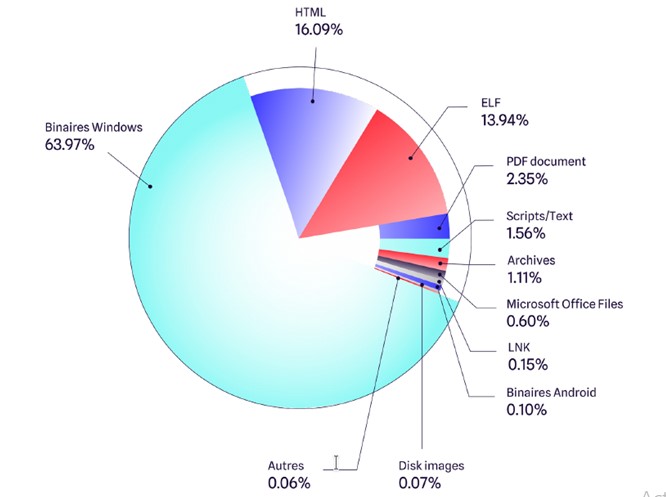

2 - Les types de fichiers utilisés

Le rapport révèle que Windows demeure le système d’exploitation le plus ciblé par les logiciels malveillants, tandis que les binaires exécutables représentent toujours une constante majeure dans l’arsenal des cybercriminels.

Les binaires Windows (représentant près de 64 % des fichiers observés par Gatewatcher CTI), les fichiers HTML (16 %) et les fichiers ELF(1) (près de 14 %) se hissent dans le Top 3 du classement. Les fichiers HTML accusent toutefois une régression notable, perdant

12 % d’occurrence par rapport aux semestres précédents.

Malgré cette augmentation de fréquence d’utilisation des binaires Linux, l’évolution la plus notable est attribuée aux fichiers portables exécutables. Ils représentent environ 64 % des types de fichiers malveillants contre 42 % le semestre précédent.

3 - Les Threat actors

En tête du classement des cybercriminels, les plus actifs, la plateforme Gatewatcher CTI recense Bronze Buttler, à l’origine de 47,82 % des actions malveillantes répertoriées, contre 0.32 % au second semester 2022.Suivent SilverTerrier (13 % contre 14,58 % au semestre précédent) et TA505 (11 % contre 3,84 %). Le groupe russe Wizard Spider – qui dominait le classement sur la période juillet - décembre 2022 –, arrive en quatrième position au premier semestre 2023.

Les attaques par chaîne d’approvisionnement (T1195) sont devenues un sujet préoccupant ces derniers mois, en raison de leur augmentation significative. Les cybercriminels exploitent les vulnérabilités présentes dans la chaîne d’approvisionnement logicielle des organisations pour compromettre leurs systèmes et accéder à des données sensibles.

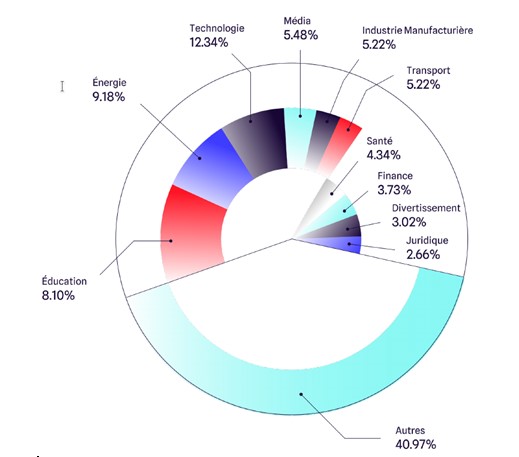

4 - Principaux secteurs d’activité ciblés

Trois secteurs se démarquent au premier semestre 2023 : celui des technologies(12,34 %), de l’éducation (8,10 %) et de l’énergie (9,18 %). Particulièrement visées par des attaques de rançongiciels sur le premier semestre de 2023, les infrastructures informatiques des établissements de l’enseignement secondaire font leur apparition dans le peloton de tête.

À l’image des hôpitaux, les écoles et universités souffrent d’un manque important et récurrent de ressources (manque de maturité, manque d’investissement et manque de personnel). À titre de comparaison, le secteur bancaire, le secteur des technologies puis le secteur du fret et de la logistique figuraient en tête de la catégorisation au second semestre 2022.

5 - Les régions et secteurs les plus impactés par les fuites d’identifiants

Les Top Level Domain (TLD) des identifiants ayant le plus fuité sur ce dernier semestre font leur entrée dans ce rapport. Ce classement révèle la prééminence des noms de domaines associés aux entreprises (22,91 %), suivi par les noms de domaines associés au système éducatif américain (7,96 %), correspondants à des Pays ou aux entreprises technologiques (5,53 %).Cette observation semestrielle permet de dresser quelques constatations et notamment la persistance de certaines tendances lourdes comme le phishing, le développement de malware pour l’environnement Windows ou encore l’utilisation d’identifiants ayant fuité dans le cadre d’une tentative d’intrusion.