La moitié de tous les sites analysés par NTT Application Security étaient vulnérables à au moins une faille exploitable sérieuse tout au long de 2021.

Ce rapport s’appuie sur l’étude des données générées par plus de 15 millions d'analyses de sécurité applicative réalisées par des organisations tout au long de l'année 2021.

Une année particulière… L'attaque touchant Colonial Pipeline, le décret du président Biden visant à « améliorer la cybersécurité de la nation », les retombées de Log4j mais aussi le recours massif aux applications web qui a été favorisé par les effets de la pandémie (confinement, télétravail…) ont mis en évidence la nécessité de renforcer le niveau de sécurité des applications.

Or justement, ces applications sont loin d’être sécurisées. Reconnaissons que la correction des failles de sécurité est une tâche difficile et apparemment sans fin pour les professionnels de l'informatique et de la sécurité. D’où parfois des tensions entre les entreprises et les éditeurs de logiciels pour savoir qui endossent la responsabilité de ce contexte délétère…

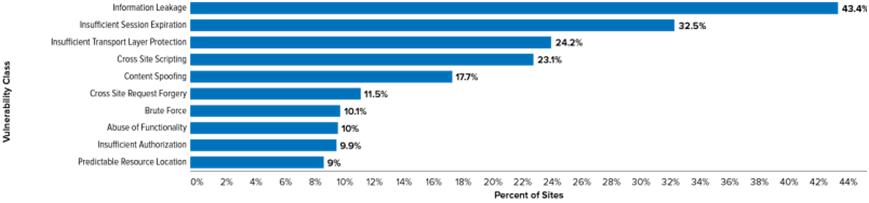

Et les impacts sont multiples, ce qui fragilise les organisations. La fuite d'informations est le plus courant (43,4 %), suivie de l'expiration insuffisante de la session (32,5 %) et de la protection trop faible de la couche d’échanges et connexions (24,2 %).

Selon l’étude faite par NTT, les bons élèves sont le secteur de la finance et de l'assurance (43 %). Ces deux secteurs très réglementés présentent le plus faible pourcentage de sites perpétuellement exposés tout au long de l'année 2021.

À l’opposé, le bonnet d’âne est porté par les secteurs des services professionnels, scientifiques et techniques (65 %). Ils présentent le plus fort taux de sites perpétuellement vulnérables.

Autre information intéressante, le délai moyen de correction d'une vulnérabilité critique en 2021 s'est terminé 1,7 jour plus tôt qu'au début (193,1 contre 194,8). « Bien que ce point de données montre une tendance positive, la réduction est insignifiante si l'on considère l'augmentation signalée du délai de correction dans toutes les autres catégories de risque tout au long de l'année », souligne NTT dans son rapport.

Là aussi, NTT distribue ses bonnets d’âne. Concernant l’intégration des patchs, c’est dans le secteur de l'éducation (523,5 jours) que le délai de correction d'une vulnérabilité critique est le plus long, soit près de 335 jours de plus que dans l'administration publique (188,6 jours), qui a conservé le délai le plus court tout au long de l'année.

Enfin, NTT Application Security a constaté que les catégories de vulnérabilités les plus susceptibles d'être détectées sont restées relativement stables tout au long de l'an passé.

Et de conclure : « si l'on considère que l'effort et les compétences nécessaires pour découvrir et exploiter ces vulnérabilités sont assez faibles, il est clair que les attaquants ont bénéficié d'un environnement riche en cibles en 2021… ».