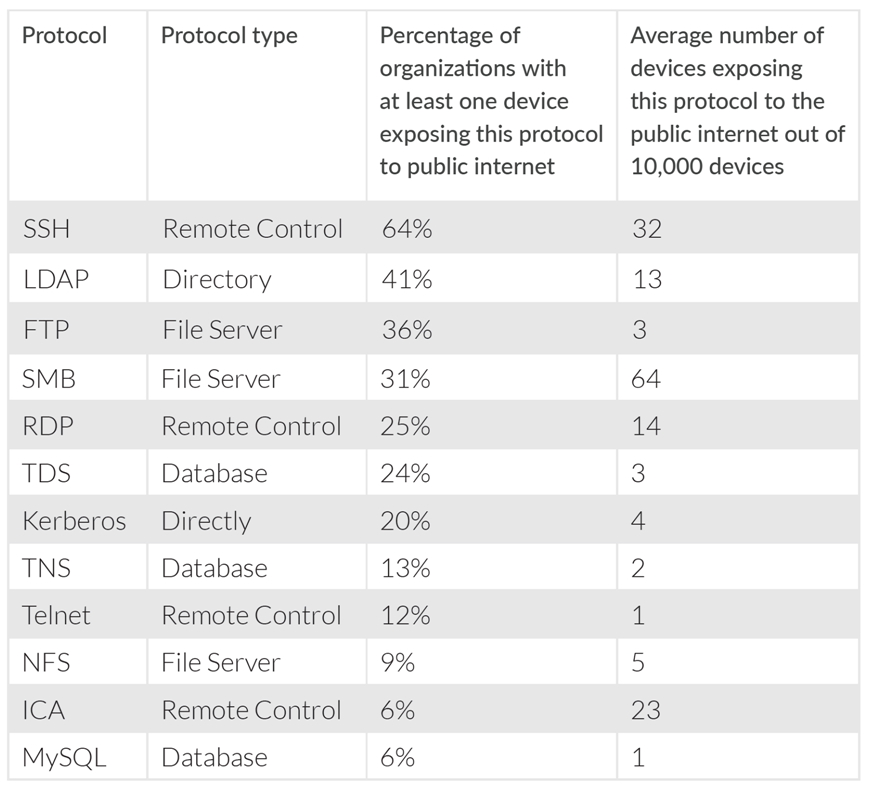

L’analyse des environnements informatiques des entreprises fait ressortir un pourcentage important d’organisations qui exposent des protocoles non sécurisés ou sensibles sur Internet, dont SSH est le plus exposé.

Le 25 février 2022, deux jours seulement après le début de l’invasion de l’Ukraine par la Russie, l’agence américaine Cybersecurity and Infrastructure Security Agency (CISA) a publié son premier avis Shields Up, avertissant que le gouvernement russe et ses alliés (qu’ils soient des États-nations ou des groupes indépendants) étaient susceptibles de multiplier les cyberattaques contre les gouvernements et organisations occidentaux en représailles pour leur soutien à l’Ukraine.

Parmi les recommandations de l’agence américaine, les entreprises étaient fortement incitées à désactiver tous les ports et protocoles inutiles ou non sécurisés. En effet, dans leur évaluation de la surface d’attaque, les entreprises oublient souvent ces protocoles qui tournent dans leurs coins sans attirer l’attention. D’après une étude publiée par ExtraHop, « un nombre surprenant d’organisations continuent d’exposer à l’Internet des protocoles notoirement non sécurisés, tels que Server Message Block version 1 (SMBv1), soit par calcul, soit à la suite d’une mauvaise configuration ».

De véritables passoires

L’équipe ExtraHop Threat Research s’est penchée sur la prévalence des protocoles non sécurisés dans les environnements d’entreprise, en se concentrant sur les protocoles réseau qui ne devraient généralement pas être exposés à l’Internet public, et sur la fréquence à laquelle ils sont exécutés sur des ports ouverts dans les entreprises. De nombreux protocoles couramment utilisés ont été développés il y a plusieurs dizaines d’années, bien avant que les programmeurs n’aient à se soucier des rançongiciels ou d’autres formes de cyberattaques. Par conséquent, ces protocoles sont de vraies passoires. Ils ne fournissent pas les contrôles de sécurité intégrés dans les protocoles plus modernes.

Pourtant, nombre de ces anciens protocoles sont toujours utilisés, fournissant parfois des services que les équipes informatiques et les utilisateurs finaux considèrent comme essentiels ou prenant en charge d’anciens systèmes. « L’utilisation de ces protocoles n’est pas un problème en soi, affirme le rapport. Si les appareils qui les utilisent pour communiquer sont configurés correctement, c’est-à-dire que leurs ports sont sécurisés de manière appropriée et que les appareils sont correctement protégés, le protocole n’est pas exposé et il y a peu de risques pour l’organisation ». Mais pour diverses raisons, de nombreux ports sont laissés ouverts et peuvent recevoir des communications du grand large qu’est Internet.

Des protocoles exposés par conception

Les protocoles tels que HTTP et HTTPS, FTP et SFTP, SMTP et POP3 gèrent le trafic allant de celui des sites web aux transferts de fichiers en passant par le courrier électronique. Ces protocoles sont exposés par conception, puisqu’ils servent à véhiculer les trames entre le monde extérieur et le réseau interne, et la plupart d’entre eux, comme HTTPS, sont chiffrés pour protéger les données sensibles lorsqu’elles circulent à travers le pare-feu. Mais en plus de ces protocoles de base, d’autres protocoles peuvent également être exposés à Internet, ce qui présente les plus grands risques pour les organisations.

C’est le cas de RDP, SSH, SMB/CIFS qui sont tous largement ciblés par les cybermalfaiteurs, car ils peuvent donner accès à des systèmes critiques. Une récente étude d’ExtraHop a révélé que 68 % des organisations exploitent encore SMB v1, le protocole exploité dans les attaques WannaCry et NotPetya, etdont la version serveur a été retirée par Microsoft en 2014.