La rétrospective 2023 et l’analyse du paysage des rançongiciels par l’Unit 42 de Palo Alto Networks confirme que le nombre d’attaques ne montre pas vraiment des signes de ralentissement.

L’analyse de l’Unit 42 est basée sur les données des sites de fuite de ransomware, parfois appelés sites de fuite dédiés et abrégés en DLS. Les sites de fuite de rançongiciels sont apparus pour la première fois en 2019, lorsque le ransomware Maze a commencé à utiliser une double tactique d’extorsion.

En volant les fichiers d’une victime avant de les chiffrer, Maze a été le premier groupe de ransomware connu à établir un site de fuite pour contraindre une victime et libérer des données volées.

25 nouveaux groupes

Mais attention, les sites de fuite ne fournissent pas toujours une image claire ou précise des activités d’un groupe de rançongiciels. La véritable portée de l’impact des ransomwares pourrait être différente de ce que ces sites suggèrent.

Malgré ces inconvénients, les données extraites des sites de fuite de ransomware fournissent des informations précieuses sur l’état des opérations de ransomware en 2023.

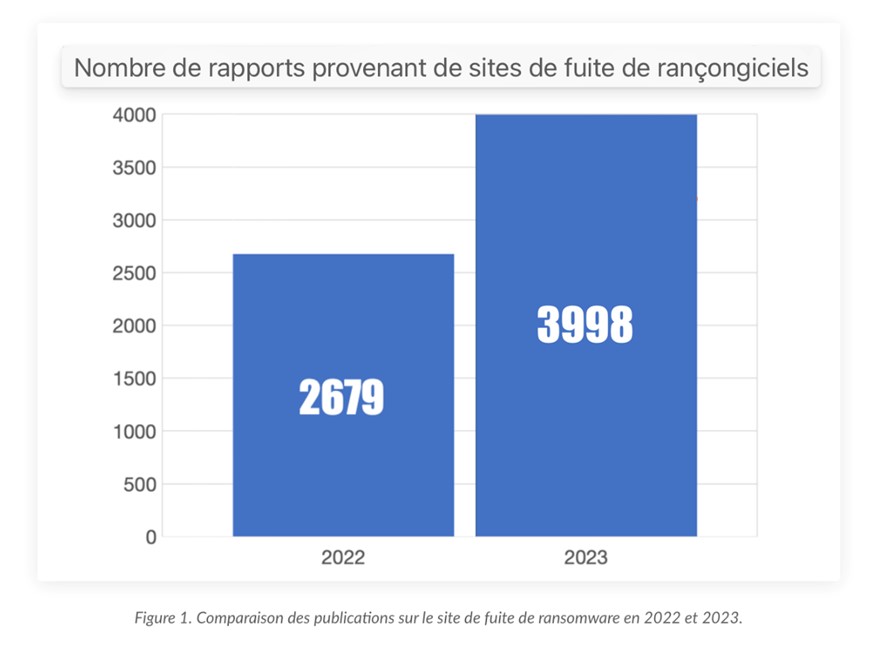

L’étude de Palo Alto confirme que les ransomwares attirent toujours autant de groupes malveillants. L’Unit 42 a en effet observé une augmentation de 49 % du nombre de victimes signalées par les sites de fuite de ransomwares entre 2022 et 2023, avec un total de 3 998 publications provenant de divers groupes de ransomwares.

Vulnérabilités très médiatisées

Au moins 25 nouveaux groupes de ransomwares sont apparus en 2023. Les groupes les plus actifs en 2023 ont été Lockbit, BlackCat (ALPHV), CL0P, PLAY et Akira.Les données du site de fuite révèlent qu’au moins 25 nouveaux groupes de ransomware ont émergé en 2023.Cela indique l’attraction continue des rançongiciels en tant qu’activité criminelle rentable. Malgré l’apparition de nouveaux groupes tels que Darkrace, CryptNet et U-Bomb, beaucoup de ces nouveaux acteurs de la menace par ransomware n’ont pas existé longtemps et ont disparu au cours du second semestre de l’année.

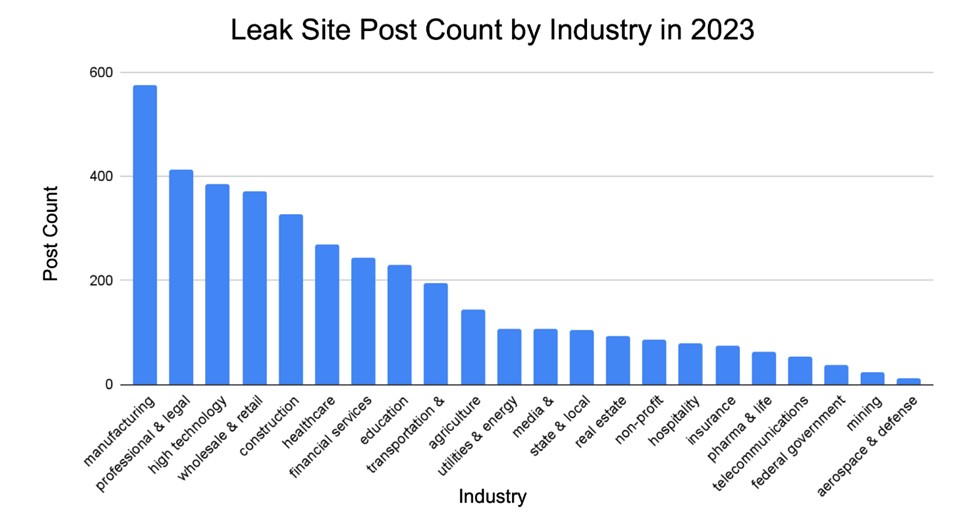

Les trois principaux secteurs touchés par les ransomwares en 2023 étaient l’industrie manufacturière, les services professionnels et juridiques et le secteur des hautes technologies.

Enfin, les cinq principaux pays touchés par les ransomwares sont les États-Unis, le Royaume-Uni, le Canada l’Allemagne et la France.

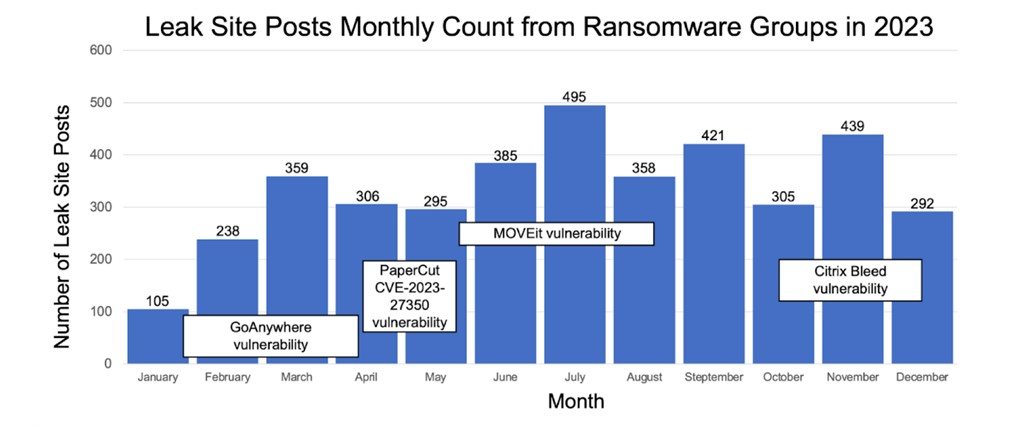

Qu’est-ce qui a motivé cette poussée d’activité ? 2023 a vu des vulnérabilités très médiatisées comme l’injection SQL pour les services MOVEit et GoAnywhere MFT. Les exploits zero-day pour ces vulnérabilités ont entraîné des pics d’infections par ransomware par des groupes comme CL0P, LockBit et ALPHV (BlackCat) avant que les défenseurs ne puissent mettre à jour le logiciel vulnérable.

Par exemple, les groupes de ransomwares comme LockBit, Medusa, ALPHV (BlackCat) et d’autres ont tiré parti d’un exploit zero-day pour la vulnérabilité Citrix Bleed

CVE-2023-4966, qui a conduit à de nombreuses compromissions de la part de ces groupes en novembre 2023.

Ces acteurs de la menace font pression sur les victimes pour qu’elles paient — non seulement pour déchiffrer leurs fichiers, mais aussi pour empêcher les attaquants d’exposer publiquement leurs données sensibles.