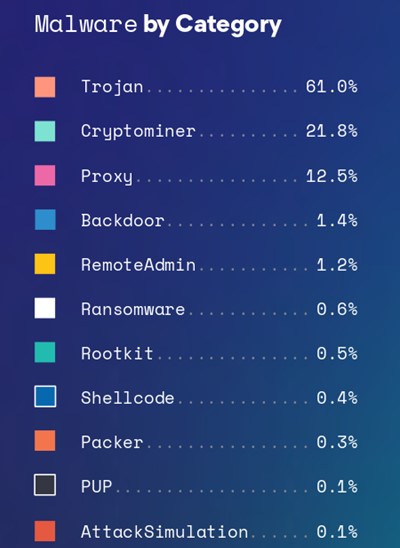

Le ransomware reste la bête noire des entreprises. Selon le rapport Global Threat Report 2023 d’Elastic, la majorité des malwares observés appartiennent à un petit nombre de familles de ransomwares très répandues et d'outils prêts à l'emploi (“Commercial Off-the-shelf” qui a pour acronyme COTS).

Ces malwares “COTS” comme Metasploit et Cobalt Strike constituent d’ailleurs 5,7 % des signatures observées. Sur Windows, ces familles représentent environ 68 % de l’ensemble des tentatives d'intrusion.

Basé sur les observations de plus d'un milliard de données au cours des 12 derniers mois, ce rapport constate la généralisation des fonctionnalités de “Malware As A Service” (MaaS).

Techniques les plus discrètes

BlackCat, Conti, Hive, Sodinokibi et Stop sont les familles de ransomwares les plus répandues que nous identifions par le biais de signatures. Elles représentent 81 % de l'activité des ransomwares.Les groupes de cyberattaquants les plus sophistiqués passent à travers les mailles des filets de la sécurité en se repliant sur les équipements edge, les périphériques et les autres plateformes où la visibilité est la plus faible.

Elastic a en effet, observé les techniques les plus discrètes visant les appareils sous Windows, car ils sont la cible principale des attaquants et enregistrent 94 % de toutes les alertes liées à des comportements suspects, suivis de macOS à hauteur de 3 %.

La collecte d’identifiants macOS (Credential Dumping) constitue 79 % de l'ensemble des techniques de compromission des accès utilisées par les attaquants, soit une augmentation d'environ 9 % depuis l'année dernière.

Enfin, les signatures basées sur Linux ont continué à augmenter de 54,5 % l'an dernier à 91,2 % de l'ensemble des signatures. Cette évolution est probablement plus liée à l'adoption globale d'infrastructures basées sur Linux.

« Parmi ces tentatives, nous avons observé que dans plus de 78 % du temps, elles concernent les environnements Windows où les fichiers ProcessDump.exe, WriteMiniDump.exe et RUNDLL32.exe sont utilisés », lit-on dans son rapport.

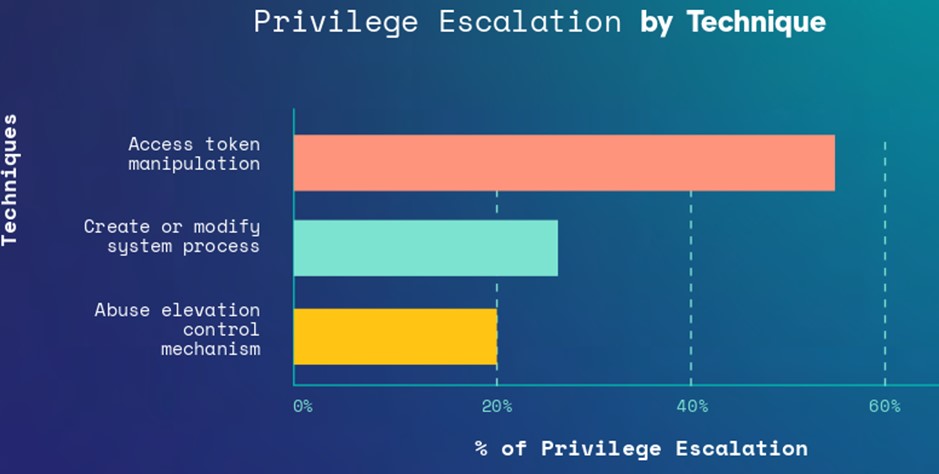

Principe du moindre privilège

Alors que les entreprises migrent de plus en plus leurs ressources sur site vers des environnements hybrides ou entièrement basés dans le cloud, les acteurs malveillants profitent des mauvaises configurations, des contrôles d'accès laxistes, des identifiants non sécurisés et de l'absence de systèmes fonctionnels établis sur le principe du moindre privilège (PoLP).

« Les entreprises peuvent considérablement réduire le risque de compromission en mettant en œuvre les fonctions de sécurité que leurs fournisseurs cloud prennent déjà en charge, et en surveillant les tentatives de compromission des identifiants d’accès », souligne Elastic.

Concernant Amazon Web Services, Elastic a observé que les tactiques utilisées le plus couramment sont le contournement des défenses (Defense Evasion) (38 %), la compromission des identifiants d’accès (37 %) et l'exécution de code (21 %).

Parmi les événements recensant les compromissions d’accès, 53 % étaient liés à des comptes Microsoft Azure authentiques. Sur Microsoft 365, plus de 86 % des indicateurs de compromissions sont liés à l’utilisation d’identifiants d’accès.

Enfin, 85 % des indicateurs de détection de menaces dans Google Cloud étaient liés à la technique de contournement des défenses (Defense Evasion).

En conclusion, les entreprises devraient massivement investir dans le développement de fonctions de sécurité avec une large visibilité des signaux faibles afin de mettre en évidence des menaces précédemment non découvertes.