Par définition, les failles Zero-Day ne sont pas connues des équipes de sécurité et ne bénéficient donc pas de correctifs immédiats. D’où leur dangerosité. Elles sont exploitées

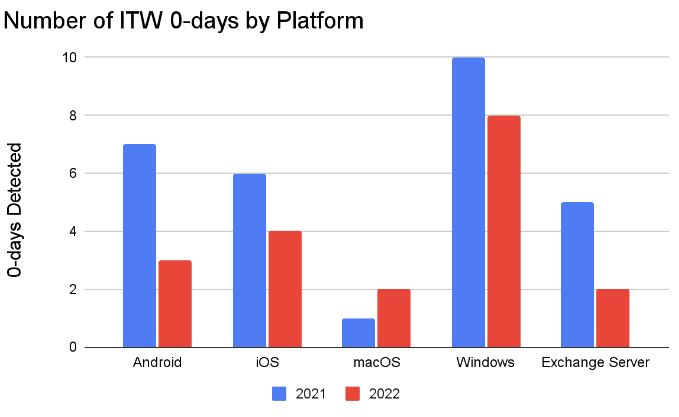

« In the wild » (sur le terrain) et ne sont détectées que lors des attaques. Le rapport de Google met en avant un point positif. En 2022, des exploits n-Days (dans la nature depuis plusieurs jours) de 41 jours (délai avant la détection de la faille) ont été découverts et divulgués, le deuxième nombre le plus élevé jamais enregistré depuis le suivi de Google à la mi-2014. Mais ce nombre est en baisse par rapport aux 69 N-Days détectés en 2021. Cette réduction de 40 % est bienvenue et reste pourtant à nuancer car ces failles étaient des variantes de vulnérabilités déjà signalées. Une confirmation de la tendance déjà mentionnée dans le rapport de l'année 2020 et dans le rapport semestriel de 2022. Plus de 20 % des failles sont des variantes des précédentes vulnérabilités de 2021 et 2020.

Dans l’écosystème Androïd, les failles qui sont dans la nature depuis plusieurs jours ou semaines ne sont pas corrigées immédiatement en raison de très longs délais d'application des correctifs.

Côté navigateurs, la plupart des éditeurs ont mis en œuvre de nouvelles mesures de défense qui rendent plus difficile l'exploitation d'une vulnérabilité, poussant les attaquants à se tourner vers d'autres vecteurs d'attaque plus faciles tels les smartphones.

Le graphique ci-dessous montre une nette décrue des failles Zero-Day ITW (dans la nature) pour les navigateurs.

Le rapport mentionne les attaques de type zéro-click, encore plus redoutables que l’exploitation des failles zero-day car elles ne nécessitent aucune action de la part des utilisateurs. Les vulnérabilités zero-click sont utilisées pour infecter silencieusement l’appareil d’une victime avec un logiciel malveillant ou pour voler des informations sensibles à l’insu de la victime. Fin 2021, Citizen Lab a capturé un exploit 0-click ciblant « iMessage, CVE-2023-30860 », utilisé par la société israëlienne NSO dans son fameux logiciel espion Pegasus.

Les équipes de sécurité et les fabricants doivent corriger les failles dès qu’ils en ont connaissance

A la lumière des informations publiées dans son rapport, Google préconise plusieurs pistes. Il s’agit d’une part, d’appliquer plus vite des correctifs plus complets pour répondre aux variantes, tant pour les failles n-Days que pour les failles Zero-Day.D’autre part, et c’est déjà le cas, un nombre croissant de plateformes suivent l'exemple des navigateurs en publiant des mesures de réduction des risques pour rendre des listes complètes de vulnérabilités moins exploitables.

Enfin, Google pointe la nécessité de transparence et de collaboration entre les fournisseurs et les équipes de sécurité afin de partager les détails techniques pour détecter toute la chaine d'exploitation des vulnérabilités.