Les groupes de ransomware recherchent activement des vulnérabilités à exploiter et trouvent de nombreuses opportunités, puisque 85 % des vulnérabilités critiques ne sont pas corrigées 30 jours après leur découverte, 47 % ne sont toujours pas corrigées après 60 jours, 20 % ne sont toujours pas corrigées après 6 mois, et 8 % ne sont toujours pas corrigées après un an.

Comme toujours, l’objectif de ce rapport est de mettre en lumière les différents types d’acteurs, les tactiques qu’ils utilisent et les cibles qu’ils choisissent. L’analyse des voies d’entrée a révélé une augmentation substantielle des attaques impliquant l’exploitation de vulnérabilités en tant que chemin critique pour initier une brèche par rapport aux années précédentes.

Elles ont presque triplé (augmentation de 180 %) par rapport à l’année dernière, ce qui ne surprendra pas ceux qui ont suivi les effets de MOVEit et d’autres vulnérabilités similaires de type « zero-day ».

Les rançongiciels : une menace majeure

Ces attaques ont été principalement exploitées par des ransomwares et d’autres acteurs de menaces liées à l’extorsion. Comme on peut l’imaginer, le principal vecteur de ces points d’entrée initiaux était les applications Web.Environ un tiers de toutes les brèches impliquent un ransomware ou une autre technique d’extorsion. Les attaques par extorsion pure ont augmenté au cours de l’année écoulée et représentent désormais 9 % de l’ensemble des violations.

L’évolution des acteurs traditionnels du ransomware vers ces nouvelles techniques a entraîné un léger déclin du ransomware, qui est passé à 23 %. Cependant, lorsqu’ils sont combinés, étant donné qu’ils partagent les mêmes acteurs de la menace, ils représentent une forte croissance et atteignent 32 % des violations. Les rançongiciels constituaient une menace majeure dans 92 % des secteurs d’activité.

Verizon a révisé son calcul de l’implication de l’élément humain afin d’exclure les abus de privilèges malveillants dans le but de fournir une mesure plus claire de ce que la sensibilisation à la sécurité peut affecter.

Pour l’ensemble des données de cette année, l’élément humain a joué un rôle dans 68 % des violations, ce qui correspond à peu près à la période précédente décrite dans l’édition 2023.

Dans cette édition, Verizon a introduit un concept élargi de violation impliquant un tiers, qui comprend l’atteinte à l’infrastructure d’un partenaire et les problèmes directs ou indirects liés à la chaîne d’approvisionnement en logiciels, y compris lorsqu’une organisation est affectée par des vulnérabilités dans des logiciels tiers.

En bref, il s’agit de violations qu’une organisation pourrait potentiellement atténuer ou prévenir en essayant de sélectionner des fournisseurs ayant de meilleurs antécédents en matière de sécurité.

« Nous estimons que ce chiffre s’élève à 15 % cette année, soit une augmentation de 68 % par rapport à l’année précédente, principalement due à l’utilisation d’exploits de type

“zero-day” pour les attaques de type “ransomware” et extorsion », peut-on lire dans ce rapport

Les acteurs de la menace motivés par des raisons financières s’en tiendront généralement aux techniques d’attaque qui leur permettront d’obtenir le meilleur retour sur investissement.

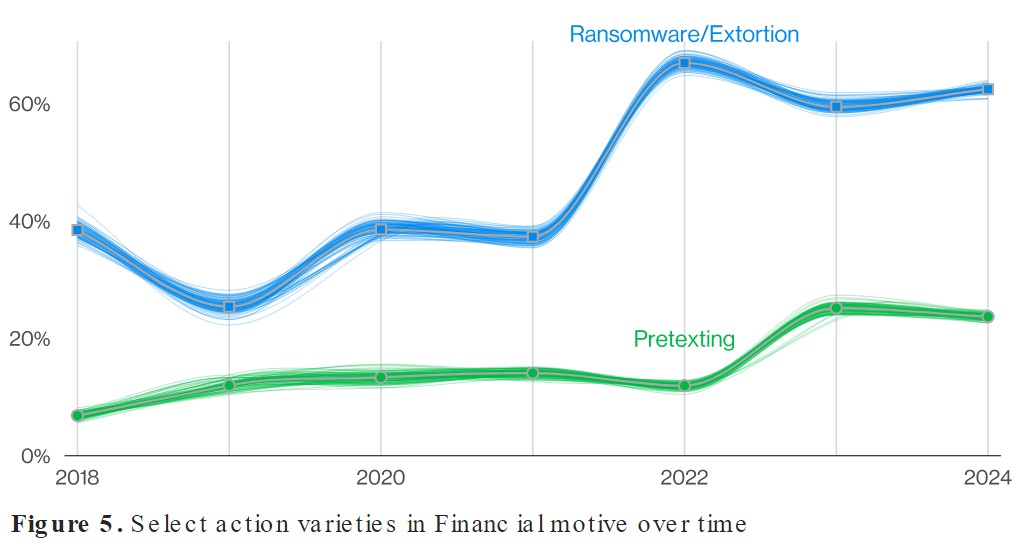

Au cours des trois dernières années, la combinaison de ransomwares et d’autres formes d’extorsion a représenté près des deux tiers (entre 59 % et 66 %) de ces attaques.

50 000 dollars

D’après les données du FBI sur les plaintes relatives aux ransomwares, la perte médiane associée à la combinaison de ransomwares et d’autres formes d’extorsion a été de 46 000 dollars, allant de 3 dollars à 1 141 467 dollars dans 95 % des cas.Verizon a également constaté, à partir des données de négociation relatives aux ransomwares, que le ratio médian entre la rançon initialement demandée et le chiffre d’affaires de l’entreprise est de 1,34 %, mais qu’il fluctue entre 0,13 % et 8,30 % dans 80 % des cas.

De même, au cours des deux dernières années, ils ont constaté que les incidents impliquant le Pretexting (dont la majorité avait pour résultat la compromission de la messagerie électronique de l’entreprise [BEC]) représentaient un quart (entre 24 % et 25 %) des attaques à motivation financière.

Au cours de ces deux années, le montant médian d’une transaction BEC était d’environ 50 000 dollars, toujours selon l’ensemble de données du FBI.