Selon le dernier rapport de Salt Security, près de deux tiers des organisations ne disposent pas de stratégie de base en matière de sécurité des API. Pourtant, la philosophie API-First est devenue la norme !

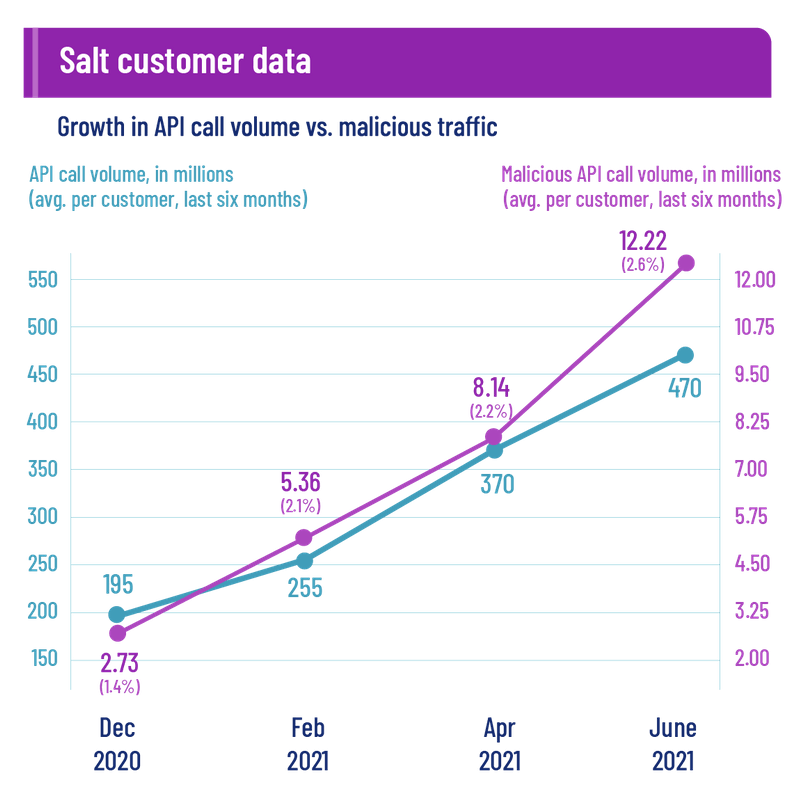

Sur l'ensemble de sa base de clients au cours des 6 derniers mois, les données de la plateforme SaaS de Salt montrent que le trafic global des API a augmenté de 141 %, tandis que le trafic malveillant a augmenté de 348 %. De plus en plus d’entreprises appliquent une philosophie API-First.

En examinant plus en détail les données des clients, Salt constate qu’ils ont subi en moyenne 12,22 millions d'appels d'attaque par mois en juin 2021. Il convient de noter que ses clients ont tous déployé des WAF et des passerelles API, de sorte que ces attaques API ont pu passer outre ces contrôles de sécurité traditionnels.

Car beaucoup d’entreprises relèguent au second plan la sécurité des API… Or, les vulnérabilités de GraphQL sont particulièrement problématiques, car le nombre de développeurs utilisant GraphQL s'accélère. Les API GraphQL sont par nature difficiles à sécuriser en raison de leur flexibilité et de leur structure uniques. C'est pourquoi Salt Security investit dans cette recherche et fournit des capacités pour répondre aux besoins de sécurité des API dans cet espace.

Ces résultats sont cohérents avec les recherches plus larges du secteur qui montrent que les API sont le vecteur d'attaque dominant des applications.

Or beaucoup d’entreprises n’ont pas déployé de solutions adaptées, ni même les règles de base en matière d’hygiène numérique. Cette lacune en matière de protection est d'autant plus inquiétante que les cyberattaques ciblant les API sont en augmentation parallèlement à l'adoption de technologies relativement nouvelles comme GraphQL.

Une vulnérabilité d'autorisation de l'API

Créé par Facebook en 2012, ce langage de requêtes et environnement d'exécution a vu son adoption doubler entre 2020 et 2021. Et cela continue de s'accélérer. Cependant, la sensibilisation à la sécurité autour de GraphQL est encore relativement faible.

Plusieurs aspects de la structure de l'API GraphQL peuvent créer des risques de sécurité qui peuvent être difficiles à évaluer. Salt Labs, la division de recherche de Salt Security, a en effet identifié une nouvelle vulnérabilité d'autorisation de l'API GraphQL qui peut survenir dans des requêtes API imbriquées.

Salt Labs a identifié cette vulnérabilité au sein d'une grande plateforme de technologie financière (fintech) interentreprises, qui offre des services financiers sous la forme d'applications mobiles basées sur API et de SaaS aux petites et moyennes entreprises ainsi qu'aux marques commerciales.

Les chercheurs ont pu lancer des attaques où n'importe quel utilisateur pouvait soumettre des transactions non autorisées contre d'autres clients ou récolter des données sensibles sur les clients.

Cette vulnérabilité permet aux attaquants potentiels de manipuler les appels d'API afin d'exfiltrer des données et de lancer des transactions non autorisées. En outre, les chercheurs ont découvert que certains appels d'API pouvaient accéder à un point de terminaison d'API qui ne nécessitait aucune authentification, permettant ainsi aux attaquants de saisir n'importe quel identifiant de transaction et de récupérer des enregistrements de données de transactions financières antérieures.

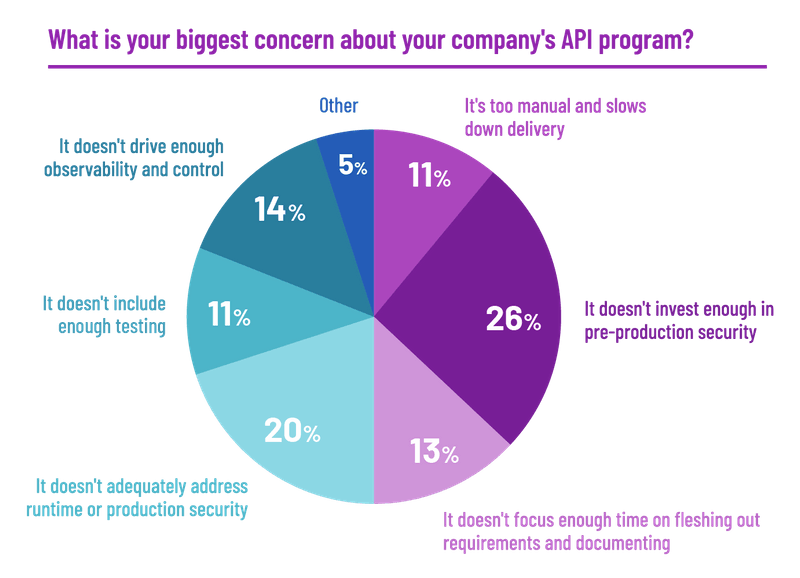

Cette affaire montre que la sécurité des API est un défi pour de nombreuses organisations. 46 % des personnes interrogées citent les problèmes de sécurité comme leur principale préoccupation en ce qui concerne les API.

Les inquiétudes concernant le manque de sécurité de préproduction sont la réponse la plus importante (26 %), suivie de près par les inquiétudes concernant le fait que le programme n'aborde pas de manière adéquate la sécurité d'exécution (20 %).

Salt rappelle que les entreprises pourraient déjà commencer par appliquer une mesure simple : utiliser la liste OWASP API Security Top 10 pour enseigner et aligner le développement, le DevOps, et le personnel de sécurité sur la nature des attaques d'API.