Les résultats du rapport State of DevSecOps 2024 confirment des éléments déjà connus par les DSI sur les déploiements sur le cloud mais l’intérêt de cette étude est d’identifier et quantifier les points saillants qui suivent.

D’abord, les services Java sont les plus touchés par les vulnérabilités des bibliothèques tierces avec 90 % des services qui sont vulnérables à une ou plusieurs vulnérabilités critiques ou de grande sévérité.

Autre item significatif, les tentatives d'attaques via des scanners de sécurité automatisés sont pour la plupart des faux positifs prédominant très largement parmi les dizaines de millions de requêtes malveillantes issues de ces scanners.

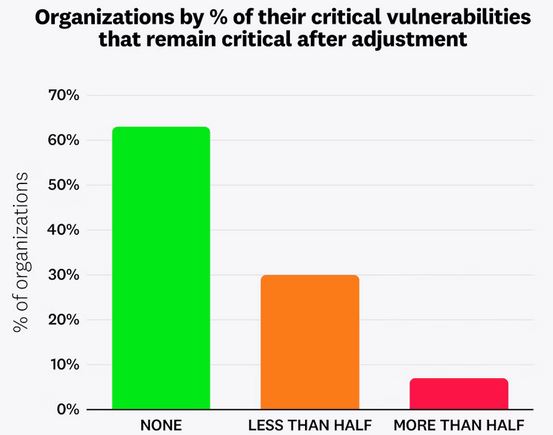

Le troisième point relativise et hiérarchise l’importance des CVE (vulnérabilités). Datadog a élaboré un score d’évaluation tenant compte de l’exposition d’un service sur internet, du mode de production ou de test et de l’existence d’un code malveillant susceptible d’exploiter des vulnérabilités. Après application du score Datadog ajusté, 63 % des services présentant des vulnérabilités avec une gravité CVE critique sortent de cette catégorie.

Le quatrième point saillant du rapport porte sur l’examen des vulnérabilités dans les conteneurs. En termes de sécurité du développement des logiciels, l’espace qu’occupent ces derniers est primordial. Après analyse de milliers d'images de conteneurs, Datadog rappelle que plus une image de conteneur est petite, moins elle présente de vulnérabilités. En moyenne, les images de conteneurs de moins de 100 Mo présentent 4,4 vulnérabilités élevées ou critiques, contre 42,2 pour les images de 250 à 500 Mo, et près de 80 pour les images de taille supérieure.

L’adoption de l’infrastructure en tant que code doit être privilégiée

Une infrastructure en tant que code (IaC) permet aux développeurs d'automatiser leurs déploiements ou de coder les appels aux API. Parmi ses avantages, citons le contrôle des versions, la traçabilité et la reproductibilité pour les environnements. Constat intéressant du rapport, sur AWS, plus de 71 % des organisations utilisent l'IaC par le biais de technologies telles Terraform, CloudFormation ou Pulumi. Un résultat inférieur pour les usagers de Google Cloud, avec 55 % d’utilisateurs d’IaC.