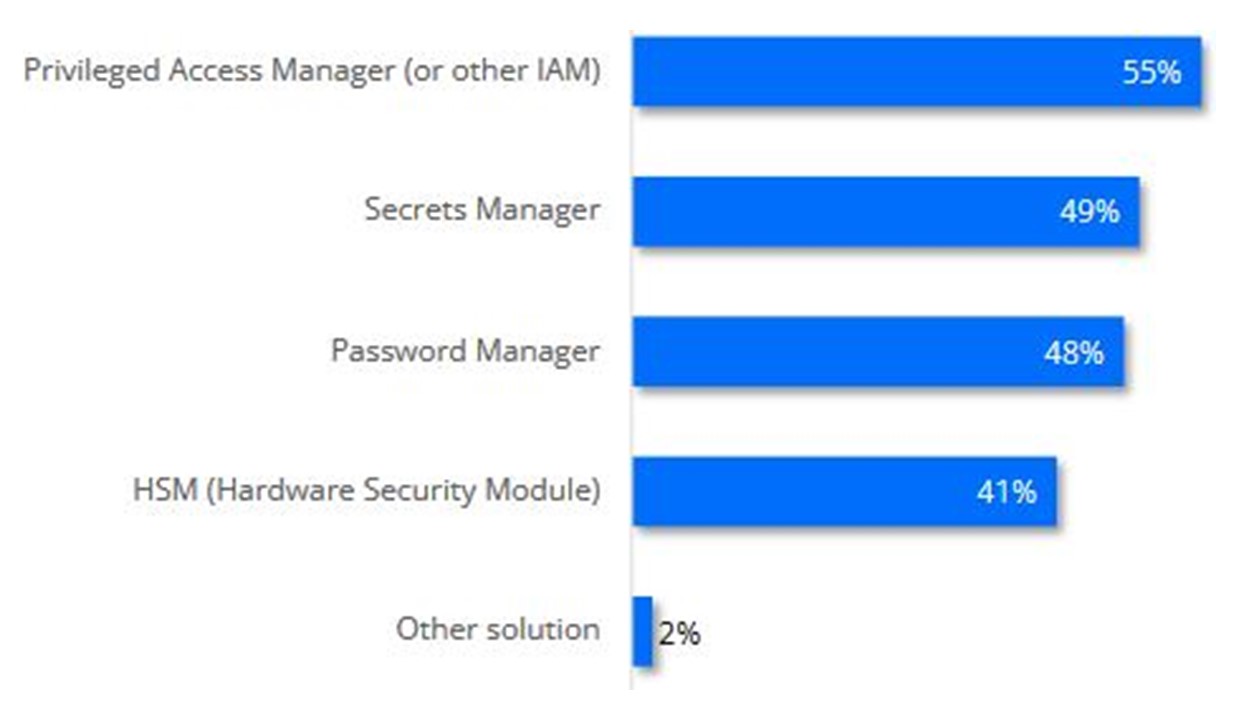

Le rapport réalisé par Global Surveyz Research porte sur 200 RSSI, directeurs et responsables dans les domaines de la sécurité des applications, de la sécurité du cloud et autres professionnels seniors de la sécurité dans des entreprises de plus de 1 000 salariés, aux États-Unis, au Royaume-Uni, en Allemagne et en France. Les codes de protection des ressources du SI des entreprises sont la clé de voute pour l'authentification et l'autorisation détaillée des accès. Comme indiqué dans le graphique ci-dessous, dans le podium des outils courants de protection contre les violations de données d'identification figurent respectivement, les utilitaires d’IAM (qui a accès à quoi ?) pour 55 % du panel, les outils de gestion des secrets (49 %) et ceux de gestion des mots de passe (48 %).

Les cinq conclusions essentielles du rapport sont instructives. Il s’agit d’abord de la prolifération alarmante et persistante des secrets qui sont toujours présents dans le code, les fichiers et les systèmes DevOps. Ces données confidentielles de protection sont des sésames très attractifs pour les pirates.

Sans surprises, le deuxième enseignement concerne la préoccupation majeure de 88 % des professionnels de la sécurité sur cette prolifération des secrets. Dans les entreprises de plus de 5 000 salariés, l'inquiétude est encore plus répandue puisque 49 % des professionnels de la sécurité se disent "très préoccupés" par ce problème.

Un tiers du panel en alerte sur la gestion des « secrets »

D’autre part, un tiers des responsables de sécurité affirme que la gestion des secrets est l'une de leurs 5 principales priorités. A noter aussi, une quasi unanimité (96 %) des répondants qui prévoient d’utiliser une solution centralisée pour la gestion des secrets d'ici 2024 ou qui l'ont déjà mise en place.Mais ces déclarations se heurtent aux réalités de terrain car seuls 44 % des répondants utilisent actuellement un système de gestion des secrets pour gérer correctement leurs secrets. Selon Akeyless qui plaide pour ses propres solutions, de nombreux professionnels n’ont pas d’outils qui intègrent toutes les fonctions adaptées à l’authentification et au contrôle d’identité. Et cela, bien qu'ils soient conscients de la prolifération des secrets. Ainsi, 44 % des personnes interrogées prévoient d'utiliser des solutions PAM (gestion accès privilégiés) pour gérer les secrets des équipements et 42 % prévoient d'utiliser des solutions de gestion des mots de passe à cet effet.

Enfin, selon le rapport, les hauts responsables ne comprennent pas vraiment les risques et les couts induits par une fuite de données. Plus précisément, 70 % des répondants ont été confrontés à des fuites secrètes au cours des deux dernières années et 36 heures en moyenne ont été nécessaires pour remédier à un vol de données. Mais alors que les responsables sécurité affirment qu’il faut autour de 40 heures pour gérer une fuite d’information, les hauts dirigeants sous-estiment ce délai et croient qu’il suffit de beaucoup moins de temps. Un hiatus qui interroge.