Sans surprises, Emotet s’en prend à nouveau à Word, le traitement de texte le plus répandu sur la planète et à One Note, le programme de prise de notes de Microsoft avec ses déclinaisons epoch 4 et epoch 5, respectivement. Le mécanisme de l’infection fait appel aux scripts intégrés à Word et OneNote.

Le réveil de ce virus, est une énième résurgence de précédentes attaques qui débutent par une classique campagne de phishing, à savoir l’envoi d’un message contenant une pièce attachée malveillante. Depuis, 10 ans, Emotet, un malware basé sur un modèle « As a service » est issu au départ d’un groupe de pirates russes et partage le podium des menaces les plus redoutables. L’Anssi l’a analysé de manière très détaillée en novembre 2020 dans ce rapport. C’est la victime qui déclenche elle-même la charge virale, en donnant son autorisation à l’ouverture puis à l’exécution d’une pièce attachée téléchargée.

L’analyse du retour d’Emotet par Trellix

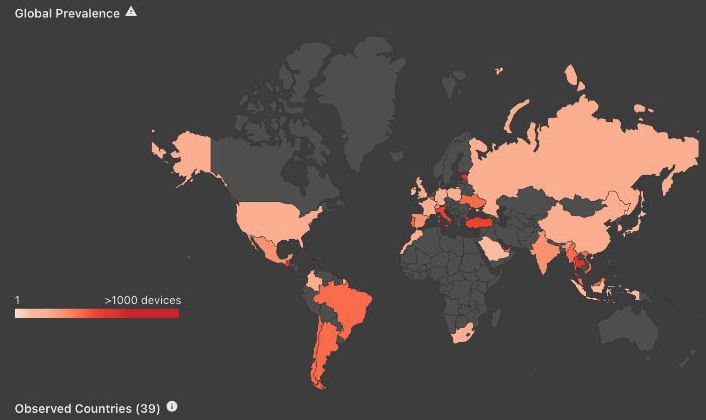

Les experts de Trellix ont analysé précisément le mode d’action d’Emotet dans une intéressante note technique accessible ici. Pour l’heure, les pays les plus touchés par cette menace sont l’Italie, l’Ukraine, le Portugal, l’Estonie, la Turquie, Israël, les Émirats arabes unis, la Thaïlande, le Guatemala et Singapour. Le graphique ci-dessous montre la prévalence mondiale d’Emotet pour 39 pays (nombre cumulé de cas à un temps t).

Les 5 secteurs d’activité ciblés en priorité sont l'e-commerce, l'énergie, les services financiers, le gouvernement et le secteur de la santé.

Des techniques habituelles de détournement des fils de discussion durant l’attaque

Emotet a principalement recours à des techniques d'hameçonnage traditionnelles comme le détournement de fils de discussion. Cette méthode génère de fausses réponses basées sur des courriels légitimes volés à des clients de messagerie Windows, précédemment infectés par Emotet. Un botnet (réseau de machines infectées) utilise ces données volées pour créer de fausses réponses, usurpant ainsi l'identité des expéditeurs originaux.Parmi les variantes d’attaques observées par Trellix, figurent le « Zip bombing », les pièces jointes OneNote et les pièces jointes cryptées.

Plus précisément, le fichier ZIP contient un document Word d'une taille supérieure à

500 Mo. Les documents sont complétés par des octets de valeur zéro afin d'augmenter artificiellement la taille du fichier et de compliquer l'analyse et la détection des logiciels malveillants par les solutions antivirus.

La réponse à ce type de cybermenaces évolutives ne peut être exclusivement technique via, notamment, des outils de protection EDR et XDR. L’information des utilisateurs sur les risques liés à l'ouverture de fichiers non fiables est tout aussi importante. La sensibilisation régulière, organisée et précise à la cybersécurité reste un des piliers indispensables pour limiter la diffusion ce ces redoutables menaces.