Trois points saillants de l’enquête conduite par Fortinet pour le premier semestre 2023 montrent clairement une sophistication et une efficacité accrue des attaques. D’une part, on note un recul du nombre d’entreprises ayant détecté des ransomwares ce qui constitue une première alerte alors que la menace n’a pas faibli.

D’autre part, la continuité de l’activité des groupuscules liés aux menaces APT (Advanced Persistent Threat), sophistiquées et persistantes, qui s’en prennent aux systèmes d'informations des grandes entreprises ou les États pour notamment, leur voler des données.

Enfin, une progression des techniques ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) qui sont catégorisées par la société à but non lucratif MITRE et intègrent, par exemple, l'élévation de privilèges et les actions commande et contrôle.

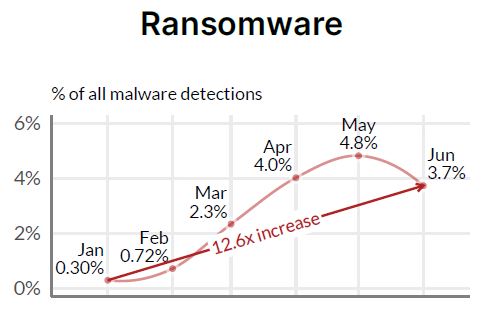

Concernant les ransomwares, la menace de cybersécurité la plus importante, moins d'organisations réussissent à les contrer que par le passé (13 % contre 22 %), une confirmation du fait qu’ils deviennent de plus en plus sophistiqués et ciblés. La progression s’explique essentiellement par l’adoption du modèle économique du Ransomware-as-a-Service (RaaS) vendu sur la darknet comme n’importe quel autre produit légal.

La graphique ci-dessous montre une très forte augmentation de ce type d’attaque durant le premier semestre 2023.

L’activité de 41 groupes APT sur 138 (soit 30 %) détectés par Fortiguard Labs, indique un ciblage et une planification plus élaborés qu’auparavant, avec des vagues d’actions rapides ce qui est préoccupant pour les équipes de cybersécurité.

Les attaques visant les systèmes de contrôle industriels (ICS) et les technologies opérationnelles (OT) n’ont pas un niveau de menace plus élevé mais elles ont augmenté au cours du premier semestre 2023. La moitié des menaces concernent l'énergie et les services publics qui figurent parmi les principales cibles.

Hiérarchiser les menaces pour mieux les combattre

Fortinet a élaboré un modèle, Exploit Prediction Scoring System (EPSS) qui répertorie les données liées aux exploits d’accès aux vulnérabilités. A partir de multiples sources, cet outil permet d’anticiper la probabilité qu’une faille soit exploitée ainsi que la détermination de la date du début de son activité.Les résultats sont explicites. Ils démontrent que les vulnérabilités CVE présentant le score EPSS le plus élevé sont 3 fois plus susceptibles d’être ciblées dans les 7 jours qui suivent leur divulgation, par rapport aux autres vulnérabilités. Cette analyse inédite permet de sensibiliser les DSSI et leurs équipes, et de les notifier. Il s’agit d’une approche dite de “Zone rouge” afin de prioriser leurs efforts d’applications des correctifs, pour juguler les risques pesant sur leur entreprise.

A signaler, durant les 6 derniers mois, l’augmentation fulgurante de la durée moyenne de présence des botnets, jusqu’à la fin des communications C&C (Command and Control). Il s’agit d’attaques par des réseaux de machines zombies (piratées), utilisés pour les usages malveillants, comme l'envoi de spam et virus informatiques ou les attaques informatiques par déni de service (DdoS).

Sur les 6 premiers mois de 2023, la durée moyenne de présence des botnets, jusqu’à la fin des communications C&C (Command and Control), était de 83 jours, une durée 1 000 fois plus importante qu’il y a 5 ans. Bien noter que plus les entreprises subissent des botnets persistants, plus les dommages sont potentiellement nocifs.