La chronique des malwares et de leurs méthodes de distribution nous montre que les pirates ciblent toujours la messagerie et les fichiers PDF, après avoir tiré parti des failles techniques, nouvelles ou plus datées. C’est un des principaux enseignements d’une étude de Palo Alto Networks. Ce rapport indique que parmi les formats de pièces attachées dans les messages électroniques, les fichiers PDF dominent largement avec 66,65% des fichiers infectés, loin devant les extensions exécutables (exe) ou les feuilles de calcul xls.

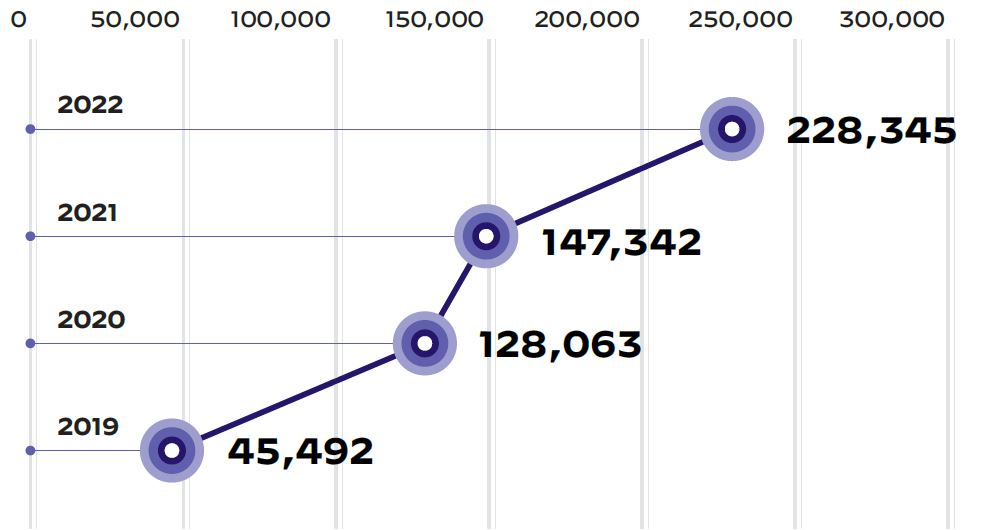

Le nombre d’attaques exploitant les vulnérabilités a considérablement augmenté depuis

4 ans, passant de 45.000 en 2019 à 228.345 en 2022 comme indiqué dans le graphique

ci-dessous :

Les plateformes Linux largement répandues par les serveurs web, sont aussi visées par les pirates, par, notamment, le maliciel Mirai qui menace également les périphériques IoT. Sans surprises, les attaquants utilisent à la fois des vulnérabilités déjà divulguées et les failles zero-day. De même, les failles qui appellent l’exécution de code à distance (RCE) sont largement exploitées. Le minage des cryptomonnaies qui utilise la puissance de calcul des CPU et surtout des GPU (processeurs graphiques) de machines distribuées, est une cible de choix. Les groupes ou individus malveillants s’emparent de l’ordinateur de l’utilisateur pour miner de la monnaie numérique, Bitcoin, Ethereum, etc. Le rapport de Palo Alto Networks mentionne XMRig CPU Miner, un cheval de Troie spécialisé dans ce domaine.

Le podium des secteurs ciblés par les pirates est occupé par les sites pour adultes (20,2%), les services financiers (13,9%) et les plateformes de musique (12,9% ), loin devant tous les autres avec moins de 10%.

Des attaques qui montrent une connaissance aigue de l’écosystème numérique et des outils de défense

Les attaquants utilisent en particulier des méthodes dites « évasives » (une attaque qui contourne les utilitaires de détection d'intrusion pour exploiter une faille et installer un malware sans se faire détecter). Les acteurs de la menace peuvent alors exiger des rançons, espionner ou voler des informations sensibles.Le rapport pointe aussi du doigt une croissance considérable des imitations de ChatGPT via des domaines squattés, ces noms de sites web enregistrés exclusivement pour ressembler à une marque ou à un produit très connu. Ces domaines occupés illégalement sont à risques pour la sécurité en trompant les consommateurs, ouvrant ainsi la voie à des revenus publicitaires illégitimes ou à des escroqueries.

La popularité de ChatGPT a également introduit des logiciels gris apparentés, qui se situent entre les applications malveillantes et inoffensives (faux utilitaires, pseudos applications, etc.).

Pour l’heure, l’étude de Palo Alto NetWorks indique que les attaquants ne tirent pas complètement parti de tout le potentiel de ChatGPT alors que de simples techniques d'ingénierie sociale bien connues suffisent amplement. Jusqu’à quand ?