Le dernier rapport d’Elastic Security Labs a constaté que près de la moitié de toutes les infections de logiciels malveillants visaient des endpoints sous Windows, tandis que 39 % ciblaient ceux sous Linux.

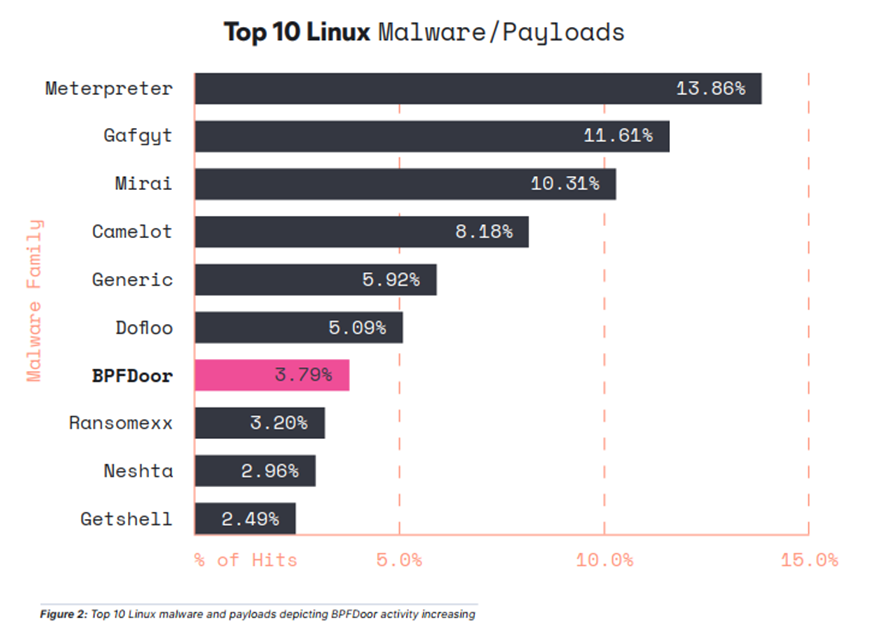

En approfondissant un peu plus, l’équipe a identifié que le plus grandcontributeur de logiciels malveillants/charges utiles basés sur Linux était Meterpreter (~14 %), suivi de Gafgyt (~12 %) et de Mirai (~12 %).

« Bien que cela ne soit pas une surprise, nous pouvons affirmer que les adversaires utilisent toujours des frameworks tels que CobaltStrike et Metasploit pour déployer des charges utiles, cibler des exploits et mettre en place des backdoors pour l’exécution de commandes », rappelle d’Elastic Security Labs.

Cryptomineurs et technique de camouflage

En examinant les catégories de logiciels malveillants, Elastic Security Labs a découvert que 81 % d’entre eux étaient basés sur des chevaux de Troie, suivis par les cryptomineurs (11 %). Les trojans continuent d’être un moyen privilégié pour utiliser des binaires livrables qui déploientdes stagers et des droppers pour réaliser l’intrusion.Mais ils peuvent être utilisés de manière polyvalente avec d’autres techniques, par exemple, des chevaux de Troie « camouflés » avant d’être livrés à la cible pour éviter d’être détectés (signatures).

Les cryptomineurs, bien qu’ils ne soient pas intrinsèquement malveillants, ont souvent été initialement déployés comme un moyen d’utiliser les ressources informatiques d’une victime pour extraire une crypto-monnaie de son choix (souvent Monero) pour des raisons d’anonymat.

Les cryptomineurs sont généralement déployés avec d’autres familles de malwares comme un plan d’urgence pour les acteurs motivés financièrement, si tout le reste échoue.

Backdoor et serveur proxy

Alors que XMRig et KWorker sont des outils très courants, Elastic SecurityLabs a trouvé une autre famille de cryptomineurs répanduerécemment : LoudMiner (basé sur le code opensource populaire XMRig etconçu pour extraire Monero). Sa détection a été mineure jusqu’en novembre 2021, suivie par un pic en février dernier. Depuis, elles sont restées constantes depuis.LoudMiner comprend des fonctionnalités supplémentaires pour l’anonymat. Alors que la plupart des détections ont été faites sur des endpoints Linux spécifiquement, il est multiplateforme et utilise le CPUpour le traitement des transactions.

Elastic Security a aussi remarquéune légère augmentation des binaires Linux avec la capacité d’exploiter un proxy à des fins potentiellesde commande et de contrôle.

Lorsqu’ils ciblent des endpoints, les scénarios des adversaires incluent souvent l’utilisation d’un binaire backdoor, suivi de l’installation d’un serveur proxy pour la commande et le contrôle.

Cela pourrait devenir plus courant, car « les environnements de clouds hybrides exploitent davantage de serveurs dorsaux Linux mal configurés ou mal sécurisés et accessibles au public ou des implémentations de sécurité médiocres qui sont accessibles au public », lit-on dans ce rapport.