Si les avancées de l’IA ouvrent des horizons prometteurs pour l’amélioration des systèmes de sécurité informatique, leur potentiel est également exploité par des acteurs malveillants, exacerbant la menace cybernétique à un niveau sans précédent. Les capacités évolutives de l’IA, telles que l’apprentissage automatique et les algorithmes génératifs, offrent des outils sophistiqués pour développer des attaques plus ciblées, élaborées et difficiles à détecter.

Cette dualité présente un défi majeur pour les organisations et les individus : d’un côté, il est impératif d’intégrer les technologies IA pour renforcer les mécanismes de défense contre des menaces cybernétiques en constante évolution, de l’autre, il faut reconnaître et contrer l’utilisation détournée de ces mêmes technologies par des cybercriminels. Les risques sont diversifiés, allant de la création automatisée de code ou de logiciels malveillants personnalisés et difficiles à détecter, à l’ingénierie sociale de plus en plus sophistiquée, en passant par l’exploitation de failles de sécurité à une vitesse et une précision surhumaines.

Une étude de Proofpoint met en lumière des informations cruciales sur les manœuvres offensives du groupe de cybercriminels TA547. Car cette campagne a été attribuée à TA547, un acteur de menace cybercriminelle motivé financièrement et considéré comme un courtier d’accès initial (IAB) qui cible diverses régions, notamment des organisations en Espagne, en Suisse, en Autriche et aux États-Unis.

TA547 a utilisé un LLM pour créer le script PowerShell

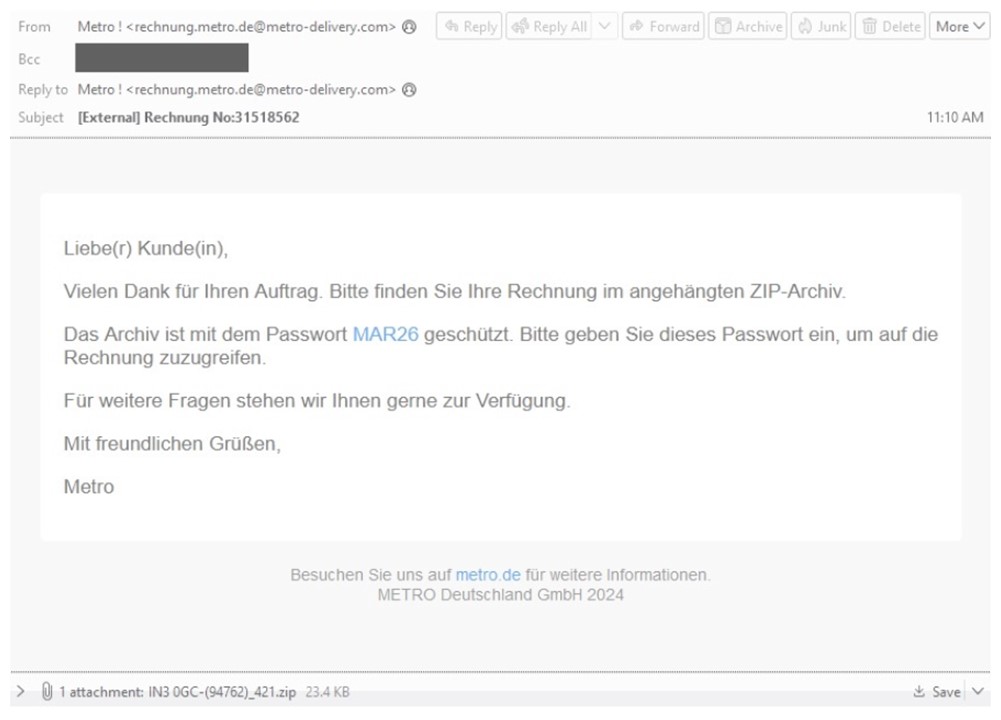

Leur analyse dévoile des aspects préoccupants de la campagne orchestrée par TA547, soulignant la sophistication et l’adaptabilité de cet acteur de la menace. Ce dernier, connu pour son agilité dans l’utilisation de techniques avancées, semble avoir franchi une nouvelle étape en incorporant dans ses attaques un script PowerShell. L’origine de ce script intrigue les spécialistes qui émettent l’hypothèse qu’il pourrait être l’œuvre d’une intelligence artificielle générative.TA547 a récemment frappé en Allemagne, où des entreprises ont été ciblées par des courriels véhiculant le maliciel Rhadamanthys. Ce maliciel, un voleur d’informations jusqu’alors inconnu, et l’usurpation de l’identité du service de facturation de la célèbre entreprise Metro pour le diffuser, témoigne de la sophistication croissante des menaces cybernétiques. Ce qui distingue également cette campagne est l’utilisation d’un second script PowerShell aux caractéristiques atypiques, suggérant l’utilisation de LLM pour sa création ou sa modification. Cette tactique, peu commune chez les cybercriminels pour l’heure, marque une évolution notable dans la manière dont les menaces sont construites et exécutées, ouvrant la voie à de nouvelles réflexions sur la sécurité informatique à l’ère de l’intelligence artificielle.

Voici le compte rendu détaillé qui relate les tactiques, techniques et procédures (TTP) utilisées par le groupe de menaces TA547 dans cette campagne de cyberattaques ciblant des organisations allemandes.

1 - Vectorisation initiale

La campagne d’attaques de TA547 a commencé par des courriels d’hameçonnage envoyés aux cibles. Ces courriels contenaient des pièces jointes malveillantes sous forme de fichiers ISO. Ces derniers étaient nommés de manière à paraître légitimes, souvent en se faisant passer pour des factures ou d’autres documents financiers.

2 - Techniques d’obfuscation

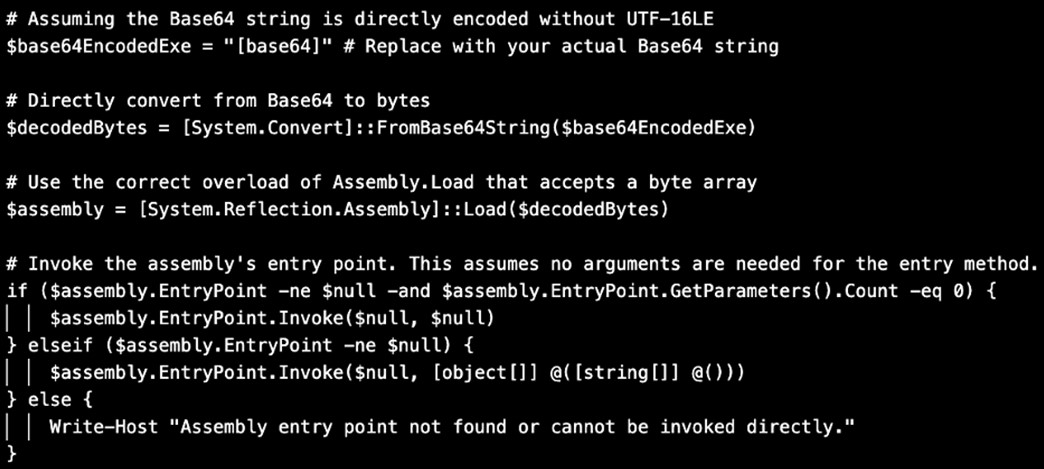

Les fichiers ISO contenaient des raccourcis LNK qui, lorsqu’ils étaient cliqués, exécutaient un script PowerShell. Ce script était obfusqué à l’aide de la technique « Base64 », ce qui rendait son analyse plus difficile. Le script PowerShell était responsable du téléchargement et de l’exécution de la charge utile malveillante. L’image ci-dessous montre le script soupçonné d’avoir été créé par une IA générative.

3 - Charge utile : Rhadamanthys Stealer

La charge utile principale était le Rhadamanthys Stealer, un maliciel conçu pour voler des informations sensibles. Une fois exécuté, le Rhadamanthys Stealer recueillait diverses données de la machine infectée, notamment les mots de passe enregistrés dans les navigateurs, les données de carte de crédit, les informations d’identification FTP, les portefeuilles de cryptomonnaies et d’autres données sensibles.4 - Communication avec le serveur de commande et de contrôle (C&C)

Après avoir collecté les données, le Rhadamanthys Stealer établissait une connexion avec un serveur de commande et de contrôle (C&C) pour exfiltrer les données volées. Le serveur C&C était hébergé sur un domaine qui avait été enregistré récemment, ce qui est une tactique courante utilisée par les acteurs de la menace pour éviter la détection.Selon les chercheurs Proofpoint, « Il est important de noter que si TA547 a intégré le contenu suspect généré par le LLM dans la chaîne d’attaque globale, cela n’a pas modifié la fonctionnalité ou l’efficacité du logiciel malveillant, ni la façon dont les outils de sécurité se sont défendus contre lui. Dans ce cas, le code potentiellement généré par le LLM était un script qui aidait à délivrer une charge utile de logiciel malveillant, mais il n’a pas été observé qu’il modifiait la charge utile elle-même ».