Le cloud, c’est sécurisé ! C’est sans compter l’erreur humaine qui constitue le risque le plus important pour la sécurité de ces accès distants. En effet, les utilisateurs surestiment la fiabilité de la sécurité de leurs déploiements dans le cloud comme le montre le rapport « Global Threat Report » de cette l’entreprise à qui l’on doit Elasticsearch.

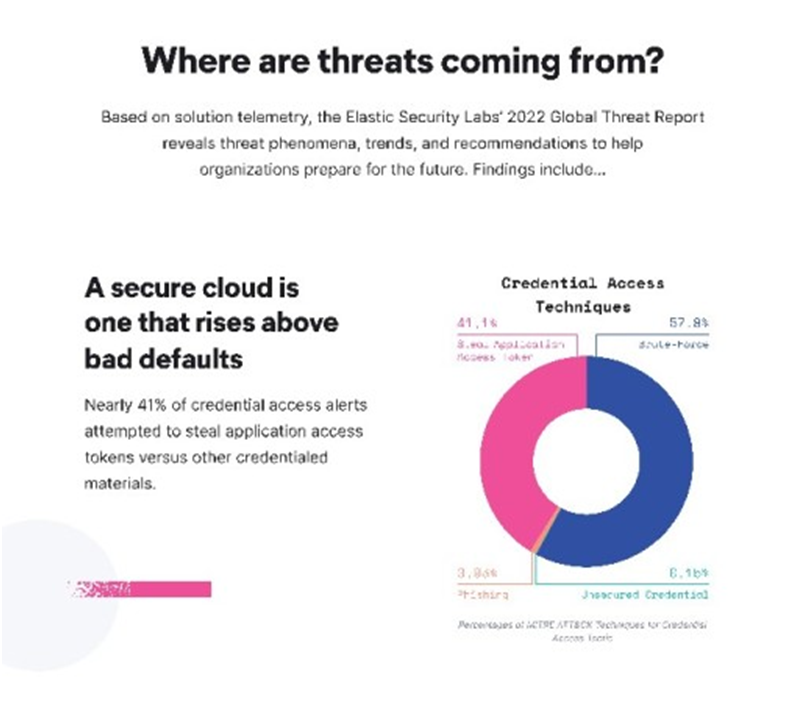

Deux statistiques confirment la gravité de la situation. Un tiers des attaques dans le nuage exploitent l’accès aux informations d’identification et près de 41 % des alertes représentent des tentatives de vol de jetons d’accès aux applications ou d’autres informations d’identification.

Le succès remporté par les tactiques de vol d’identité prouve que les contrôles de sécurité par défaut des clouds ne réussissent pas à éviter les attaques.

Selon cette enquête d’Elastic Security Labs, la majorité (74 %) de toutes les techniques d’évasion de défense consistent en un camouflage (44 %) et en l’exécution d’un proxy binaire du système (30 %).

Plus de 54 % de toutes les infections mondiales par des logiciels malveillants ont été détectées sur des endpoints Windows, tandis que plus de 39 % l’ont été sur des points d’extrémité Linux.

Détournement de logiciels de sécurité

Ces méthodes permettent aux utilisateurs malveillants de fabriquer des éléments qui semblent légitimes ou de confiance. Ainsi, outre le contournement des outils de sécurité, les techniques d’évasion par la défense échappent aux systèmes garantissant la visibilité, ce qui allonge les temps de détection des menaces.Les utilisateurs malveillants exploitent donc des logiciels commerciaux - conçus pour aider les équipes de sécurité comme CobaltStrike (outil de pentest officiel utilisé pour simuler des tentatives d’intrusion sur un réseau, mais dont l’usage a été détourné à des fins malveillantes)- mais pour échapper à la surveillance de ces mêmes équipes.

Autres résultats essentiels concernant la sécurité du cloud :

- Près de 57 % des données télémétriques sur la sécurité du cloud proviennent d’AWS, contre 22 % pour Google Cloud et 21 % pour Azure

- Plus de 74 % des alertes sont liées aux accès protégés par des identifiants sur AWS, à un accès initial et à des tactiques persistantes. Parmi elles, près de 57 % des techniques utilisées concernent des tentatives de vol des tokens d’accès aux applications qui est l’une des formes de vol d’identifiants les plus courantes dans le cloud.

- Près de 54 % des alertes sont liées à des violations de comptes de service de Google Cloud. Parmi elles, 52 % des techniques reposent sur la manipulation de comptes. Cela prouve que les comptes de service sont toujours compromis à un rythme effréné lorsque leurs identifiants par défaut ne sont pas modifiés.

- Plus de 96 % des alertes sont liées aux événements d’authentification sur Microsoft Azure. Parmi elles, 57 % des techniques ciblent des comptes valides pour tenter de récupérer les tokens OAUTH2.

Se camoufler derrière des comptes valides

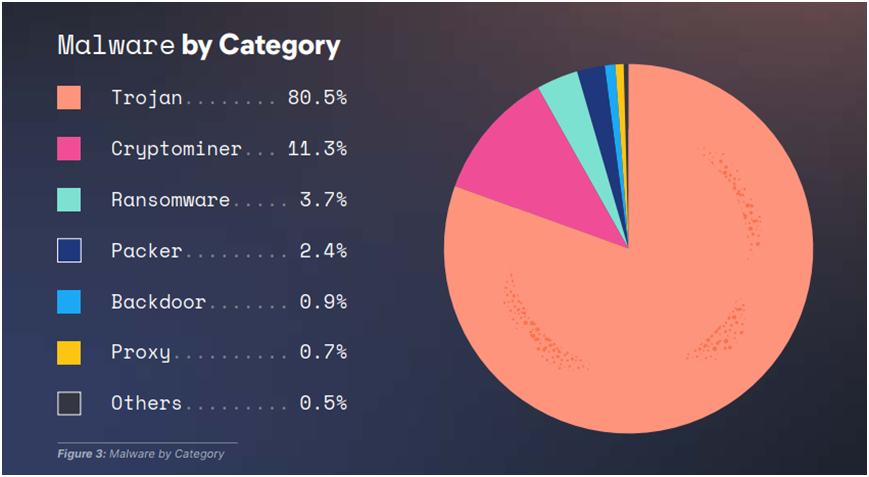

Au total, 58 % des tentatives d’accès initial utilisent un mélange de tentatives traditionnelles par force brute et de pulvérisations de mots de passe déjà compromis. Autre constat, près de 81 % des malwares observés au niveau mondial se fondent sur des chevaux de Troie, suivis par les cryptomineurs (11 %).Enfin, près de 77 % de toutes les techniques ciblant les accès protégés par des identifiants s’appuient sur des utilitaires bien connus. Cette tendance s’inscrit dans la lignée des tentatives des utilisateurs malveillants de se reposer sur des comptes valides pour ne pas attirer l’attention des administrateurs dans les environnements de déploiements hybrides associant hébergement sur site et prestataires de services cloud.