Noms de domaines à haut risque

Les noms de domaines à haut risque sont une source de préoccupation majeure en matière d’abus du DNS. Enregistrés par des acteurs malveillants, ils présentent des signes d’intentions suspectes avant même d’être activement utilisés pour des attaques. Leur détection est complexe, mais ils partagent souvent des caractéristiques communes avec des domaines déjà identifiés comme malveillants. Ces domaines peuvent être récemment enregistrés, imiter des sites légitimes ou adopter des schémas d’activité inhabituels.Communication de type commande et contrôle (C2)

Les cybercriminels exploitent également le DNS pour la communication C2, leur permettant d’envoyer des commandes à des logiciels malveillants installés sur les appareils infectés. Cette technique leur offre un moyen discret de maintenir le contrôle sur un système compromis, tout en contournant de nombreux outils de sécurité, souvent focalisés sur le trafic HTTP(S). Son efficacité repose sur le fait que le trafic DNS est généralement autorisé à traverser les pares-feux et autres dispositifs de protection sans surveillance étroite, ce qui en fait une méthode furtive pour piloter des appareils infectés.Exploitation de divers types d'enregistrements DNS

Les acteurs de la menace exploitent souvent différents types d'enregistrements DNS pour contourner les outils de sécurité, qui ne surveillent souvent qu’un nombre limité d’entre eux. Par exemple, tandis que la plupart des solutions se concentrent sur les enregistrements A (adresse), les attaquants exploitent d’autres types comme les enregistrements CNAME (nom canonique) ou TXT (texte) pour mener leurs activités malveillantes. En s’appuyant sur des enregistrements moins surveillés, ils augmentent leurs chances d’échapper à la détection.DNS Tunneling

Le tunneling DNS est une technique avancée permettant aux attaquants d’exfiltrer des données en dissimulant leurs communications dans les requêtes et réponses DNS. En encodant des informations au sein de ces requêtes, ils contournent les mesures de sécurité classiques et peuvent échanger des données avec leurs serveurs de commande et de contrôle (C2). Cette méthode est couramment utilisée dans les attaques persistantes avancées (APT) et reste difficile à détecter sans outils spécialisés.DNS de type « Zero-Day »

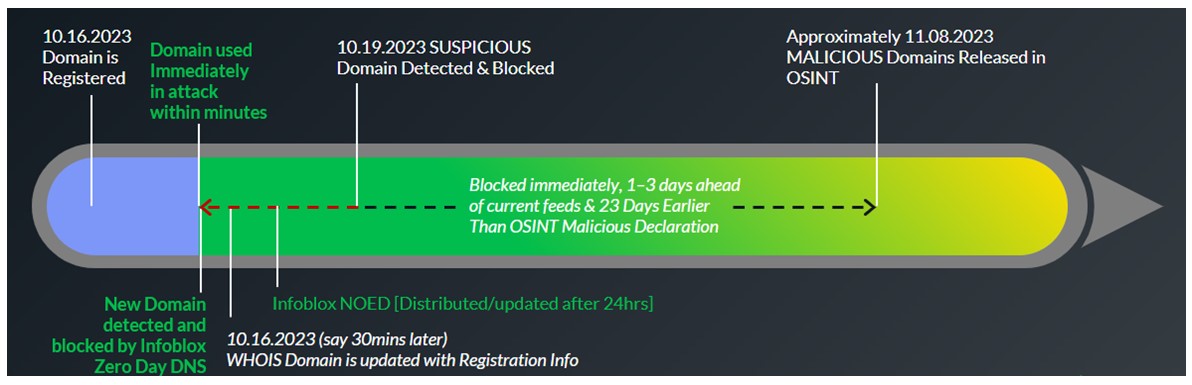

Les cybercriminels exploitent également des noms de domaines appelés « zero-day », enregistrés et activés immédiatement pour des attaques ciblées, comme le spearphishing. Ces noms de domaines étant tout récents voire même furtifs, ils échappent aux systèmes de détection basés sur la réputation, permettant aux attaquants d’agir rapidement avant qu’ils ne soient identifiés comme malveillants (voir schéma 1).

Schéma 1 : Les cybercriminels peuvent lancer des attaques immédiatement après avoir enregistré des noms de domaines, en les utilisant avant les mises à jour des défenses.

Domaines similaires

L’une des stratégies les plus courantes des cybercriminels consiste à créer des domaines imitant des sites légitimes. Ces domaines présentent de légères modifications, comme des fautes d’orthographe ou des variations minimes, pour tromper les utilisateurs. Par exemple, un attaquant peut enregistrer « micros0ft.com » au lieu de « microsoft.com ». Ces sites frauduleux sont ensuite utilisés dans des campagnes de phishing pour contourner les protections et inciter les victimes à divulguer des informations sensibles, telles que des identifiants de connexion ou des données bancaires.Systèmes de distribution du trafic (TDS)

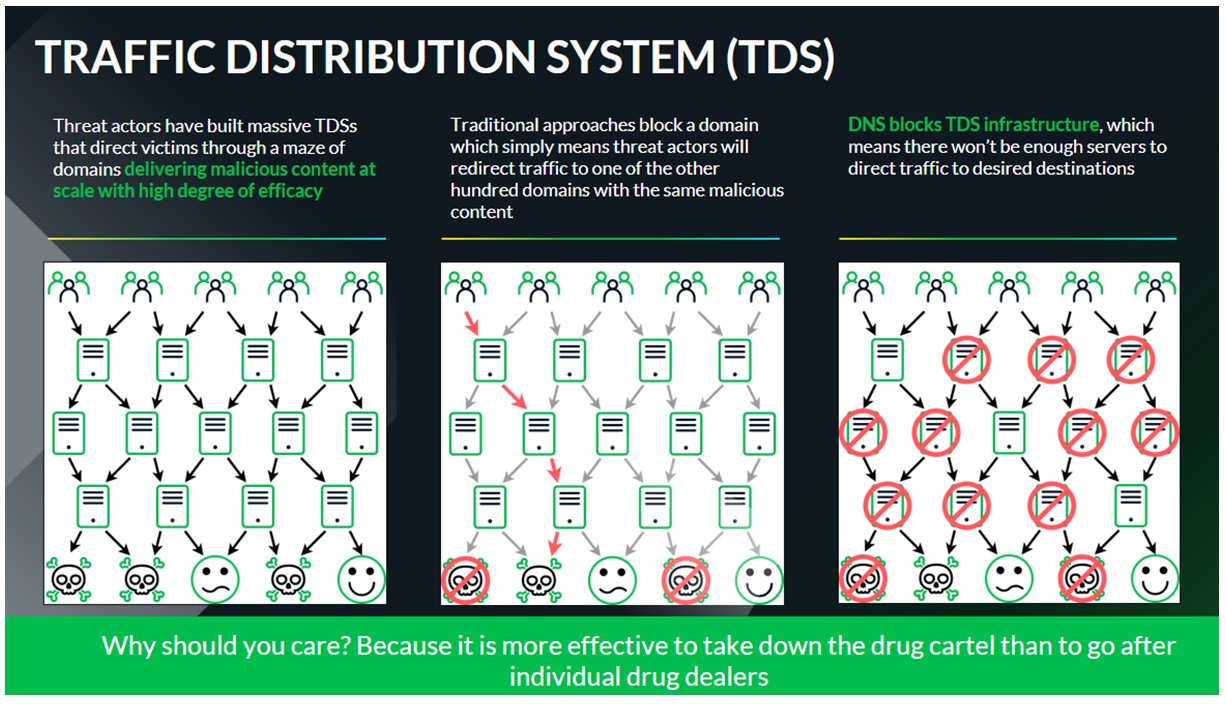

Les cybercriminels s’appuient sur de vastes systèmes de distribution du trafic (TDS) pour acheminer les victimes à travers un réseau complexe de domaines malveillants. Cette technique leur permet de diffuser des logiciels malveillants à grande échelle et avec une grande efficacité. Bloquer chaque domaine individuellement est inefficace, car les attaquants peuvent facilement en créer de nouveaux et modifier leur infrastructure. Pour contrer ces menaces, il est essentiel de cibler directement les infrastructures TDS plutôt que les domaines isolés (voir schéma 2).

Schéma 2 : Les cybercriminels s'appuient sur des TDS massifs pour contrer les défenses traditionnelles de filtrage de noms de domaine.

Les enregistrements CNAME non résolus

Un CNAME non résolu est un enregistrement DNS qui pointe vers une ressource inexistante ou non contrôlée par son propriétaire initial. Cette faille crée une opportunité pour les cybercriminels, qui peuvent prendre le contrôle du sous-domaine abandonné et l’utiliser à des fins malveillantes. Un enregistrement CNAME mal configuré peut ainsi conduire à un détournement de domaine, permettant aux attaquants de rediriger le trafic légitime vers un site malveillant.Conclusion

L’exploitation du DNS par les cybercriminels représente un défi majeur pour la cybersécurité. Comprendre les différentes techniques d’abus du DNS permet aux organisations de renforcer leur protection. Une surveillance proactive du trafic DNS, l’utilisation du DNS comme outil de défense et le déploiement de solutions avancées de détection des menaces sont autant de mesures essentielles pour se prémunir contre ces attaques sophistiquées.Par Laurent Rousseau, Solutions Architect Manager pour l’Europe du Sud chez Infoblox