pour l'accès initial.

Les vulnérabilités publiées ont augmenté de 43 % au premier semestre 2024 par rapport au premier semestre 2023, selon un nouveau rapport de Forescout. La majorité de celles publiées au premier semestre 2024 avait un score de gravité (CVSS) moyen (39 %) ou faible (25 %), tandis que seulement 9 % avaient un score critique. Cette évolution contraste avec la même période de l'année dernière, où environ deux tiers des vulnérabilités étaient soit moyennes (39 %), soit élevées (27 %).

Le rapport souligne également que 87 CVE ont été ajoutés au catalogue des vulnérabilités exploitées connues (KEV) de l'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) au premier semestre 2024, ce qui porte le total

à 1 140 vulnérabilités.

Produits en fin de vie

Les nouvelles vulnérabilités ont affecté 39 fournisseurs différents, soit une baisse de 17 % par rapport aux 47 du premier semestre 2023. L'entreprise la plus souvent impactée était Microsoft (17 %), suivie de Google (8 %), Apple (6 %), D-Link (6 %), Ivanti (6 %), Android (5 %) et Cisco (5 %).

Près de la moitié (46 %) des vulnérabilités ajoutées cette année ont été publiées avant 2024. Cinq de ces failles se trouvaient dans des produits en fin de vie affectant Internet Explorer, les routeurs D-Link et les produits de stockage en réseau, ce qui signifie qu'aucun correctif n'est disponible pour ces équipements.

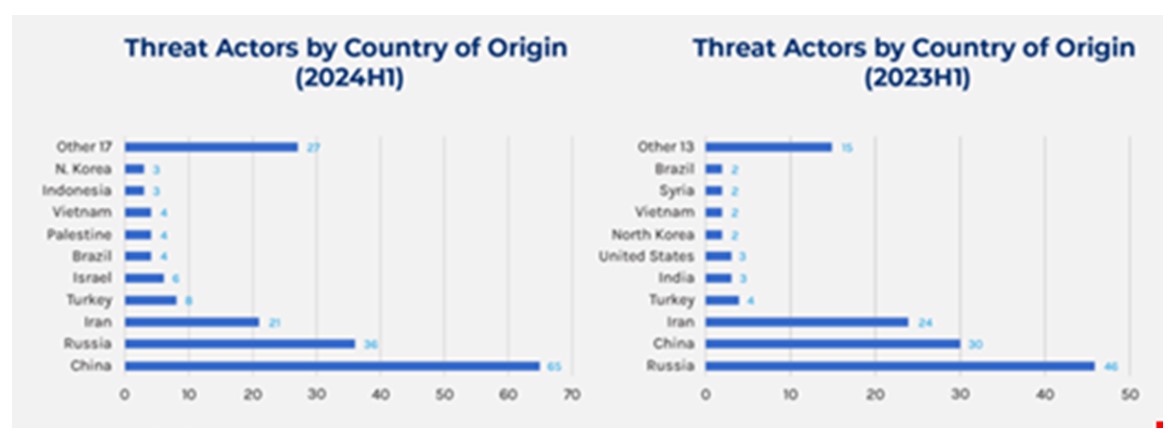

La moitié (50 %) de ces acteurs sont désignés comme des cybercriminels, suivis par les acteurs parrainés par l'État (40 %) et les hacktivistes (10 %). Les chercheurs ont noté que la frontière entre les hacktivistes et les acteurs parrainés par l'État qui ciblent les infrastructures critiques est de plus en plus floue, les acteurs parrainés par l'État utilisant le personnage d'un hacktiviste pour mener certaines de leurs attaques.

LockBit, toujours actif

Cette évolution peut s'expliquer par plusieurs facteurs, tels que la visibilité accrue des campagnes et la possibilité pour les acteurs de nier leur responsabilité. Un exemple de ce type d'acteur de la menace est la Cyber Armée de Russie, qui serait liée à Sandworm et qui a lancé une attaque contre une station d'épuration des eaux usées aux États-Unis en avril 2024. Un autre exemple est celui de Predatory Sparrow, qui se présente comme un groupe d'hacktivistes se rebellant contre l'État iranien, mais dont on pense qu'il est affilié à Israël.Enfin, ce rapport souligne une augmentation de 6 % des attaques de ransomware au premier semestre 2024 par rapport au premier semestre 2023, atteignant 3085 attaques. Le paysage des ransomwares s'est considérablement fragmenté au cours de cette période

- au premier semestre 2023, les 10 premiers groupes représentaient les trois quarts des attaques, mais au premier semestre 2024, ils en représentaient 59 %.

LockBit a été le groupe le plus actif au cours de cette période, responsable de 15 % des attaques. Et ce, malgré l'importante opération de répression ciblant l'infrastructure du groupe en février 2024. LockBit était suivi par Play (6 %), RansomHub (6 %),

Cactus (5 %), Akira (5 %), Hunters (5 %) et BlackBasta (5 %).