Pour Check Point Research (CPR), la branche de renseignement sur les menaces de Check Point Software Technologies, les ransomwares restent plus que jamais une plaie toujours difficile à refermer.

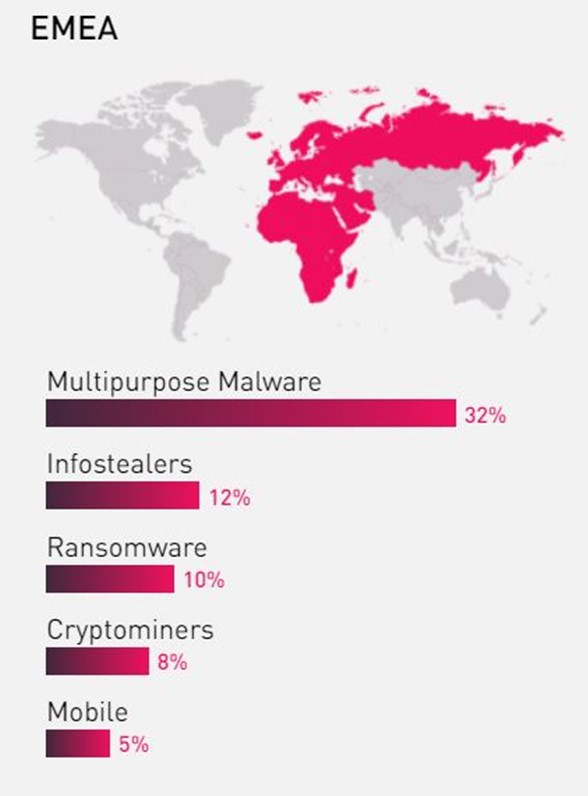

Son dernier rapport constate en effet une augmentation de 90 % du nombre de victimes d’attaques par ransomware ayant fait l’objet d’une extorsion publique. Ce type d’attaques par ransomware représente désormais 10 % de l’ensemble des malwares identifiés par les capteurs de Check Point.

Autre constat : près de la moitié de ces cas concernaient des ransomwares. Le nombre de victimes exposées publiquement a bondi à environ 5 000, soit le double comparé à l’année précédente.

Parmi les principales conclusions du rapport sur la sécurité 2024, nous pouvons noter :

L’évolution des ransomwares

Les attaquants ont perfectionné leurs stratégies, mis à profit les vulnérabilités zero-day et enrichi le Ransomware-as-a-Service (RaaS) de nouvelles tactiques d’extorsion. Les cibles de premier plan sont de plus en plus souvent dans la ligne de mire, d’où la nécessité de mettre en place des mécanismes de défense robustes.Le ciblage des appareils périphériques

Les dispositifs de périphérie tels que les routeurs, les commutateurs, le matériel VPN et les appareils de sécurité sont souvent négligés dans les analyses de sécurité. Ils sont difficiles à enregistrer et à surveiller, manquent de protection EDR et servent de dispositifs de sécurité en soi.Vulnérables, ces dispositifs orientés vers l’internet ont été régulièrement exploités pour construire des réseaux de zombies. Le logiciel malveillant Mirai et ses nombreux dérivés, par exemple, infectent tristement les routeurs Linux en utilisant des mots de passe par défaut, les exploitant pour des attaques DDoS et des campagnes de spam. Comme ces brèches n’affectent pas nécessairement les réseaux de manière directe, elles n’ont guère retenu l’attention.

Résultat, les groupes de ransomwares à motivation financière ciblent ces équipements périphériques. CACTUS, Akira et LockBit exploitent des dispositifs Citrix et Fortinet VPN mal configurés ou vulnérables dans leurs attaques.

La montée de l’hacktivisme

L’hacktivisme soutenu par les États s’est intensifié et les activités cybernétiques liées aux conflits géopolitiques se sont multipliées. Le recours à des wiper destructeurs pour un maximum d’impact illustre bien que la cyberguerre ne cesse d’évoluer.Logiciels malveillants et open source

Les logiciels malveillants ont toujours été un problème de sécurité, mais au cours de l’année écoulée, le nombre de malwares diffusés par l’intermédiaire de plates-formes de logiciels libres a fortement augmenté.Au cours du premier trimestre 2023, environ 6 800 logiciels malveillants ont été recensés. Des centaines de milliers d’utilisateurs ont téléchargé ces paquets malveillants tout au long de l’année. Les cinq principales campagnes de paquets malveillants de l’année ont entraîné à elles seules 300 000 téléchargements et infections potentielles.

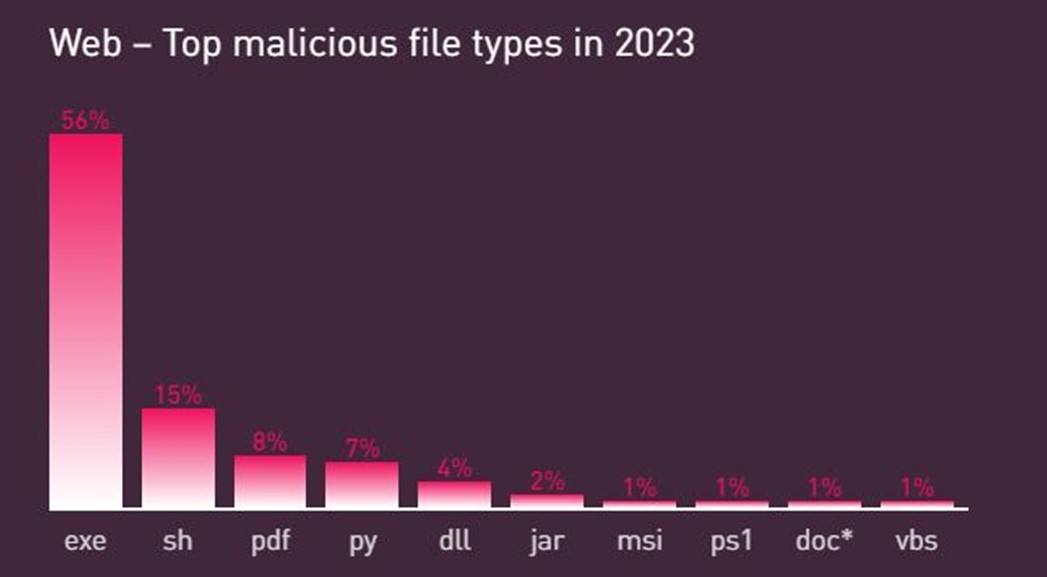

Les fichiers Python. py représentent désormais 7 % des fichiers malveillants téléchargés sur l’internet, contre seulement 3 % dans le précédent rapport annuel.

Lors d’une récente attaque contre des ordinateurs Mac, des acteurs de la menace ont créé une version malveillante de la bibliothèque cryptographique Cobo Custody Restful pour déployer des logiciels malveillants. La version malveillante portait le même nom que la version légitime et était stockée dans le registre PyPI.

Les secteurs les plus visés

Les secteurs de l’éducation, de l’administration et de la santé restent des cibles privilégiées pour les cyberattaques. Une meilleure sensibilisation et un grand nombre d’attaques percutantes au cours des dernières années ont conduit au lancement d’améliorations significatives dans les protocoles de sécurité du secteur de l’éducation, ce qui peut avoir contribué à une légère diminution récente du nombre d’attaques contre ce secteur.Toutefois, l’établissement d’enseignement moyen subit encore plus de 2 000 tentatives d’attaques par semaine. Certaines attaques s’inscrivent dans le cadre de campagnes plus vastes, comme celles qui ont touché l’université Johns Hopkins et le système universitaire de Géorgie, qui ont été compromis par le ransomware CL0P par l’intermédiaire du logiciel de transfert de fichiers géré par MOVEit.