Victimes de leur domination mondiale, les systèmes Windows ont cependant perdu le triste privilège d’être la cible principale des pirates. Les serveurs sous Linux et ceux basés sur l'hyperviseur ESXi de VMware font l’objet d’attaques de plus en plus fréquentes par ransomware. Comme les autres systèmes sous Windows, Linux et ESXi stockent beaucoup de données sensibles qui peuvent être chiffrées avec des conséquences pénalisantes sur l’activité d’une entreprise. Certes, les menaces ciblant Linux sont encore relativement simples mais elles restent préoccupantes et susceptibles d’évoluer. De nombreux ransomwares ciblant Linux contiennent si peu de code, hormis leur fonction de chiffrement, qu'il peut être difficile de les détecter. En effet, le code de chiffrement ressemble à celui de nombreuses autres applications légitimes. Beaucoup des familles de malwares qui ciblent Linux utilisent largement la bibliothèque OpenSSL (une boîte à outils de chiffrage des données) ainsi que les algorithmes ChaCha20 et AES pierre angulaire du chiffrement, RSA étant le premier choix d’algorithme asymétrique. Tous ces outils sont communs à tous les systèmes et présentent l’avantage pour les attaquants, d’assurer une relative uniformité pour déployer leur panoplie d’utilitaires malveillants. Les acteurs malveillants peuvent ainsi s’en prendre indifféremment aux OS Linux, Windows et à ESXi.

Un déploiement récent des ransomwares sous Linux

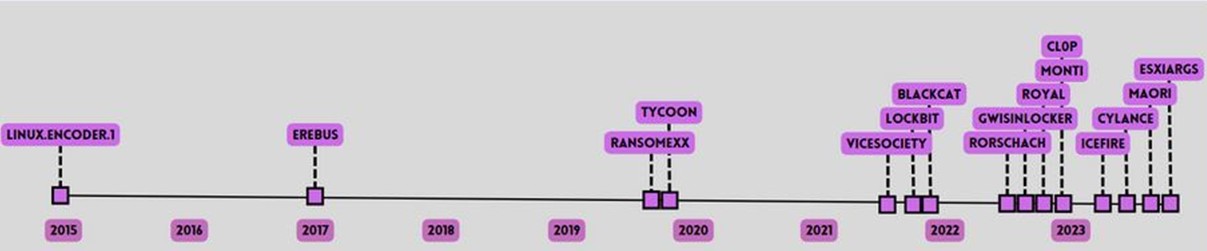

Checkpoint Research (CPR) publie un historique intéressant qui montre une montée en flèche des menaces pour Linux à partir de 2020 dans le graphique ci-dessous. Depuis le premier malware Linux.encoder.1 en 2015, un calme quasi plat jusqu’à la croissance notable de 2020 avec Ransomexx et Tycoon, Blackcat et Lockbit sont apparus en 2022, Clop, Monti, Royal, Esxiargs en 2023, une année prolifique pour les pirates. L’hyperviseur ESXi étant spécifiquement visé par les malwares

CPR précise que dans les systèmes ESXi et Linux, il est beaucoup moins courant de voir des ransomwares exploiter les méthodes habituelles de persistance. Après avoir obtenu un accès, le serveur vulnérable est directement chiffré et, dans de nombreux cas, comme Lockbit, ESXiArgs, BlackCat ou Gwisin, le logiciel malveillant s'autodétruit après son exécution.

Dans la liste pléthorique des menaces, Blackcat fait exception car c’est un malware multiplateforme qui possède des fonctions spécifiques à Windows, telles que la suppression des copies fantômes ou la recherche de dossiers partagés. GwisinLocker, dispose quant à lui d'une configuration chiffrée intégrée qui lui permet de fonctionner sans avoir besoin de paramètres et d'agir de manière plus autonome.

Sans surprises, CPR confirme que les principaux vecteurs d'entrée des ransomwares sont les vulnérabilités des services exposés qui sont, dans certains cas, les services les plus pertinents pour les pirates et, deviennent par conséquent, les principales cibles de ce type de menace.