Plus de la moitié (56 %) des failles critiques sont liées aux environnements cloud. Bien que l’Active Directory représente 80 % des attaques sur site, la majorité des risques sur les actifs critiques se trouve sur le cloud hybride. Selon XM Cyber, les attaquants passent d'un environnement sur site à un environnement cloud et peuvent compromettre la plupart des actifs critiques en seulement deux étapes de routage (hops). Dans tous les cas, les techniques d'attaque sur le cloud ciblent les données et les droits d'accès dont elles exploitent les mauvaises configurations.

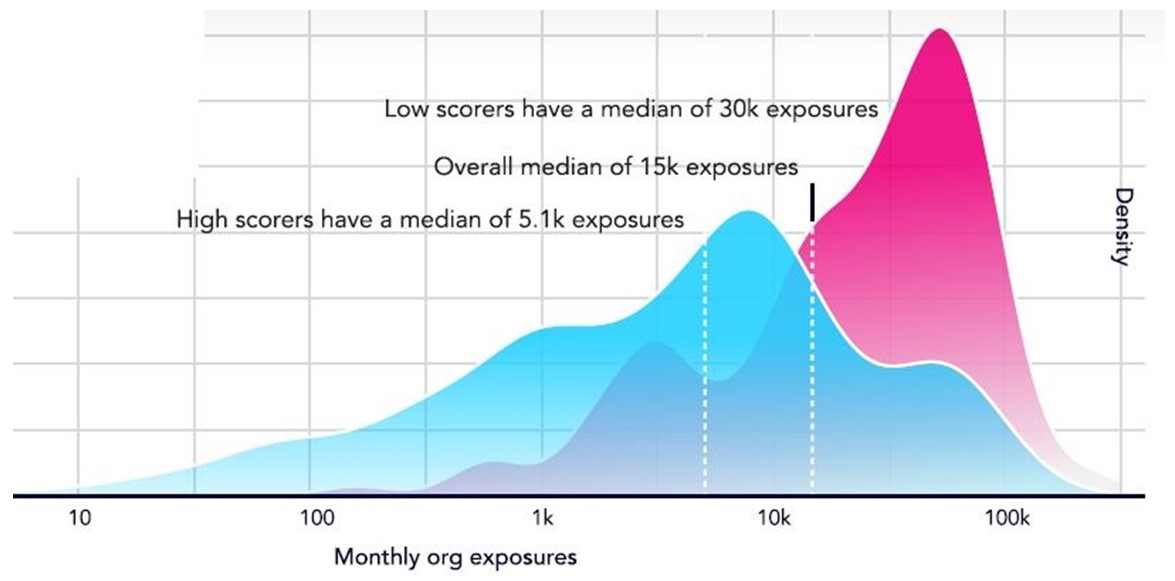

Comme indiqué dans le graphique ci-dessous, les organisations hébergent généralement environ 15.000 expositions que les attaquants pourraient exploiter dans l’environnement IT. Les vulnérabilités courantes basées sur les CVE représentent moins de 1 % des failles et seulement 11 % de toutes les expositions aux ressources critiques. Les organisations dont la sécurité est la plus faible sont 20 fois plus vulnérables que les mieux protégées.

Le secteur financier gère plus d’actifs numériques que celui de l’énergie mais il est moins exposé

En moyenne, les sociétés financières gèrent 5 fois plus d'actifs numériques que le secteur de l'énergie mais les services et ressources exposés sont 21 fois plus élevés dans le secteur de l'énergie. Autre donnée intéressante, le nombre médian d'expositions affectant le secteur de la santé est 5 fois supérieur à celui du secteur de l'énergie et des services publics. Les attaques subies par l’hôpital d’Armentières en février 2024 précédées par celle de l’hôpital de Corbeil par le groupe pirate Lockbit en 2023 et de nombreuses autres montrent bien l’ampleur des défis dans le domaine de la santé.La plupart de ces techniques d'attaque du cloud ciblent les informations d'identification et les privilèges d’accès. Bien que chaque prestataire de cloud possède sa propre infrastructure pour les identités, identifiants et droits d'accès, ils souffrent de problèmes de configuration.

Les techniques d'attaques et les configurations diffèrent entre les principales plateformes de cloud Amazon AWS, Microsoft Azure et GCP de Google. Bien noter que les difficultés de gestion de la protection sont encore accrues dans les environnements multicloud. Un des intérêts de l’étude est de préciser le mode d’action des pirates. Pour AWS, il s’agit, notamment, de la mise à jour des rôles (impersonation role policy) qui permet à un utilisateur malveillant d’agir au nom d’un autre compte (8,6 % des attaques) suivie de l’escalade de privilèges (8,1 %).

Pour Azure, les attaques consistent à ajouter de nouveaux rôles (utilisateurs, groupes, services) pour accéder aux ressources. Cela représente 21 % des attaques, une méthode suivie par la compromission du service Graph role compromise (19 %) qui fournit des informations sur les risques liés à l’identité.

Dans GCP, les offensives ciblent d’abord la stratégie de gestion des identités (IAM)

dans 10 % des cas.

La protection contre l’exposition des données ne doit pas se limiter à la prise en compte des vulnérabilités et des CVE. Les organisations doivent adopter une démarche globale et régulière de gestion de l'exposition aux risques, intégrant la modélisation du parcours de l'attaque pour identifier et corriger les vulnérabilités.