Aujourd’hui, les équipes des centres d’opérations de sécurité (SOC) sont chargées de protéger l’organisation contre des cyberattaques hybrides de plus en plus sophistiquées et rapides.

La détection, l’investigation et l’arrêt des cyberattaques avancées à la vitesse et à l’échelle deviennent de plus en plus insoutenables en raison de la complexité de la technologie.

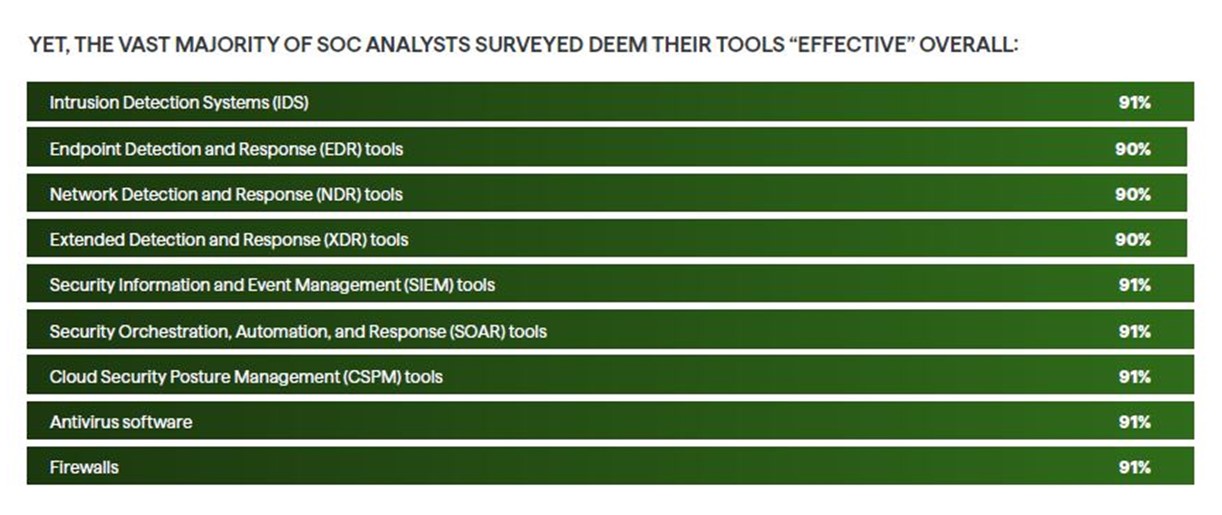

Un récent rapport de Vectra met en évidence un décalage important entre l’efficacité des analystes SOC et l’efficacité des outils de détection des menaces. Alors que de nombreux analystes SOC estiment que leurs outils sont efficaces, un certain nombre admettent que cette même technologie entrave leur capacité à défendre efficacement l’organisation.

Rappelons en effet que le secteur de la cybersécurité reste confronté à un déficit de 3,4 millions de personnes, et tout indique que la situation ne fera qu’empirer.

Or, près de deux tiers (63 %) des personnes interrogées déclarent que la taille de leur surface d’attaque a augmenté au cours des dernières années, tandis que 27 % déclarent qu’elle a augmenté de manière significative.

61 % des analystes soulignent également l’augmentation des volumes de vulnérabilités ayant un impact sur leur organisation au cours des trois dernières années.

« Les investissements dans les technologies numériques et basées sur le cloud pendant la pandémie sont à l’origine de cette expansion », souligne Vectra.

Pire, les équipes SOC reçoivent 4 484 alertes par jour en moyenne. Les analystes passent près de 3 heures par jour à trier manuellement les alertes, un chiffre qui s’élève à plus de

4 heures par jour pour 27 % des répondants.

« Le tri manuel des alertes coûte aux entreprises environ 3,3 milliards de dollars par an rien qu’aux États-Unis », lit-on dans ce rapport. Résultat, les analystes sécurité sont incapables de traiter plus des deux tiers (67 %) des alertes quotidiennes qu’ils reçoivent. De plus, ils affirment que 83 % de ces alertes sont des faux positifs !

Les données suggèrent un décalage important entre l’attitude des analystes SOC à l’égard des outils qu’ils utilisent pour détecter les cyber-incidents et y répondre, et leur reconnaissance des lacunes en matière de sécurité.

Les conséquences sont sans appel : 71 % des analystes SOC admettent que l’organisation dans laquelle ils travaillent a probablement été compromise et qu’ils ne le savent pas encore.

Pire, bien que les trois quarts (74 %) des personnes interrogées affirment que l’emploi correspond à leurs attentes, les deux tiers (67 %) envisagent de quitter ou quittent activement leur emploi… Et la moitié envisagent de démissionner.