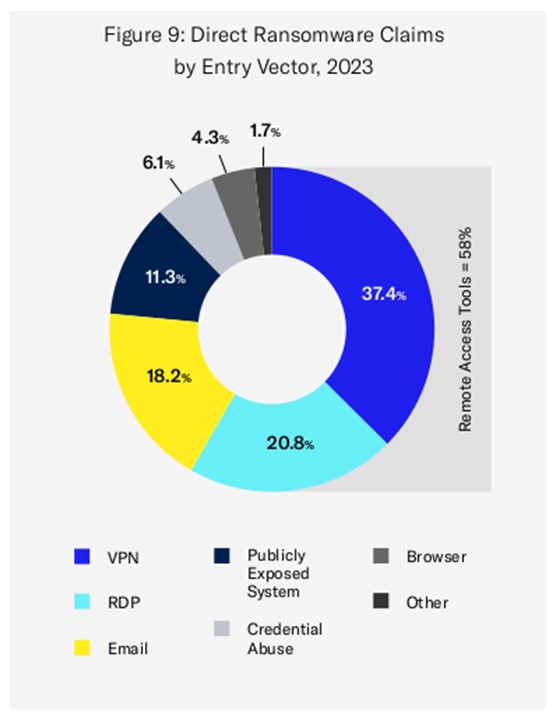

Les attaquants continuent d’exploiter les technologies d’accès à distance, faisant des outils d’accès au périmètre un maillon de plus en plus faible de la chaîne, selon le rapport 2024 InsurSec d’At-Bay.

Son rapport est basé sur les informations relatives aux demandes de remboursement de 2021 à 2023.

Depuis des années, le protocole de bureau à distance (RDP ou Remote Desktop Protocol) est le vecteur d’attaque de ransomware le plus populaire, ce qui a conduit les entreprises à mieux sécuriser ce service et les assureurs à le prendre en compte.

Mais la situation évolue. Les cybercriminels l’ont délaissé pour cibler les VPN autogérés. Ces derniers ont représenté 63 % des événements de ransomware de l’année où l’accès à distance était le vecteur d’entrée initial.

Ainsi, les organisations utilisant des VPN autogérés Cisco et Citrix étaient 11 fois plus susceptibles d’être victimes d’une attaque directe de ransomware que celles utilisant un VPN géré dans le cloud ou aucun VPN.

Les données d’At-Bay sur les sinistres et la cybercriminalité ont également montré que les entreprises qui n’ont pas réussi à restaurer leurs données à partir de sauvegardes étaient trois fois plus susceptibles de payer une rançon que celles qui n’y sont pas parvenues. Les coûts d’interruption d’activité étaient également moins élevés.

Double effet de levier

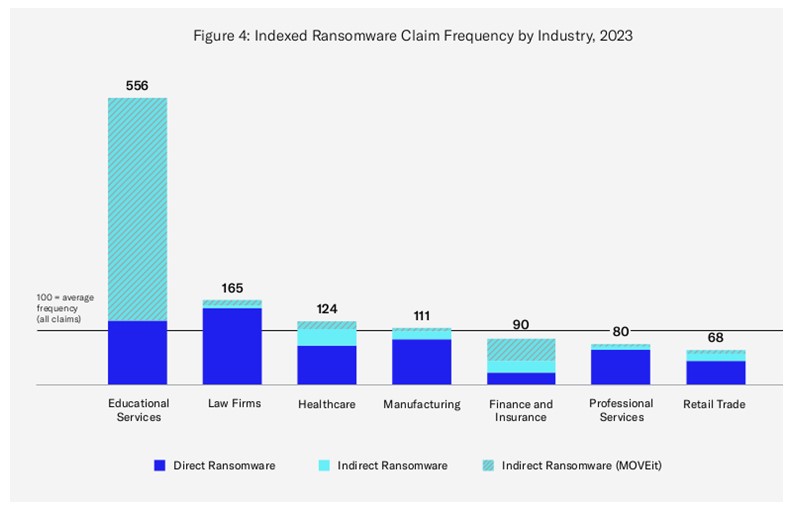

La demande moyenne de rançon par les attaquants a dépassé 1,26 million de dollars en 2023, bien que le montant moyen payé ait été de 282 000 dollars, soit 77 % de moins que la demande initiale en moyenne.Le paiement d’une rançon a été évité dans plus de la moitié (54 %) des incidents. Les cabinets d’avocats, le secteur financier et l’industrie manufacturière ont connu les taux de gravité les plus élevés.

L’attaque à double effet de levier — utilisant à la fois le chiffrement et l’exfiltration des données — a été utilisée dans 51 % des incidents et a également été la plus coûteuse pour les entreprises.

Les incidents de chiffrement et d’exfiltration ont donné lieu au paiement de la rançon médiane la plus élevée (195 000 dollars) par rapport aux incidents de chiffrement uniquement (66 000 dollars) ou d’exfiltration uniquement (110 000 dollars).

Attaques de la supply chain logicielle

Enfin, qui est à l’origine de ces cyberattaques ? LockBit et BlackCat ont été utilisés dans 35 % des attaques de ransomware en 2023. Sur 41 souches uniques de ransomware utilisées dans les attaques, LockBit et BlackCat/ALPHV ont éclipsé toutes les autres.At-Bay rappelle que les attaques de MOVEit mettent en évidence un problème crucial : la position d’une organisation en matière de cybersécurité, sa santé financière et sa réputation ne sont pas uniquement déterminées par ses propres défenses, mais également par celles de ses partenaires et fournisseurs.

« Lorsqu’un attaquant s’introduit dans une entreprise, il expose celle-ci, ainsi que toutes les données qu’elle stocke et qui sont liées à ses partenaires. Nous nous attendons à ce que cette tendance aux attaques contre les fournisseurs de la supply chain logiciels se poursuive, ce qui pourrait avoir un impact considérable sur un grand nombre d’entreprises. »

Ces attaques illustrent la nécessité croissante pour les entreprises d’examiner le portefeuille informatique et le dispositif de sécurité des fournisseurs tiers, et notamment de vérifier s’ils sont ou non en mesure de fournir des services de sécurité à leurs clients.