Les trois scénarios de deepfake dont il faut se méfier en 2023

« Parmi tous les risques que les deepfakes peuvent faire courir aux entreprises, le vol de données n’est pas nécessairement le plus grave. Parfois, les...

Qu’est-ce que le Zero Trust ? Les 3 meilleurs articles sur le Zero Trust

Cette approche de la sécurité numérique, qui n’est pas un outil, considère que les équipements et utilisateurs ne sont pas dignes de confiance, jusqu’à...

Le développement du e-commerce oblige les PME à mieux détecter les fraudes

Une enquête réalisée par Ipsos pour Visa indique que la sécurité et la prévention de la fraude sont la priorité numéro un des chefs...

La vieille attaque par hameçonnage est en hausse

Faux sites de banques et autres, cryptomonnaies, darkweb, les pirates font feu de tous bois pour inciter leurs victimes à cliquer sur...

Les mauvaises configurations du cloud : une porte ouverte pour les pirates

Le ciblage des principales plateformes de cloud computing s’accentue. Mais selon une étude, les acteurs malveillants adaptent rapidement de nouvelles attaques pour...

Cloudflare partenaire du Forum InCyber du 26 au 28 mars 2024

Cloudflare sera à nouveau partenaire du Forum InCyber qui se tiendra à Lille du 26 au 28 mars. Rejoignez-nous sur le stand G4.

Découvrez la...

Cybersécurité : les décideurs informatiques identifient le manque de visibilité comme un risque majeur...

Les militaires l’appellent le brouillard de la guerre, tandis que les décideurs informatiques l’identifient comme un manque de visibilité sur l'ensemble des menaces dissimulées...

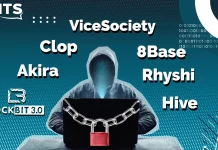

L’écosystème des ransomwares se diversifie

Les groupes criminels ne désarment pas sur les attaques par ransomwares avec une augmentation du nombre de victimes. Derrière les grands groupes pirates, on...

Evaluez votre surface d’attaque

Comment évaluer vos connaissances des vecteurs d’attaque et les moyens de s’en protéger ?

Que désigne le terme Business Email Compromise ? Quel acronyme désigne une suite...

Les attaquants exploitent la nature dynamique des environnements cloud

La gestion de la surface d’attaque pose des problèmes à la plupart des entreprises, sans même qu’elles en soient conscientes, faute de visibilité complète...