L'Institut National des Normes et de la Technologie américain (NIST), un organisme de référence des normes et standards, décline le Zero Trust via un framework qui repose sur 5 piliers: identification, protection, détection, réponse, restauration, pour relever les défis et les opportunités de sa mise en œuvre.

Quelles sont les bases du Zero Trust ?

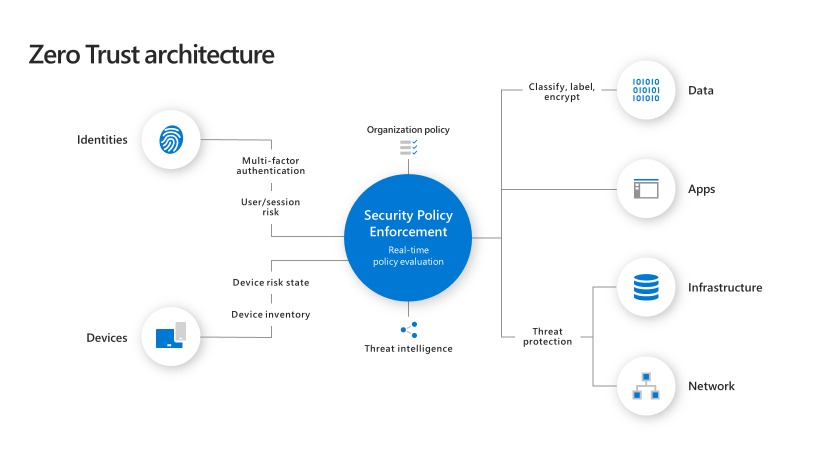

Dans un rapport de 2022, le Club informatique des grandes entreprises françaises (Cigref) formule 5 questions pour résumer l’ensemble des éléments à vérifier avant la mise en place d’une architecture Zero Trust : qui accède à quoi, pour quoi, comment, et d’où ? :- Qui : utilisateurs et services (plus tard des ressources) ;

- Quoi : applications, qu’elles soient dans le cloud ou non ;

- Pour quoi : raison de l’accès, basée sur des règles spécifiées ;

- Comment : réseaux d’entreprise, et de plus en plus le réseau Internet ;

- D’où : équipement et sa localisation.

Comment intégrer le modèle Zero Trust à un SI ?

Il est difficile d’intégrer une démarche Zero Trust à une architecture legacy, classique, néanmoins, plusieurs pistes sont envisageables.La gouvernance de l’identité peut être améliorée avec un accès aux ressources impliquant plusieurs facteurs tels le statut, l’heure, la géolocalisation. Les ressources peuvent être segmentées avec un filtrage par groupe métiers indépendants des adresses IP des actifs numériques, en fonction de leur rôle, de leur sensibilité et de leur exposition aux menaces. L’authentification double facteur est aussi un prérequis avec des certificats générés par une infrastructure de gestion de clés ou avec des jetons FIDO. Les journaux de sécurité doivent être configurés et centralisés dans un SIEM (Security Information and Event Management)pour la gestion des événements et des informations de sécurité. Pour cela, il faut des équipes de supervision de la sécurité (SOC) formées, expérimentées et correctement dimensionnées.

Comme pour tout projet structurant, une conduite du changement est nécessaire. Les utilisateurs sont les premiers concernés par la sécurité numérique dans leur organisation de travail. Les nouveaux modes d’accès, d’authentification ou d’alerte doivent leur être communiqués de façon claire en rappelant les précautions sur l’utilisation des moyens numériques.

Quels sont les nouveaux risques induits par le Zero Trust ?

Le déploiement peut entraîner des erreurs d'installation ou de configuration, accroître la vulnérabilité des systèmes d'information et induire une fausse garantie de sécurité. Ainsi, le recours à des solutions logicielles nouvelles et nombreuses, multiplie le risque de perte de contrôle à cause d’une mauvaise installation, d’erreurs de configuration ou de la présence de vulnérabilités potentiellement exploitables.Selon l’ANSSI, l’approche globale des fournisseurs de solutions commerciales Zero Trust, est attractive sur le papier mais ne dispense aucunement d’une réflexion autonome sur l’état de l’art de toutes les déclinaisons possibles de la démarche : chiffrement des flux, jetons d’authentification, journalisations et sensibilisation des utilisateurs. Ces solutions doivent s’accompagner d’un inventaire des ressources et du contrôle des terminaux clients utilisés.