Rituels et nouvelles habitudes, les tendances 2021 des réunions en distanciel

Ce n’est pas un article de sociologie que vous êtes en train de lire, mais un compte rendu d’une étude sur les...

UiPath s’associe à Coursera pour dispenser des cours en ligne sur l’automatisation

Avec des offres comprenant des cours gratuits, des certificats professionnels et des diplômes universitaires de grandes universités, Coursera permet aux apprenants d’accéder...

RingCentral Webinar fournit des outils d’analyse de webinaires pour améliorer l’expérience des participants

Disponible directement au sein de la solution Message Video Phone (MVP), la version bêta de RingCentral Webinar a pour vocation de simplifier...

Digicert rachète Mocana, le spécialiste de la sécurité de pour l’Internet des objets

Digicert, le spécialiste des solutions TLS/SSL, vient d’annoncer le rachat de Mocana, fournisseur de solutions de cybersécurité pour l’Internet des objets (IoT)....

Attractivité et fidélisation, comment attirer et retenir les candidats dans la Tech

Les bouleversements technologiques créent chaque jour de nouveaux besoins de profils toujours plus pointus. Mais au milieu de la « grande démission », ce...

20 % des DSI-CIO des entreprises du Fortune 500 sont des femmes

La part des femmes DSI/CIO ‘groupe’ au sein des entreprises du Fortune 500 a fortement progressé, et se détache des autres postes directoriaux.

En 2018,...

Optimisation des budgets IT, une relation forte entre client et fournisseur/intégrateur est nécessaire

Le besoin d’optimiser les dépenses IT, tout en bénéficiant des avantages de la transformation numérique, pousse les entreprises à demander de plus...

Marché du cloud : distancés, les fournisseurs européens misent sur le cloud souverain pour...

Les fournisseurs européens de services de cloud computing ont doublé de taille entre 2017 et 2021, mais ils n’ont pas réussi à...

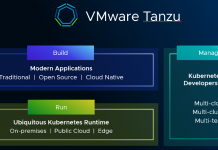

VMware Tanzu Application Platform fournit des capacités complètes de création et de déploiement d’applications

Annoncé pour la première fois en septembre 2021, Tanzu Application Platform est à présent disponible en version finale. La plateforme propose une solution...

Cybersécurité : êtes-vous sûr d’être suffisamment protégé ?

Entre incertitude mondiale et tensions géopolitiques accrues, la cybersécurité est incontournable. Les cyberattaques continuent de se multiplier : l'Estonie a récemment subi les attaques...