Google Cloud dévoile le plus grand hub ML public du monde avec Cloud TPU...

Le PDG de Google et d'Alphabet, Sundar Pichai, a donné hier le coup d'envoi de la première journée de Google I/O, la...

Comment les PME et ETI peuvent s’armer face aux cyberattaques

Nombre d’entreprises n’ont pas encore une vision précise des risques informatiques ou des modes opératoires des pirates numériques. Les bonnes pratiques et...

Cybersécurité : HackerOne veut combler le déficit de profils spécialisés grâce aux hackers éthique

En cybersécurité la tendance est de proposer des offres mêlant algorithmes et expertise technique et en cybersécurité. HackerOne, le spécialiste du hacking...

Security Experts, la nouvelle offre gérée de Microsoft combine la technologie avec l’expertise d’équipes...

D’après Microsoft, la technologie à elle seule ne suffit pas pour conduire une stratégie de cybersécurité efficace. Elle reste essentielle, mais c’est...

Quand la RPA s’invite dans la chaîne d’approvisionnement

La promesse du RPA est d’automatiser les tâches répétitives effectuées par les collaborateurs pour abaisser les coûts de production et redéployer leurs...

Impulsion 2025 : Synetis agit pour une démarche holistique en cybersécurité et un accompagnement...

Les années qui viennent de s’écouler ont mis en évidence le rôle prépondérant du numérique dans la résilience des organisations en cas...

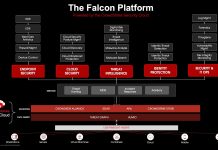

CrowdStrike enrichit sa plateforme Falcon de fonctions CNAPP de protection avec ou sans agent

CrowdStrike, le spécialiste de la cybersécurité, dévoile les nouvelles fonctions centrées sur l'adversaire dans sa plateforme CNAPP (Cloud Native Application Protection Platform).L’objectif...

Risk manager, un métier qui a beaucoup évolué en peu de temps

Le métier de Risk managera beaucoup évolué ces dernières années, mais même s’il reste l’apanage de profils expérimentés (45 ans et plus), le...

Des failles critiques du protocole TLS sur les équipements réseau

Ces vulnérabilités qui affectent les switches et les onduleurs, peuvent menacer le système d’information des entreprises en s’attaquant, par exemple, à la...

À la fin de 2023, GitHub exigera de tous les contributeurs l’authentification à deux...

Dans le cadre des efforts déployés à l’échelle de la plateforme pour sécuriser l’écosystème logiciel en améliorant la sécurité des comptes, GitHub...