Les attaques ciblées ont quadruplé en un an

Selon une étude intersectorielle sur la sécurité du marché intermédiaire réalisée par Coro, les entreprises de taille moyenne sont jusqu'à 490 % plus...

« Go to cloud » : Comment extraire plus valeur du Cloud pour toute...

Après des débuts timides et cantonnées à des usages simples, les technologies du Cloud, aidées par la crise sanitaire, ont gagné leurs...

Le paradoxe du RSSI : La conformité PCI DSS en recul alors que les...

De nombreuses entreprises ont du mal à conserver des RSSI ou des responsables de la sécurité qualifiés. Et le manque de réflexion...

Splunk met à jour sa plateforme Splunk Platform pour unifier le traitement des données...

L’événement annuel .conf22 organisé par Splunk, et qui rassemble la communauté des utilisateurs et des partenaires, a été l’occasion pour l’éditeur de...

RGPD / GDPR : votre auto-diagnostic gratuit en 3 minutes

A moins de 6 mois de son échéance, il n’est que temps de faire le point sur vos connaissances du RGPD avec notre Auto-diagnostic...

DG et RSSI cybersécurité : des divergences en matière de cybersécurité

Selon une enquête de Forcepoint, les DG et RSSI présentent des signes de stress liés à la cybersécurité. Elle met également en...

Cybersécurité : Attention ! Une menace peut en cacher d’autres

Ces dernières années, la fréquence des cyberattaques a crû de manière exponentielle. Tout laisse penser que la hausse de ces agressions s’inscrit...

Trop d’entreprises négligent l’aspect préventif de la cybersécurité

De nombreux professionnels considèrent l'infrastructure cloud comme la plus grande source de risque d'exposition dans leur organisation. Mais, l’hygiène numérique reste encore à améliorer...

«...

Les RSSI sont-ils assez qualifiés pour siéger au COMEX ?

Une étude a mis en lumière les qualifications des responsables de la sécurité de l'information au sein de l'indice Russell 1000 (R1000). Elle révèle...

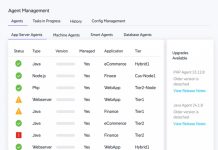

Smart Agent pour Cisco AppDynamics centralise la gestion du cycle de vie des agents

Dans le paysage technologique actuel, marqué par une atomisation des systèmes d’information et des applications distribuées, les entreprises se heurtent à un défi majeur...