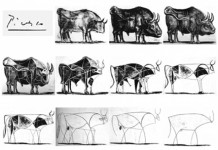

Le Taureau de Picasso enseigné aux designers d’Apple

La Apple University, créée en 2008 pour former en interne le personnel de la firme à la pomme, s'appuie sur les lithographies du «...

Les enjeux de la dématérialisation, freins, avantages et gains

La démat progresse sous toutes ses formes et dans tous les secteurs. Quels avantages peut-on en attendre, quels sont les freins, comment ne pas...

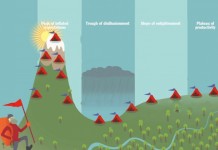

Le Hype Cycle 2015 du Gartner, courbe d’adoption des technologies émergentes

Le Gartner a publié son « Hype Cycle for Emerging Technologies, 2015 », sa courbe d'évolution de l'adoption des technologies émergentes, que nous vous proposons de...

Une architecture data centric, c’est quoi ?

Les données sont plus largement et plus facilement disponibles qu’auparavant. Mais il reste encore des limites. Certains règlements empêchent ou limitent l'accès aux données....

La DSI face à la donnée – volumes, coût du stockage, et Big Data

Les données s'accumulent, et se diversifient vers le non-structuré ; les budgets ne sont pas extensibles, mais les volumes à stocker ne cessent d'augmenter...

Les 3 erreurs stratégiques des Quick-Win

Aller vite n'est pas toujours la formule magique… De la théorie à la pratique, le modèle Quick-Win a ses faiblesses, alors autant les détecter....

Les 5 avantages qui font de Google la meilleure entreprise où travailler

Pour la première fois, Google a décroché la tête du classement Glassdoor.com des entreprises où il fait bon travailler. Plus que le classement, intéressons...

Les 3 principaux business models de la donnée

Alors que la révolution du Big Data est engagée, voici les 3 business models dominants associés à la donnée qui émergent aujourd'hui. Nous...

Une technique simple pour booster votre wifi

Un petit truc simple et gratuit pour les vacances : pour bénéficier de la meilleure réception wifi, placez une antenne à l'horizontal et l'autre à...

EDR ou MDR, quelle est la meilleure solution pour la sécurité de votre SI...

Au fur et à mesure que la cybermenace évolue, les entreprises doivent faire évoluer leurs contre-mesures afin de s’adapter. Des outils comme l’EDR et...