Constatant que l’approche ZTNA a souvent du mal à contrer les abus d’accès, surtout dans un contexte où les entreprises licencient et adoptent des modèles hybrides de travail, ce qui accroît le risque de menaces internes, l’éditeur étend le zéro confiance à l’intérieur du périmètre numérique des entreprises. Les utilisateurs et le personnel informatique insatisfaits, ou les attaquants externes ayant obtenu des informations d’identification, représentent un danger pour l’entreprise. Selon l’Institut Ponemon, les incidents liés aux menaces internes ont augmenté de 44 % au cours des deux dernières années.

Avec le contrôle d’accès basé sur les rôles RBAC+, Cato offre un contrôle des activités des administrateurs informatiques au sein de l’écosystème SASE. Cato a également renforcé la protection DNS pour prévenir les tentatives d’exfiltration de données et l’exploitation de vulnérabilités DNS par les initiés et les attaquants.

Une approche simplifiée du ZTNA

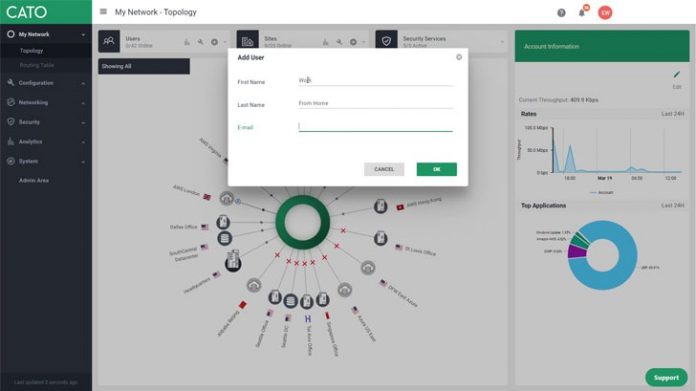

Pour faciliter l’appropriation de sa solution, l’éditeur a adopté une approche simplifiée s’appuyant sur le concept de confiance zéro en élargissant ses fonctionnalités aux utilisateurs internes sans nécessiter de configurations de politiques supplémentaires. Cette approche garantit que l’accès aux ressources informatiques est toujours régi par la même politique stricte et l’identité de l’utilisateur, que l’utilisateur soit sur site ou hors site. Les politiques ZTNA de Cato prennent en compte divers facteurs, dont la localisation de l’appareil, la géolocalisation et l’heure de la journée.En matière de contrôle de l’administration informatique, Cato a renforcé son contrôle d’accès basé sur les rôles (RBAC), permettant un accès sûr et détaillé aux équipes de sécurité et aux réseaux convergents. À mesure que les entreprises adoptent la technologie SASE, la nécessité d’une plateforme de gestion commune pour le réseau, la sécurité et l’accès devient de plus en plus évidente. Avec Cato, des rôles distincts peuvent être définis soit globalement soit par site pour le personnel dédié à la mise en réseau, à l’accès et à la sécurité. Ces rôles peuvent également être personnalisés pour modifier ou visualiser les capacités individuelles dans chaque secteur offert par Cato SASE Cloud, tels que le pare-feu Internet, l’inspection TLS, les configurations DLP et bien d’autres.

Cato a aussi renforcé sa prévention des attaques basées sur le DNS. Une fois que les utilisateurs sont autorisés à accéder au réseau, l’entreprise surveille en permanence le trafic utilisateur pour assurer la conformité avec les politiques de sécurité de l’entreprise. Cato a étendu ces capacités avec des protections DNS avancées qui inspectent les requêtes DNS afin d’identifier et de bloquer les domaines utilisés pour le tunneling DNS, le minage de cryptomonnaie, les DNS dynamiques, les domaines malveillants, les domaines C&C, ainsi que pour déceler grâce à l’IA les domaines utilisés pour l’hameçonnage nouvellement enregistrés ou créés par les DGA. Toutes ces améliorations sont actuellement disponibles sans frais supplémentaires pour les clients de Cato.