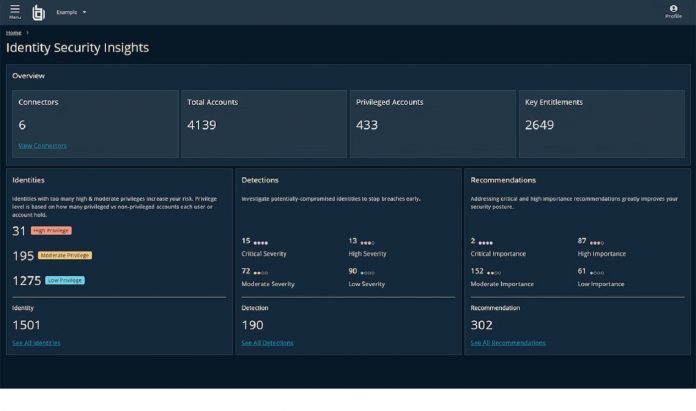

La solution est en outre proposée avec un ensemble de connecteurs lui permettant de réunir les informations de plusieurs fournisseurs tiers. Cela permet aux administrateurs de corréler les données provenant des fournisseurs d’identités tiers tels qu’Okta, Ping Identity et Microsoft Entra ID (anciennement Azure AD), ainsi que des fournisseurs cloud tels qu’AWS et Azure. Identity Security Insights affiche dans un tableau de bord une vue unifiée des identités, des comptes, des droits liés au cloud et des accès privilégiés.

En s’appuyant sur des analyses et des renseignements collectés, Identity Security Insights permet de visualiser les menaces en temps réel, de mettre en évidence les voies d’attaque potentielles et d’offrir des recommandations exploitables pour améliorer l’hygiène des identités. Elle aide à la détection des menaces résultant de la compromission des identités et de l’utilisation abusive des accès privilégiés.

Traque les anomalies basées sur l’identité

Parmi les principales caractéristiques d’Identity Security Insights, outre le tableau de bord centralisé, citons la détection des menaces liées à l’identité qui traque les anomalies basées sur l’identité et les techniques d’attaque connues, la visibilité sur les accès au cloud qui découvre, visualise et vérifie en permanence toutes les autorisations d’accès aux ressources dans des environnements multicloud, des intégrations avec certaines piles technologiques existantes.Par ailleurs l’analyse des identités fournit une visibilité détaillée sur chaque identité et tous les facteurs de risque associés afin de prioriser les actions liées au moindre privilège. La solution émet alors des recommandations pour réduire les surfaces d’attaque, adapter les droits aux besoins, sécuriser l’accès aux identités et traiter les problèmes d’hygiène des identités. Elle propose des conseils sur les droits au cloud qui exploitent les capacités CIEM pour ajuster les droits sans affecter la productivité ou perturber les opérations quotidiennes. Enfin, la solution propose un déploiement rapide qui permet aux organisations d’être opérationnelles en moins de 30 minutes et d’obtenir des résultats exploitables le jour même.

« Les premiers utilisateurs de la solution ont rapidement découvert et remédié aux risques de sécurité où des utilisateurs non autorisés pouvaient accéder à des systèmes et des données sensibles, tels que des comptes admin non gérés et des comptes à privilèges excessifs, des voies potentielles d’élévation des privilèges sur site vers le cloud, des points de pivot que les attaquants pourraient utiliser pour passer de comptes de messagerie personnels à des comptes administrateurs d’entreprise, des possibilités de détournement de session et de nombreuses autres lacunes de sécurité auparavant indétectables qui pourraient être compromises par des acteurs malveillants », affirme l’éditeur.