Le dernier rapport d’Eset, basé sur ses données télémétriques dans le monde de décembre 2023 à mai 2024, montre la persistance des anciennes méthodes d’attaques et la montée en force des nouvelles menaces telles l’application GoldPickaxe, capable de voler des données de reconnaissance faciale pour créer des vidéos deepfake. Ou encore, le pouvoir de nuisance des infostealers (vol de données) déguisés en outils d'IA générative tels que Midjourney, Sora et Gemini et qui se présentent, par exemple, sous la forme d’extensions de Chrome.

Ce rapport dessine un paysage complexe des menaces contre les applications financières Android et les portefeuilles bancaires sur les smartphones.

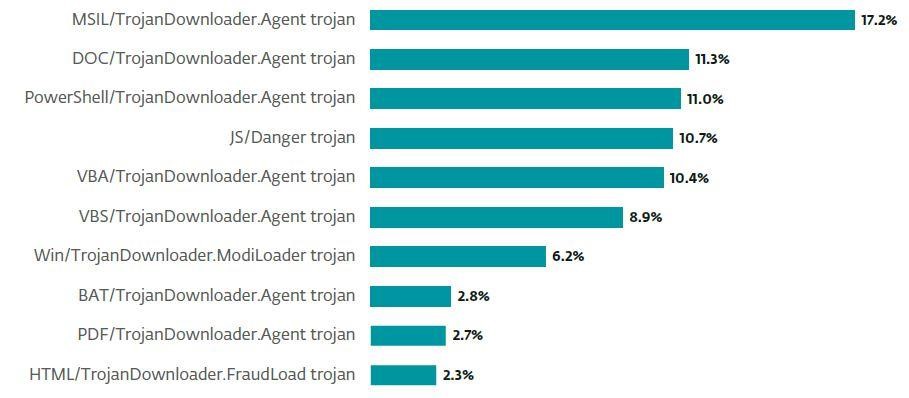

Côté downloaders (téléchargeurs), les acteurs malveillants reviennent sur le devant de la scène. Ils espèrent piéger les utilisateurs qui activeront les macros qu’ils injectent dans les documents des applications Microsoft. Dans le top 10 figurent en tête de liste les chevaux de Troie, MSIL Trojan, DOC Trojan et PowerShell Trojan.

RedLine Stealer est un infostealer de données bancaires qui collecte des données sensibles dans une large palette d’outils. Depuis les navigateurs web, applications, messagerie et le courrier électronique jusqu’aux portefeuilles de cryptomonnaie. Eset signale plusieurs pics de détection au premier semestre 2024, en particulier en Espagne, au Japon et en Allemagne.

WordPress victime de sa popularité

Le CMS le plus utilisé dans le monde dispose d’un écosystème pléthorique d’extensions ciblées par les pirates. Balada Injector, le nom d’une campagne d’attaques, a infecté plus d’un million de sites Web WordPress via les vulnérabilités des plugins WordPress. Durant le premier semestre 2024, l’analyse de la télémétrie par ESET a identifié plus de 20.000 sites Web visés et constaté plus de 400 000 visites frauduleuses.L’opération Chronos a démantelé le rançongiciel Lockbit en février 2024. Une grande opération menée par 10 pays, dont les États-Unis, la France et l’Ukraine avec 34 serveurs saisis, 200 comptes en cryptomonnaies gelés, et 14.000 comptes frauduleux fermés. Les deux campagnes qui on été attribuées par la suite à LockBit au premier semestre 2024 sont en fait la récupération de ses outils et méthodes par d’autres gangs qui ont aussitôt ressurgi.

L’OS libre Linux est également victime de son succès dans le domaine des serveurs web. Selon le site Truelist.co, parmi les 1 000 sites web les plus populaires, 47,7 % utilisent Linux, et parmi les 10 000 premiers sites, 38,8 % fonctionnent également sous Linux. Le rapport d'ESET met la lumière sur l’activité du puissant botnet Ebury qui a infecté pas moins de 400 000 serveurs Linux, FreeBSD et OpenBSD depuis 2009. Après les corrections, fin 2023, plus de 100 000 serveurs étaient toujours compromis.

Le rapport d’Eset examine aussi en détail les impacts des menaces sur la messagerie ou l’impact de l’exploitation de Log4Shell, la faille critique affectant la bibliothèque Java Log4j et qui permet aux pirates d’exécuter du code malveillant. Une vulnérabilité connue en décembre 2021 mais que les pirates continuent encore de cibler.