Les attaques visant la chaîne logistique ont augmenté de plus de 300 % en 2021, selon une étude d’Argon Security. Son rapport note que le niveau de sécurité reste faible et que des vulnérabilités ne sont pas corrigées rapidement.

Cette étude a identifié trois principaux domaines de risque que les entreprises doivent comprendre et traiter pour améliorer la sécurité logicielle de leur supply chain qui est devenue notamment le maillon faible des industriels.

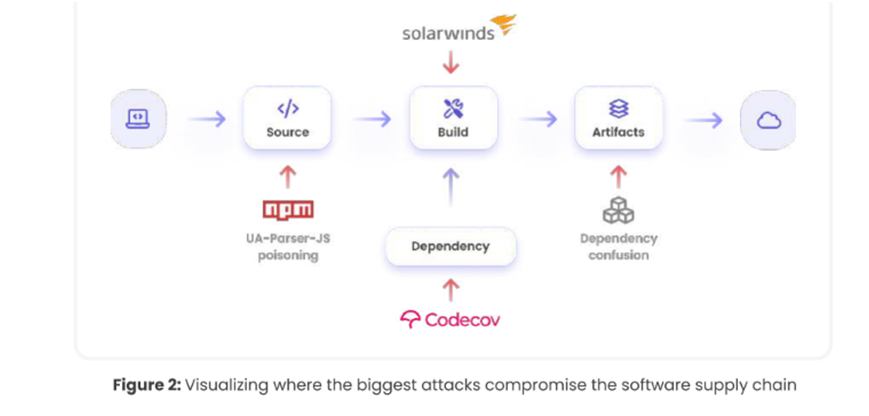

Les deux attaques les plus courantes qui exploitent les paquets vulnérables sont les suivantes :

- L’exploitation des failles existantes des packages pour obtenir l’accès à l’application et exécuter l’attaque

- L’insertion d’un code malveillant dans des paquets open source populaires et des paquets propriétaires afin de tromper les développeurs ou les outils de pipeline automatisés pour qu’ils les incorporent dans le processus de création d’applications.

Selon l’ENISA, l’agence de l’Union européenne pour la cybersécurité, 66 % des attaques émergentes de la chaîne d’approvisionnement se concentrent sur le code du fournisseur de logiciels pour compromettre davantage ses clients.

En outre, un pipeline CI/CD compromis peut exposer le code source d’une application. Ce type de violation est difficile à identifier et peut causer des dommages importants s’il n’est pas détecté.

« Les attaquants peuvent profiter d’un accès privilégié, de mauvaises configurations et de vulnérabilités dans l’infrastructure du pipeline CI/CD, qui donne accès à l’infrastructure informatique critique, aux processus de développement, au code source et aux applications », expliquent les auteurs de ce rapport.

Enfin, l’intégrité du code/des artefacts est un autre risque important. Le téléchargement de mauvais code dans les dépôts de code source a un impact direct sur la qualité des artefacts et la posture de sécurité.

Les problèmes courants constatés dans la plupart des environnements des clients sont les suivants : données sensibles dans le code, problèmes de qualité et de sécurité du code, problèmes d’infrastructure en tant que code, vulnérabilités des images de conteneurs et mauvaises configurations.

Argon constate que cette situation problématique résulte notamment d’un manque de ressources, la plupart des équipes AppSec étant en sous-effectif et surchargées sans qu’il soit possible de combler cette lacune.

Un constat qui implique de repenser sa politique de sécurité car les logiciels code gestion de la supply chain figurent en tête des investissements.